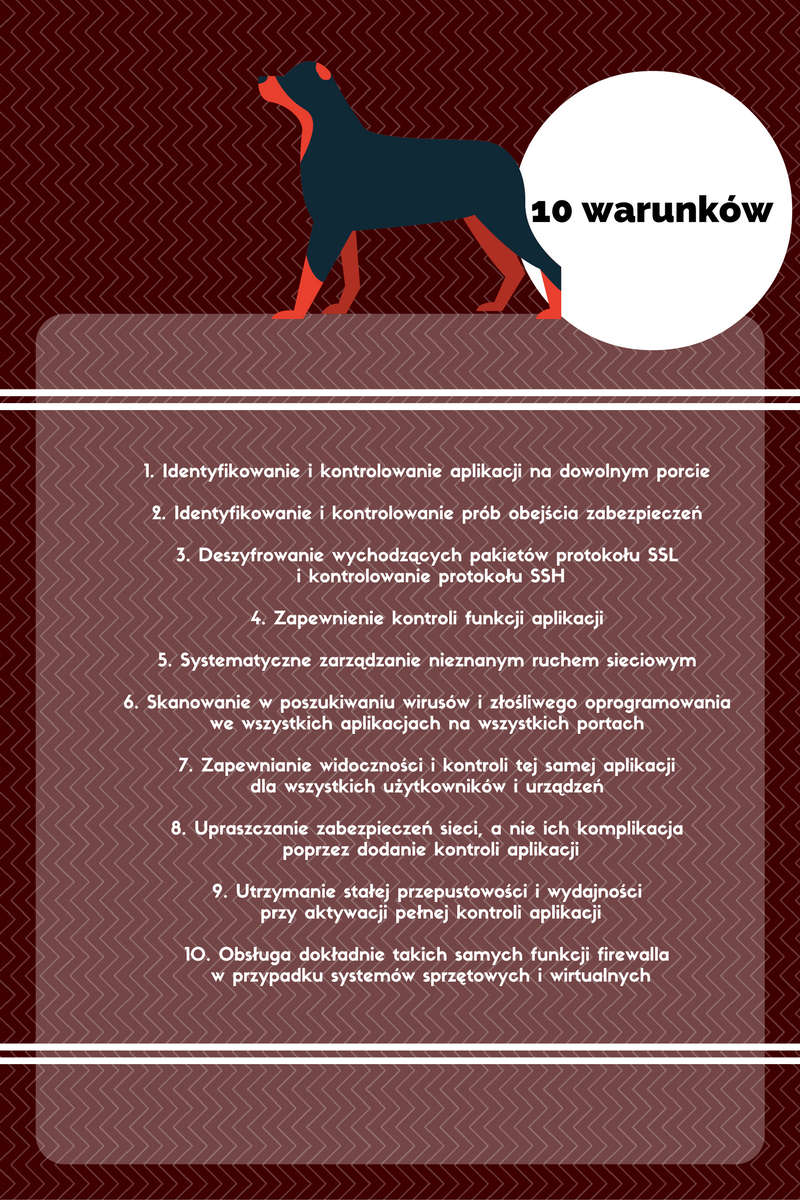

Firewalle nowej generacji (NGFW) są definiowane przez firmę Gartner jako nowe rozwiązanie dla przedsiębiorstw. Rozwiązanie „uwzględniające pełną inspekcję stosu umożliwiającą zapobieganie intruzjom, inspekcję na poziomie aplikacji i precyzyjną kontrolę przy użyciu odpowiednich zasad”. Firma Palo Alto przedstawia 10 warunków, które musi spełnić Twój nowy firewall.

Jak wybrać firewall?

Kryteria wyboru firewalla zazwyczaj można podzielić na trzy obszary:

- funkcje zabezpieczeń,

- procesy

- wydajność.

Elementy funkcjonalne zabezpieczeń są związane z ich skutecznością i możliwością zarządzania ryzykiem skojarzonym z aplikacjami używanymi w sieci. Z perspektywy procesów podstawowe pytanie to: „gdzie zasady aplikacji są rozmieszczone i jak trudne i złożone jest zarządzanie

nimi przez zespół?”. Różnica funkcjonalna jest prosta: czy firewall może wykonywać zadania przy zachowaniu przepustowości wymaganej przez firmę? W przypadku każdej organizacji obowiązują inne wymagania i priorytety. W trzech kryteriach wyboru obowiązuje następujących 10 warunków, które musi spełnić Twój nowy firewall.

10 WARUNKÓW

1. Twój nowy firewall musi identyfikować i kontrolować aplikacje równocześnie na wszystkich portach.

Wymagania: Należy przyjąć proste założenie, że dowolna aplikacja może korzystać z dowolnego portu, a nowy firewall musi domyślnie nieustannie klasyfikować ruch sieciowy według aplikacji na wszystkich portach. Klasyfikacja ruchu sieciowego na wszystkich portach ma charakter cykliczny.

2. Twój nowy firewall musi identyfikować i kontrolować oprogramowanie do unikania zabezpieczeń.

Wymagania: Istnieją różnego typu aplikacje do obchodzenia zabezpieczeń, stosujące nieznacznie różniące się metody. Dostępne są zarówno publiczne, jak i prywatne zewnętrzne serwery proxy (w witrynie proxy.org zamieszczono obszerną bazę danych publicznych serwerów proxy). Mogą one korzystać z protokołów HTTP i HTTPS. Prywatne serwery proxy są często konfigurowane do korzystania z nieklasyfikowanych adresów IP (np. komputery domowe). Dzieje się to przy użyciu aplikacji takich jak PHProxy lub CGIProxy. Aplikacje dostępu zdalnego (np. RDP, Teamviewer lub GoToMyPC) mogą być używanego do legalnych celów, jednak ze względu na skojarzone ryzyko należy nimi zarządzać z ostrożnością. Większość innych aplikacji umożliwiających obejście zabezpieczeń (np. Ultrasurf, Tor, Hamachi) nie ma zastosowań biznesowych w sieci firmy. Niezależnie od zasad zabezpieczeń obowiązujących w firmie nowy firewall musi identyfikować i kontrolować wszystkie aplikacje tego typu. Niezależnie od portu, protokołu, szyfrowania lub metody unikowej.

UWAGA: aplikacje umożliwiające obchodzenie zabezpieczeń są regularnie aktualizowane w celu utrudnienia wykrywania ich i kontrolowania. Należy więc koniecznie nie tylko pamiętać, że nowy firewall musi identyfikować aplikacje obchodzące zabezpieczenia. Niezbędna jest również wiedza, jak często algorytmy tej aplikacji są aktualizowane i korygowane.

3. Twój nowy firewall musi deszyfrować i sprawdzać pakiety protokołu SSL i kontrolować protokół SSH.

Wymagania: Możliwość deszyfrowania protokołu SSL jest fundamentalnym czynnikiem — nie tylko dlatego, że pakiety tego typu stanowią coraz większy odsetek ruchu sieciowego w przedsiębiorstwach, ale również z powodu kilku innych ważnych funkcji, które byłyby niekompletne lub nieefektywne bez możliwości deszyfrowania protokołu SSL. Najważniejsze elementy to rozpoznawanie i deszyfrowanie SSL na dowolnym porcie dla ruchu przychodzącego i wychodzącego. Również kontrola zasad dla deszyfrowania oraz niezbędne składniki sprzętu i oprogramowania umożliwiające deszyfrowanie równocześnie kilkudziesięciu tysięcy połączeń SSL z przewidywalną wydajnością.

4. Twój nowy firewall musi zapewniać kontrolę funkcji aplikacji.

Wymagania: Twój nowy firewall musi nieustannie klasyfikować poszczególne aplikacje i monitorować zmiany, które mogą oznaczać, że używana jest inna funkcja. Koncepcja „jednorazowej” klasyfikacji nie jest opcją, którą można zaakceptować. Ponieważ ignoruje fakt, że te powszechnie używane aplikacje korzystają ze wspólnych sesji i obsługują wiele funkcji. Jeżeli inna funkcja zostanie wprowadzona w sesji, firewall musi odnotować tę zmianę w tabelach stanu i sprawdzić zasady. Podstawowym wymaganiem dotyczącym nowego firewalla jest nieustanne śledzenie stanu w celu zrozumienia funkcji obsługiwanych przez poszczególne aplikacje i skojarzonego ryzyka.

5. Twój nowy firewall musi systematycznie zarządzać nieznanym ruchem sieciowym.

Wymagania: Domyślny nowy firewall musi klasyfikować cały ruch sieciowy na wszystkich portach — w tym obszarze wcześniejsza dyskusja dotycząca architektury i modelu kontroli zabezpieczeń jest bardzo ważna. Pozytywne (domyślne odrzucanie) modele klasyfikują wszystko, a negatywne (domyślne zezwalanie) modele klasyfikują tylko składniki zgodne z zaleceniami. Klasyfikowanie całego ruchu sieciowego jest tylko drobnym aspektem problemu związanego z nieznanym ruchem. Nowy firewall musi umożliwiać monitorowanie całego nieznanego ruchu sieciowego na wszystkich portach w pojedynczej lokalizacji [zarządzania] i szybko analizować ruch w celu ustalenia, czy jest to (1) aplikacja wewnętrzna lub niestandardowa, (2) aplikacja komercyjna bez sygnatury czy (3) zagrożenie.

6. Twój nowy firewall w poszukiwaniu zagrożeń musi skanować wszystkie aplikacje na wszystkich portach.

Wymagania: Aby umożliwić bezpieczne korzystanie z aplikacji, należy ją zaakceptować i skanować w poszukiwaniu zagrożeń. Te aplikacje mogą komunikować się za pośrednictwem kombinacji protokołów. (np. program SharePoint korzysta z protokołów CIFS, HTTP i HTTPS i wymaga zasad firewalla bardziej złożonych niż „blokuj aplikację”). Pierwszym krokiem jest identyfikacja aplikacji (niezależnie od portu i szyfrowania), ustalenie funkcji, które należy zaakceptować lub zablokować, a następnie skanowanie zaakceptowanych składników w poszukiwaniu zagrożeń — luk w zabezpieczeniach, wirusów/oprogramowania złośliwego lub szpiegującego, a nawet ważnych, kontrolowanych lub poufnych informacji.

7. Twój nowy firewall musi zapewniać spójną kontrolę wszystkich użytkowników niezależnie od lokalizacji lub typu urządzenia.

Wymagania: Jest to prosta koncepcja — nowy firewall musi zapewniać spójną widoczność i kontrolę ruchu sieciowego niezależnie od lokalizacji użytkownika. Nie oznacza to, że organizacja musi stosować dokładnie te same zasady w obu wypadkach. Na przykład niektóre organizacje zezwalają pracownikom na korzystanie z usługi Skype podczas podróży służbowych, ale nie w siedzibie główne. Inne mogą wprowadzić zasady zezwalające użytkownikom znajdującym się poza biurem na pobieranie załączników Salesforce.com. Pod warunkiem, że włączono funkcji szyfrowania ich dysków twardych. Twój nowy firewall powinien być przystosowany do takiej konfiguracji bez znacznego opóźnienia obsługi użytkowników końcowych.

8. Twój nowy firewall musi upraszczać zabezpieczenia sieci dzięki dodatkowej kontroli aplikacji.

Wymagania: Firma jest zależna od aplikacji, użytkowników i zawartości, a Twój nowy firewall musi zezwalać na tworzenie zasad bezpośrednio wspierających Twoje inicjatywy biznesowe. Wspólny kontekst między aplikacją, użytkownikiem a zawartością we wszystkich aspektach znacznie ułatwi uproszczenie infrastruktury zabezpieczeń. Połączenie zasad firewalla opartych na portach i adresach IP, oddzielnych zasad kontrolowania aplikacji, systemu IPS i eliminacji złośliwego oprogramowania komplikuje proces zarządzania zasadami i może ograniczać wydajność w firmie.

9. Twój nowy firewall musi zapewniać stałą przepustowość i wydajność po pełnym uaktywnieniu kontroli aplikacji.

Wymagania: Znaczenie architektury jest oczywiste również w tym wypadku, ale w inny sposób. Połączenie ze sobą firewalla blokującego porty z funkcjami zabezpieczeń wykorzystującymi inną technologię zazwyczaj oznacza występowanie zbędnych warstw sieci, modułów skanujących i zasad, a w rezultacie niedostateczną wydajność. Z perspektywy oprogramowania firewall musi być zaprojektowany ze wszystkimi tymi funkcjami w podstawowej konfiguracji. Ponadto, uwzględniając wymagania dotyczące mocy obliczeniowej. (Np. identyfikacja aplikacji, zapobieganie zagrożeniom na wszystkich portach itd.). Nowy firewall musi mieć również odpowiedni sprzęt (dedykowany, przystosowany do pracy w sieci z zabezpieczeniami i skanowaniem zawartości).

10. Twój nowy firewall musi obsługiwać dokładnie takie same funkcje kontroli w przypadku systemów sprzętowych i wirtualnych.

Wymagania: Dynamiczne uruchamianie i deaktywacja aplikacji w wirtualnym centrum danych utrudnia identyfikowanie i kontrolowanie aplikacji przy użyciu metody blokowania portów i adresów IP. Oprócz funkcji opisanych w sekcji 10 warunków, które musi spełnić Twój nowy firewall w systemach sprzętowych i wirtualnych wymagana jest ścisła integracja ze środowiskiem wirtualizacji. Wszystko po to, aby umożliwiała usprawnienie tworzenia zasad dotyczących aplikacji po dodaniu lub usunięciu komputerów wirtualnych i aplikacji. Jest to jedyna metoda zapewnienia obsługi ewoluujących architektur centrów danych z elastycznością operacyjną.

Bezpieczne korzystanie z aplikacji dzięki firewallom nowej generacji

Dotychczas zezwolenie pracownikowi na korzystanie z zewnętrznej lub osobistej aplikacji do pracy było wykluczone. Obecnie pracownicy są zawsze w trybie online i nieustannie korzystają z najnowszych aplikacji, które często łączą zastosowania osobiste i służbowe. Zbiorcze blokowanie tych aplikacji oznaczałoby przerwę

w działalności firmy.

Redaktorka Net Complex Blog