Bezpieczeństwo w sieci

Cyberzagrożenia mnożą się na potęgę, a wyobraźnia hackerów nie zna granic. Pozbawieni kompleksów, atakują zarówno duże przedsiębiorstwa, jak i firmy małej i średniej wielkości. Używając socjotechniki, wyłudzają okup przy pomocy ransomware, bazując na nieświadomości użytkowników stosują cryptojacking - zmieniając ofiary w „górników” kryptowaluty. Rozsiewają wirusy, szyfrują dane, podszywając się pod osoby prywatne i instytucje wykradają dane i pieniądze z kont. Na szczęście - wraz z ewolucją zagrożeń rozwija się również rynek bezpieczeństwa oraz społeczne siły wsparcia - mnożą się społeczności wzajemnego powiadamiania, serwisy udostępniające bezpłatne rozwiązania do badania podatności i odpowiadania na ataki oraz niwelujące ich skutki.

Ochrona systemów informatycznych

Współczesny rynek metod i narzędzi do ochrony systemów informatycznych jest niezwykle rozbudowany. Dysponuje rozwiązaniami zróżnicowanymi pod kątem funkcjonalności, technologii i umiejscowienia w strukturze sieci. W wyborze pomiędzy licznym dostępnym oprogramowaniem antywirusowym, antyspamowym, rozwiązaniami do backupu czy szyfrowania informacji, licznymi na rynku urządzeniami UTM

i NGFW, a także oprogramowaniem typu MDM, PAM do kontroli uprzywilejowanych użytkowników czy kolektora logów SIEM pomocni stają się zaufani dostawcy. Spore portfolio proponowanych produktów powinno pokrywać się z doświadczeniem dostawcy, ofertą jego działu handlowego, który pomoże przy dobraniu odpowiedniego produktu oraz technicznego, w razie potrzeby wspomagającego proces testowania produktu i jego wdrożeniu.

Bezpieczeństwo IT

Net Complex zapewnia bezpieczeństwo sieci IT polskich przedsiębiorców od 2005 roku. Orientując się w bieżących tendencjach i zagrożeniach, oferuje wszechstronną paletę rozwiązań, zarówno tych stanowiących zupełną konieczność w działaniu firmy, jak i tych bardziej specyficznych, rozbudowanych, dostosowanych do branży i konkretnych potrzeb. Miejsce w branży potwierdza wieloletnia przynależności do grona Tytanów ESET - Złotej Dziesiątki Partnerów firmy ESET, oraz status certyfikowanego partnera WatchGuard, Barracuda, Unitrends, Xopero, Veeam, Wallix czy Trend Micro. Nasz dział techniczny pomaga podczas testowania produktów, świadczymy pomoc we wdrożeniach oraz późniejszym użytkowaniu rozwiązań.

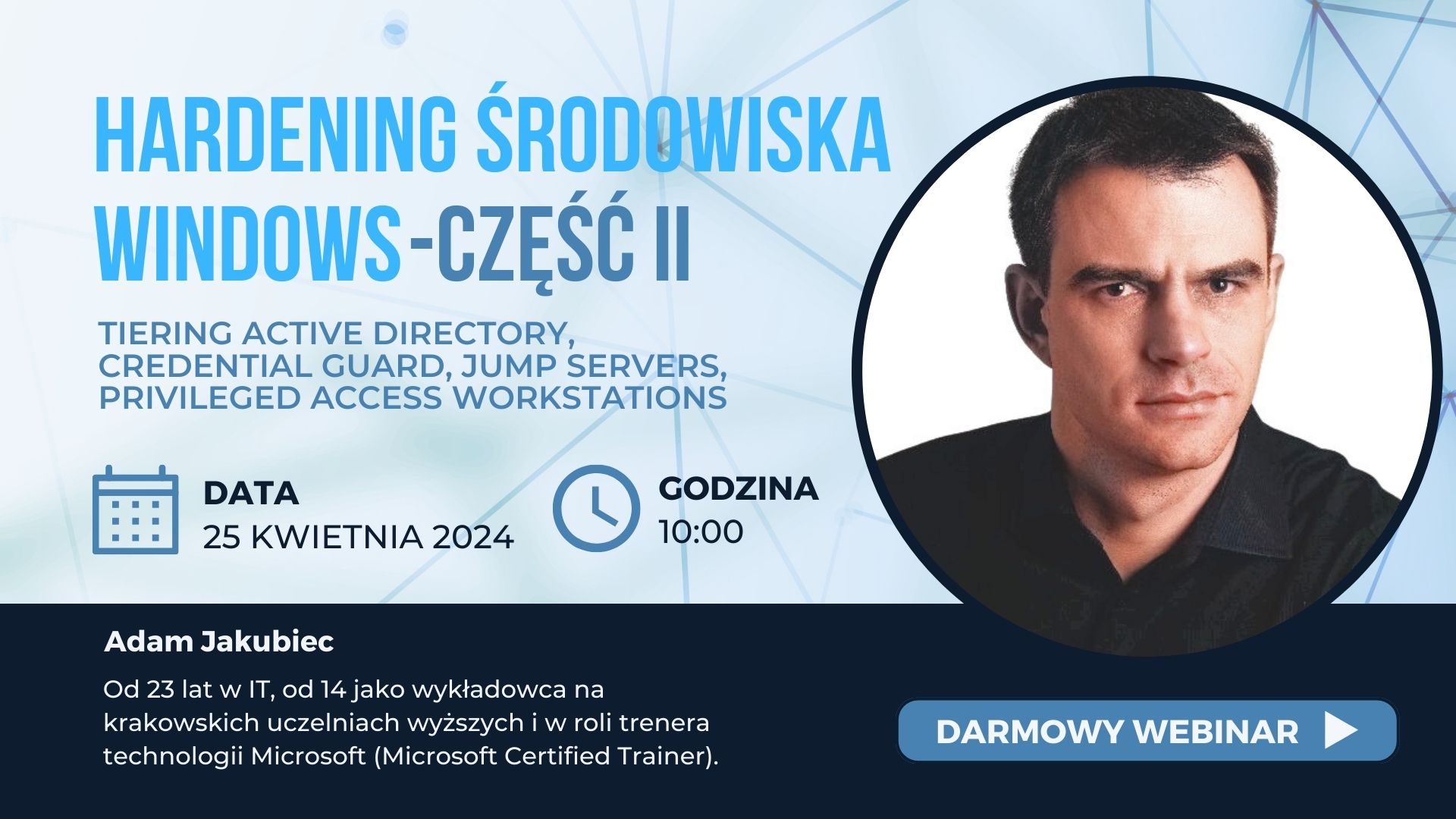

W Net Complex kładziemy również duży nacisk na działalność szkoleniową. Od 2016 roku organizujemy bezpłatne webinaria, które cieszą się ogromną sympatią w działach IT, prowadzimy warsztaty z rozwiązaniami, bierzemy udział w konferencjach i targach, których tematem jest bezpieczeństwo. Pomyśleliśmy również, że polskiemu przedsiębiorcy brakuje obiektywnych informacji na temat dostępnych rozwiązań, dlatego stale udostępniamy wyniki testów prowadzonych przez ośrodki badawcze typu Gartner czy NSS Labs oraz prowadzimy blog informacyjny dotyczący bezpieczeństwa IT.

Zapraszamy do kontaktu. Każdy zasługuje na bezpieczeństwo.

ISO 27001

ISO 27001