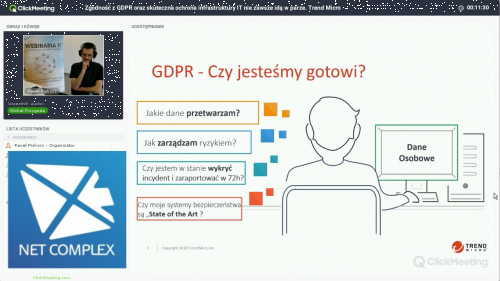

Zgodność z GDPR oraz skuteczna ochrona infrastruktury IT - rozwiązanie Trend Micro

- OfficeScan

- iDLP, Device Control

- Trend Micro Endpoint Encryption

- Vulnerability Protection

Ważne: nasza strona wykorzystuje pliki cookies.

Używamy informacji zapisanych za pomocą cookies i podobnych technologii m.in. w celach reklamowych i statystycznych oraz w celu dostosowania naszych serwisów do indywidualnych potrzeb użytkowników. Mogą też stosować je współpracujący z nami reklamodawcy, firmy badawcze oraz dostawcy aplikacji multimedialnych. W programie służącym do obsługi internetu można zmienić ustawienia dotyczące cookies.

Korzystanie z naszych serwisów internetowych bez zmiany ustawień dotyczących cookies oznacza, że będą one zapisane w pamięci urządzenia.

Więcej informacji dotyczących polityki prywatności znajdziesz w zakładce z regulaminem.