Fudo Security Zero Trust Network Access - ZTNA

ZTNA

Początki architektury Zero Trust Network Access sięgają lat 90. W ostatnim czasie znowu zyskuje na popularności. Głównym założeniem ZTNA jest to, że użytkownikom w systemie przyznaje się początkowo najniższe uprawnienia (z poziomu autoryzacji). Dzięki temu mamy zapewnienie, że wszystko zostaje poddane weryfikacji na każdym kroku.

Aż 68% organizacji najbardziej obawia się zagrożeń ze strony swoich pracowników.

Coraz częściej mamy do czynienia z typem socjotechnicznym, są one bardziej zaawansowane. Jednymi z najgłośniejszych incydentów są ataki na Twittera (utracenie danych uwierzytelniających), z Teslą (napastnik zaoferował pracownikowi ponad milion dolarów za zainstalowanie ransomwara, na szczęście nie doszło do wycieku). I mimo, że świadomość zagrożeń rośnie częściej dochodzi do naruszeń, w związku z tym nasuwa się pytanie czy to właśnie człowiek jest najsłabszym ogniwem systemu?

Właśnie dlatego najlepiej jest ograniczyć prawa użytkowników, im więcej dostępów, władzy posiada konkretna osoba, tym bardziej jest atrakcyjna dla cyberprzestępcy. Zwykły błąd może narazić firmę na ogromne straty finansowe. Sama architektura tak naprawdę nie jest związana z konkretną technologią, może być stosowana na poziomie administracyjnym i przy tworzeniu oprogramowania. Poszczególne komponenty powinny mieć wtedy ograniczony dostęp. Warto założyć, że wszystko co znajduje się w firmie i poza nią jest narażone na potencjalny atak. Każdy indywidualny dostęp do zasobów sieciowych powinien być weryfikowany a oprócz tego należy sprawdzać poszczególne akcje wykonywane w systemach. ZTNA to zapewnienie ciągłej weryfikacji, takiej która nadzoruje, rejestruje, analizuje działania by w odpowiednim czasie niwelować i wykrywać incydenty.

W FUDO można zastosować metodę 4-eye, jeden administrator potwierdza drugiemu dostęp do krytycznych zasobów firmy lub zatwierdza nieznane i niebezpieczne polecenia wykonywane na serwerach.

Według najnowszego raportu IBM i Ponemon Institute średni koszt naruszeń szacuje się na 3,86 mln dolarów!

W istocie ZTNA zbudowany jest z trzech filarów:

1. Upewnienie się, że do wszystkich zasobów organizacji można uzyskać bezpieczny dostęp niezależnie od lokalizacji.

2. Nadawanie i zarządzanie najmniejszymi uprawnieniami, egzekwowanie kontroli dostępu. Postrzeganie każdego użytkownika jako niezaufanego.

3. Audytowanie i monitowanie ciągłego ruchu danych, koncepcja Zero Trust nawet przy wewnętrznych osobach.

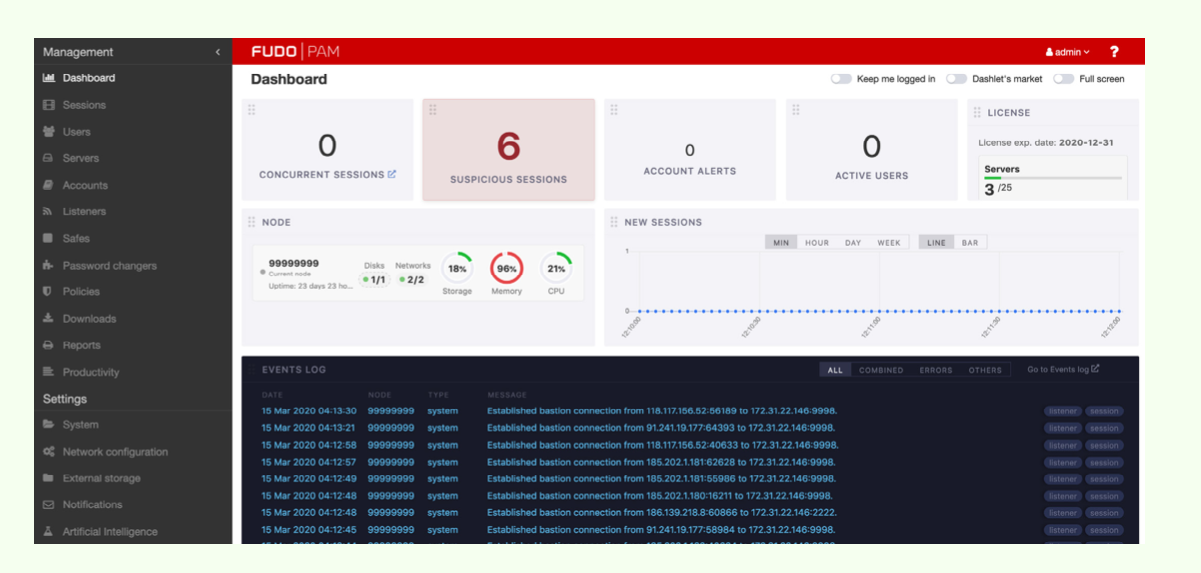

Dzięki FUDO PAM administratorzy nie muszą martwić się o kłopoty związane z indywidualnym konfigurowaniem dostępów, nawet w Active Directory. FUDO PAM'S User Access Gateway ma możliwość wykorzystywania pojedynczego logowania dla serwerów i systemów w tym konsol użytkownika. Sesje są rejestrowane, a platforma orkiestracji bezpieczeństwa jest tworzona przy archiwizacji i stałym sprawdzaniu użytkownika. Podejście bez agentowe gwarantuje łatwość konfigurowania oraz szybkie realizacje, a wbudowane MFA znacznie poprawia bezpieczeństwo.

Szacuje się, że do końca 2025 roku cyberprzestępcy będą "kosztować" świat 10 bilionów dolarów!

ISO 27001

ISO 27001