Czy wiesz kto korzysta z Twojej sieci firmowej? Nacview

System kontroli dostępu do sieci - rozwiązanie typu NAC

Prowadzący: Maciej Salamońksi

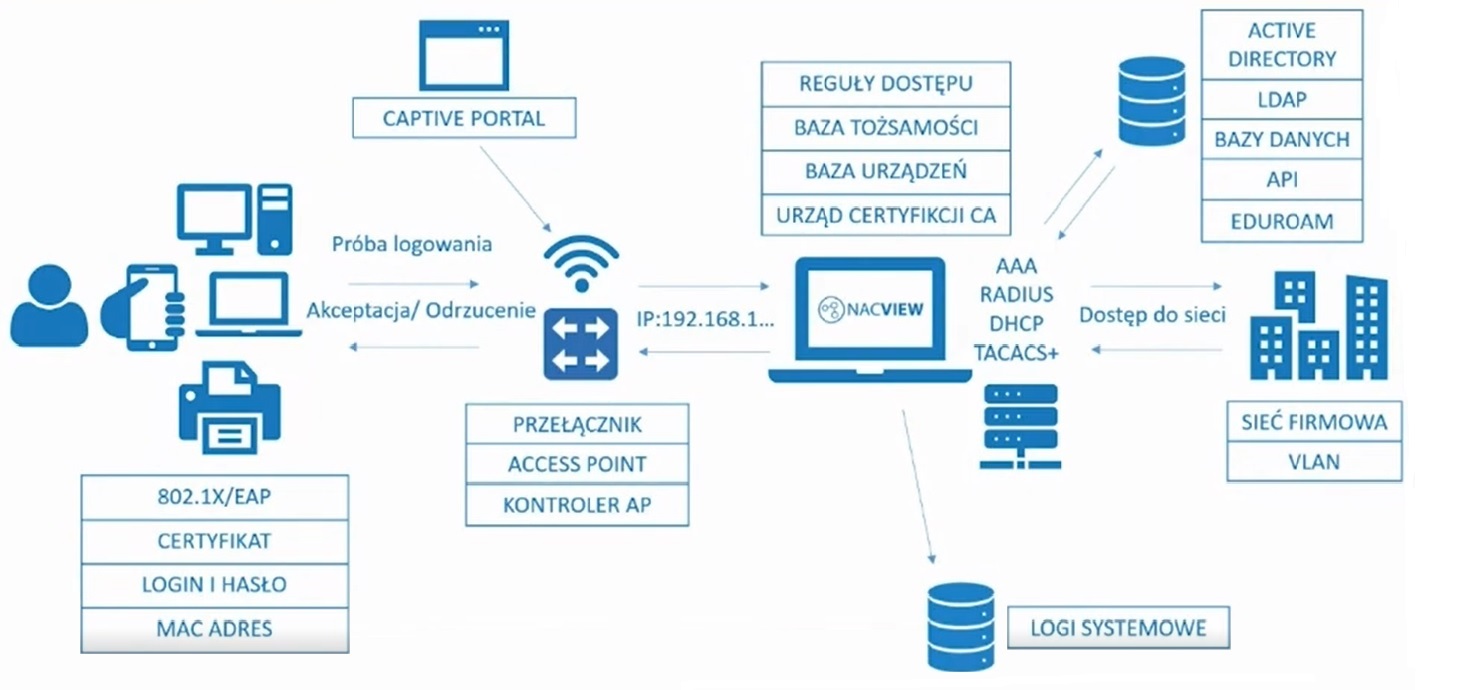

Uwierzytelnianie – autoryzacja – rozliczanie

System pozwala kontrolować urządzenia końcowe, tożsamości, które próbują uzyskać dostęp do sieci (bezprzewodowych, przewodowych, VPN).

Agenda spotkania:

Część teoretyczna:

- O NACVIEW

- kontrola dostępu

- architektura systemu

- profilowanie urządzeń

- OTP dla sieci VPN

- integracja z innymi systemami bezpieczeństwa

- dostęp gościnny i BYOD

- moduł IPAM

- licencjonowanie

- wdrożenia

Live Demo:

- podgląd zdarzeń w sieci

- zarządzenia obiektami (użytkownicy, urządzenia)

- zarządzanie podsieciami i urządzeniami sieciowymi

- polityki dostępu

- raporty

Widoczność:

- baza użytkowników i Wiele Active Directory

- zdarzenia autoryzacji DHCP, TACACS+, SNMP, OTP, Active Directory

- profilowanie urządzeń wiele PKI

- ostatnia aktywność fizyczna, lokalizacja, monitorowanie urządzeń sieciowych

- obciążenia urządzeń sieciowych, usług

Istnieje wiele metod profilowania urządzeń, system posiada także aplikacje weryfikujące poziom bezpieczeństwa urządzeń końcowych.

Aplikacja SCOUT:

- podniesienie poziomu bezpieczeństwa

- minimalizacja ryzyka

- wykrywanie urządzeń niezgodnych z polityką

- dynamiczna zmiana VLAN-u na urządzeniu

- komunikacja z użytkownikami

- system naprawczy

Aplikacja Assisant:

- prosta, szybka, bezpieczna

- nie wymaga zaangażowania IT

- bez haseł

- dla różnych systemów operacyjnych

- profil dla organizacji lub użytkownika końcowego

Aplikacja Authenticator:

- generator jednorazowych haseł

- uwierzytelnianie dwuskładnikowe do sieci VPN

- dodatkowa forma weryfikacji użytkowników

- silne uwierzytelnianie dla klientów VPN

- wysyłanie wiadomości SMS z kodem weryfikacyjnym

- rejestracja logów i zdarzeń autoryzacji

Możliwość integracji z systemami i zewnętrznymi:

- podniesienie poziomu bezpieczeństwa

- zapobieganie zagrożenia w czasie rzeczywistym

- automatyczne wykrywanie zagrożeń

- natychmiastowe eliminowanie potencjalnie niebezpiecznych urządzeń z sieci

- wymiana informacji pomiędzy systemami

Komunikacja pomiędzy Nacview a systemami zewnętrznymi:

- Firewall/UTM

- Antywirus

- SIEM

- urządzenia sieciowe

- monitory ruchu sieciowego

- możliwość dostępu gościnnego i BYOD

Działanie systemu:

Z prezentacji dowiesz się więcej na temat tego jak wygląda licencjonowanie, odpowiemy również na pytania w sesji Q&A. Zapraszamy do obejrzenia całości webinarium. Jeżeli jesteś zainteresowany przedstawionym rozwiązaniem - skontaktuj się z nami.

ISO 27001

ISO 27001