W poprzednim artykule mogliśmy się dowiedzieć, czym jest ransomware oraz o jego charakterystyce. Tym razem dowiecie się, w jaki sposób w ostatnich latach zmieniała się strategia oraz zastosowanie tego złośliwego oprogramowania.

Oprogramowanie ransomware drugiej fali

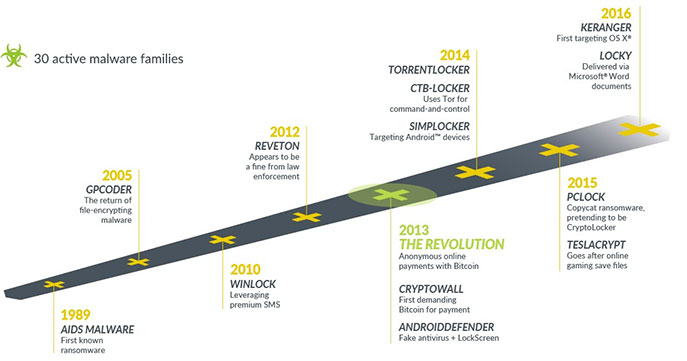

Pierwsza fala oprogramowania ransomware (2016-2017) polegała głównie na żądaniu niewielkiego okupu. Często koszty te nie przekraczały nawet 100 USD, przy jednoczesnym zainfekowaniu jak największej ilości stanowisk.

Począwszy od roku 2019, oprogramowania ransomware zmieniły swój model operacyjny.

Zamiast powszechnej infekcji rozpoczęły się nowe kampanie, kierowane do konkretnych firm. Atakujący pracowali tygodniami lub miesiącami, aby uzyskać dostęp do określonej firmy i wdrożyć oprogramowanie ransomware na wielu komputerach wewnętrznych. Okupy za te ataki wzrosły do tysięcy dolarów. Wzrost okupu stał się nieunikniony, ponieważ strach przed oprogramowaniem ransomware zwiększył zapotrzebowanie na ubezpieczenia cybernetyczne. Jeśli ofierze z takim ubezpieczeniem przydarzyłby się atak ransomware, firma ubezpieczeniowa pomoże w odzyskaniu zapłaconego okupu. Oznacza to, że firma jest bardziej skłonna zapłacić taki okup za swoje dane.

Ransomware na sprzedaż! Czarny rynek narzędzi ransomware minimalizuje barierę wejścia

Ciągłe rozpowszechnianie się zagrożenia ransomware można częściowo przypisać dostępności narzędzi i usług ransomware oferowanych na deep webie.

Narzędzia te obniżają poziom zaawansowania wymaganego do przeprowadzania ataku ransomware. Umożliwiając potencjalnym atakującym na znacznie mniejsze umiejętności w obsłudze komputera, w celu przeprowadzenia coraz to szerszych kampanii ransomware.

Sklepy z pełną obsługą oferują teraz wszystko. Począwszy od próbek złośliwego oprogramowania i infrastruktury hostingowej po centra obsługi telefonicznej, które pomagają ofiarom zapłacić okup. Wszystko to za pewien procent okupu. Biorąc pod uwagę, że wszystkie te narzędzia działają zaledwie po jednym kliknięciu, nie ma się co dziwić, że celami ataków padają coraz częściej mniejsze i średnie firmy.

Oprogramowanie ransomware – Maze

W styczniu 2020 roku kampania ransomware Maze spowodowała znaczną eskalację działania oprogramowania ransomware. Oprócz ograniczania dostępu do komputera i/lub dokumentów to oprogramowanie ransomware przesłało niektóre z tych danych do pewnego rodzaju systemu dowództwa i kontroli (c2). Łączy to oprogramowanie ransomware z innym głównym modelem biznesowym cyberzpestępczości, który jest odpowiedzialny za sprzedaż skradzionych danych.

W 2016 roku głównym źródłem przychodu cyberprzestępców było sprzedawanie skradzionych danych, każdemu, kto chciał za nie zapłacić. Jeszcze bardziej niepokojące w tych nowych kampaniach ransomware jest to, że ofiary muszą teraz zakładać, że oprogramowanie ransomware może i będzie transmitować ich poufne dane w internecie. Oba te incydenty wchodzą w zakres obowiązkowych przepisów dotyczących utraty danych w Kalifornii i Europie. Przez te restrykcje osoby, które padają ofiarą oprogramowaniu ransomware, obciążane są dwukrotnie. Według prawa były one odpowiedzialne za bezpieczne przechowywanie danych osobowych.

Użytkownicy są kluczowym polem bitwy

Obecnie cyberprzestępcy coraz częściej wykorzystują naiwność użytkowników jako początkowy wektor ataku, czerpiąc korzyści z ich braku znajomości cyberbezpieczeństwa. Pracownicy stanowią pierwszą linię w zapobieganiu katastrofy spowodowanej oprogramowaniem ransomware. Wystarczy jedno błędne kliknięcie w link lub plik, aby zapoczątkować lawinę infekcji ransomware. Od stosowania taktyk zastraszania, takich jak podszywanie się pod agencje federalne lub policję, po dostarczanie złośliwego oprogramowania za pośrednictwem wiadomości e-mail starannie przygotowanych do atakowania konkretnej osoby, osoby atakujące są dobrze zorientowane w technikach, które zwiększają prawdopodobieństwo kliknięcia. W rzeczywistości 90% dzisiejszych cyberataków zaczyna się od udanego phishingu, czyli próby nakłonienia jednego z użytkowników do kliknięcia linku lub pobrania pliku, który zawiera złośliwe oprogramowanie, które ma za zadanie przyznać dostęp do naszego komputera hakerowi.

W kolejnym artykule porozmawiamy o wektorach ataków ransomware oraz o samym wykrywaniu ataków.

Źródło: https://www.watchguard.com/wgrd-resource-center/white-paper/defeating-ransomware-watchguard-unified-security