Cyberprzestępcy wykorzystują każdą okazję, jaka może im się nadarzyć. Hakerzy nieustannie poszukają luk w zabezpieczeniach, producenci natomiast aktualizują produkty i łatają ich podatności. Jednak jest takie ogniwo w całej strukturze cyberbezpieczeństwa organizacji, którego nie da się tak łatwo “załatać”. Mowa o czynniku ludzkim. Czasem wystarczy jedna niczego niepodejrzewająca osoba, aby umożliwić przestępcy dostęp do firmowej sieci. Czym zatem są ataki socjotechniczne i jak się przed nimi bronić?

Czym są ataki socjotechniczne?

Ataki socjotechniczne to złośliwa taktyka wywierania wpływu na drugiego człowieka. Ataki takie, w wykonaniu cyberprzestępców najczęściej przeprowadzane są poprzez kanały komunikacji takie jak poczta e-mail, czy SMS. Napastnicy stosujący socjotechnikę często przypisują sobie fałszywą tożsamość, aby uwiarygodnić przekręt i skłonić użytkownika do wykonania oczekiwanej czynności. Może to być np. udostępnienie informacji (np. danych dostępowych) lub podjęcie czynności (np. otwarcie złośliwego załącznika).

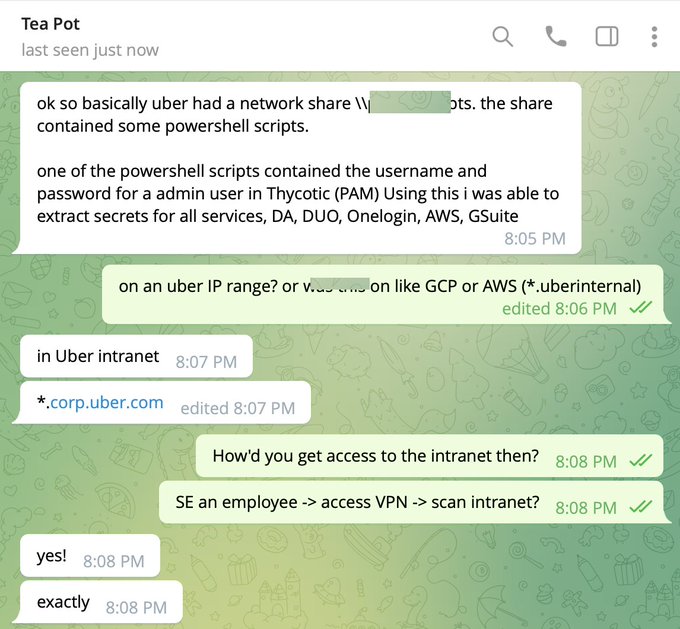

Niedawno bardzo głośno było o ataku hakerskim, którego ofiarą padła firma Uber. Z informacji podanych przez New York Times możemy się dowiedzieć, że napastnik wyjawił wektor ataku, jakim był socjotechniczny phishing na pracowniku, skutkujący wykradzeniem jego hasła.

Haker wykorzystał w swoich działaniach strategię irytowania użytkownika. Spamował on pracownika Ubera irytującymi powiadomieniami PUSH w aplikacji MFA, aby uzyskać dostęp do systemu. Gdy pracownik nie ulegał, napastnik przedstawił mu się jako członek działu IT, co finalnie poskutkowało uzyskaniem autoryzacji.

Najczęściej atakujący próbują wywołać u ofiary wrażenia pilności sprawy, naciskając na szybkie podjęcie decyzji. Często podszywając się pod kogoś, np. pod szefa, lub członka zespołu, proszą o poufne informacje, takie jak hasła. Niejednokrotnie także mogą skłaniać do otwarcia zainfekowanych załączników wiadomości, podszywając się pod pracownika przesyłającego dokumenty do weryfikacji. Przykłady ataków socjotechnicznych można mnożyć bez końca.

Ochrona przeciwko atakom socjotechnicznym

Podstawowym sposobem ochrony przed atakami socjotechnicznymi jest zachowanie zdrowego rozsądku. Oto kilka dodatkowych wskazówek, o których należy pamiętać:

- Wymagaj stosowania unikalnych nazw użytkownika i haseł. Unikatowe hasła znacząco ograniczają zakres dostępu w razie uzyskania poświadczeń przez cyberprzestępców.

- Upewnij się, że Twoi pracownicy wiedzą, jak wykrywać phishing,

- Zapewnij Twoim pracownikom przeszkolenie w kwestiach cyberbezpieczeństwa.

- Wyeliminuj kluczowe wektory ataku. Zadbaj o bezpieczeństwo poczty elektronicznej, a także odpowiednie zabezpieczenie punktów końcowych korzystając z narzędzi typu EDR.

- Rozważ wdrożenie rozwiązania typu Multi Factor Authentication (MFA). Może to pomóc uchronić przed wykorzystaniem wykradzionych haseł. W przypadku ataku wykorzystującego irytowanie ofiary powiadomieniami PUSH pomocne może być także rozwiązanie w modelu Zero Trust Network Access (ZTNA). ZTNA zapewnia dodatkową weryfikację użytkowników i urządzeń przed każdą sesją aplikacji.

Wniosek

Kluczem do poprawy cyberbezpieczeństwa organizacji jest przede wszystkim zaangażowanie pracowników. Każdy z nich powinien być świadomy swoich obowiązków, które ciążą na nim w związku z zachowaniem bezpieczeństwa firmy. Dzięki szkoleniom, odpowiednim narzędziom i skutecznym procesom każdy pracownik może zacząć poważnie traktować te kwestie.

Zespoły ds. bezpieczeństwa IT nadal odgrywają kluczową rolę w zapobieganiu cyberatakom, jednak w rzeczywistości wszyscy jesteśmy odpowiedzialni za podejmowanie odpowiednich kroków w celu ochrony firmowych urządzeń i danych.

Źródło: https://www.fortinet.com/blog/industry-trends/how-to-protect-against-social-engineering-fraud

Redaktorka Net Complex Blog