Ataki ransomware wzrosły alarmująco w 2021 r. Żadna branża nie jest bezpieczna przed tym złośliwym działaniem, a każdy plik komputerowy jest zagrożony zaszyfrowaniem.

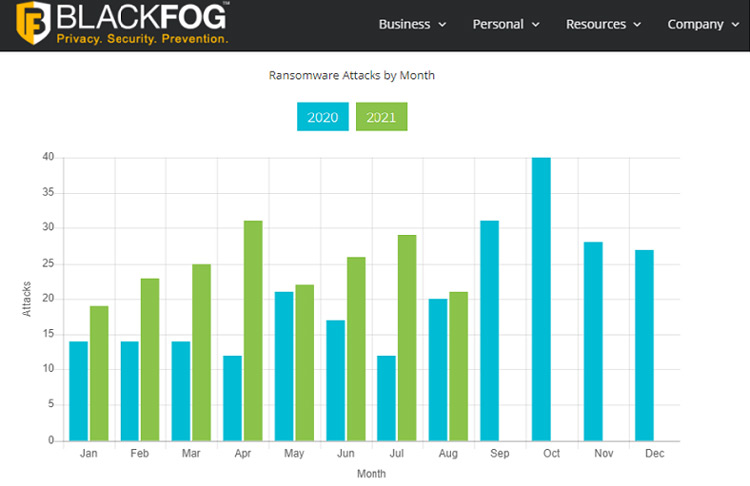

Jak dowiedzieli się praktycy bezpieczeństwa, ransomware jest rodzajem złośliwego oprogramowania stworzonego w celu zablokowania dostępu do systemu komputerowego – wygląda to podobnie do przetrzymywanie zakładników (danych) przez terrorystów, którzy wypuszczą ich dopiero po opłaceniu okupu (w krypto walucie). W danych pokazanych przez BlackFog widać tegoroczny stały wzrost liczby ataków ransomware w porównaniu z ubiegłorocznymi atakami miesięcznymi.

Aby uzyskać więcej informacji na temat powagi ewoluującego zagrożenia ransomware, przyjrzyjmy się 10 najpoważniejszymi atakami, które miały miejsce w tym roku, zanim zbadamy sposoby obrony przed tym rosnącym zagrożeniem.

1. Kia Motors

W lutym Kia Motors została zażądana przez DoppelPaymer do zapłaty 404 Bitcoinów,co odpowiada około 20 milionom USD. Aby zwiększyć presję na zapłacenie okupu, jeśli początkowe żądanie nie zostało zapłacone w określonym czasie, okup wzrasta do 600 Bitcoinów.

Grupa stojąca za atakiem zagroziła Kia Motors, że opublikuje dane w ciągu dwóch do trzech tygodni, jeśli nie uda im się uregulować płatności. Efekt tego ransomware sprawił, że Kia Motors America ucierpiała z powodu ogólnokrajowej awarii systemu informatycznego i telefonicznego.

2.Acer Acer

Firma specjalizująca się w sprzęcie i oprogramowaniu elektronicznym, została zaatakowana przez ransomware w marcu. Międzynarodowy gigant komputerowy został zaatakowany przez atak ransomware REvil o wartości 50 milionów dolarów.

Zespół odpowiedzialny za atak ogłosił, że z powodzeniem naruszył Acer na swojej stronie wycieku danych, a nawet udostępnił niektóre zdjęcia rzekomo skradzionych plików jako dowód.

Te wyciekające obrazy przedstawiały arkusz kalkulacyjny, w którym pokazywał finanse firmy. Według niektórych zasobów wyciek obejmował również salda bankowe i komunikację bankową.

3. Washington DC Police Department

Eksperci w tej przestrzeni twierdzą, że najgorszy atak ransomware na departament policji USA miał miejsce w maju w Departamencie Policji DC. Departament doświadczył ataku ransomware przez rosyjskojęzyczną grupę o nazwie Babuk Group.

Hakerzy zablokowali bardzo poufne pliki z departamentu i zażądali 4 milionów dolarów, aby zapobiec wyciekom danych. Rosyjska grupa wspomniała, że zgromadziła 250 GB plików, w tym dane o informatorach, gangach i historiach pracowników działu.

Hakerzy napisali również, że departament zaoferował okup w wysokości 4 milionów dolarów. 100 000 $ było kwotą, którą departament był gotów zapłacić, ale hakerzy uznali ją za zbyt małą. Nawet kilka miesięcy po ataku departament nie wydał żadnego oświadczenia dotyczącego tego, czy rozliczyli się z hakerami.

4. CNA

Financial Corp CNA Financial Corp jest jedną z największych firm ubezpieczeniowych w Stanach Zjednoczonych. W marcu gigant finansowy zapłacił około 40 mln USD za odzyskanie kontroli nad swoimi danymi i systemem.

Hakerzy w tym konkretnym zdarzeniu wykorzystali wariant złośliwego oprogramowanie o nazwie “Phoenix Locker”. Konkretniej wariant ransomware o nazwie “Hades”.

Według niektórych źródeł złośliwe oprogramowanie zaszyfrowało dane na ponad 15 000 maszyn w sieci CNA. Złośliwe oprogramowanie wpłynęło również na prywatną sieć firmy, więc pracownicy, którzy pracowali zdalnie, również odczuli skutki złośliwego oprogramowania.

5. ExaGrid

ExaGrid zajmuje się dostarczaniem systemów backupów, aby pomóc firmom odzyskać dane po incydencie ransomware. Pech chiał, że w maju firma doświadczyła własnego ataku ransomware. Grupa ransomware Conti naruszyła sieć ExaGrid kradnąc dokumenty i dane. Conti był w stanie zdobyć 800 GB poufnych danych, w tym zapiski klientów, umów i kodów źródłowych. LeMagIT poinformował, że ExaGrid zapłacił około 2,6 miliona dolarów za odzyskanie swoich plików i dostęp do zaszyfrowanych danych.

6. Colonial

Pipeline Company Atak ransomware Colonial Pipeline został uznany za najbardziej znaczący atak ransomware w 2021 roku. Firma była odpowiedzialna za przesył prawie 50% paliwa na wschodnim wybrzeżu USA.

Incydent ten został uznany za największy atak ransomware wymierzony w firmę naftową w historii USA. W maju grupa DarkSide zatakowała systemy komputerowe firmy, które zarządzają rurociągiem. Zaskakującą rzeczą w tym incydencie jest to, jak łatwo hakerzy byli w stanie uzyskać dostęp do systemu.

Później dyrektor generalny Colonial Pipeline ujawnił, że firma nie używała uwierzytelniania wieloskładnikowego, co wyjaśniało łatwość hakowania systemu. Chociaż atak nie wpłynął na system operacyjny firmy, wpłynął na jej system rozliczeniowy. Zmusiło to Colonial Pipeline do tymczasowego wstrzymania działalności. W ciągu zaledwie kilku godzin od ataku Colonial Pipeline zapłacił okup w wysokości 4,4 miliona dolarów z pomocą FBI. W czerwcu Departament Sprawiedliwości poinformował, że 50% zapłaty okupu zostało odzyskane.

7. JBS

Atak ransomware JBS jest dowodem na to, że każda branża jest podatna na złośliwe oprogramowanie. JBS jest największym dostawcą wołowiny na świecie i został zaatakowany przez grupę ransomware REvil w maju.

Incydent spowodował wstrzymanie działalności firmy, co ostatecznie wpłynęło na łańcuch dostaw żywności, pokazując, jak duża jest firma JBS w swojej branży.

Podczas gdy decyzja, czy zapłacić okup, jest w tych przypadkach szeroko dyskutowanym tematem, firma tak duża jak JBS zdecydowała się upewnić się, że jej pliki i dane nie wyciekły publicznie.

Według dyrektora generalnego JBS, decyzja o zapłacie była trudna do podjęcia, ale aby uniknąć ryzyka dla swoich klientów i klientów, zdecydowała się zapłacić okup w wysokości 11 milionów USD.

8. Accenture

Accenture to globalna firma konsultingowa, której atak ransomware nie oszczędził. Podobno zażądany okup wyniósł 50 milionów dolarów w zamian za aż 6 TB skradzionych danych.

Firma była w stanie wykryć atak poprzez monitorowanie swoich systemów. Jednak niezależnie od obecnego szkodliwego oprogramowania, Accenture kontynuowało swoje działania i systemy klientów. Biorąc pod uwagę, że LockBit powoli udostępniał skradzione dane opinii publicznej, można bezpiecznie założyć, że Accenture nie zapłaciło okupu. W wewnętrznej notatce Accenture stwierdzono, że chociaż sprawcy mogli uzyskać pewne dokumenty od kilku klientów, to informacje w nich zawarte nie należały do wrażliwych.

9. CD Projekt Red

Producent gier wideo stojący za takimi tytułami jak Wiedźmin i CyberPunk 2077. W lutym firma stanęła w obliczu ataku ransomware, który zakłócił jej rozwój długo oczekiwanej gry Cyberpunk 2077 oraz karcianego MMO Gwint.

Atak ransomware dla firmy, która w dużym stopniu opiera się na marketingu i dopasowanym do rynku produktów, może znacznie wpłynąć na wyniki finansowe i notowania giełdowe.

Hakerom udało się zdobyć kody źródłowe różnych gier. Zagrozili również wyciekiem dokumentów księgowych, prawnych, kadrowych i relacji inwestorskich innych niż kody źródłowe. Kilka dni po ataku CD Projekt Red wypuścił notkę prasową o swoich nowych środkach bezpieczeństwa i innych niezbędnych implementacjach. Firma oświadczyła również, że skontaktowała się z Interpolem i Europolem w ramach działań przeciwko hakerom.

10. Brenntag

Brenntag, firma zajmująca się dystrybucją chemikaliów z siedzibą w Niemczech, która doświadczyła w maju ataku ransomware od DarkSide.

Incydent ten dotknął północnoamerykański oddział firmy i doprowadził do kradzieży 150 GB poufnych danych. Grupa utworzyła stronę wyświetlającą typy skradzionych danych i zrzuty ekranu niektórych plików, aby udowodnić swoje roszczenia. Początkowy popyt grupy wynosił około 133 Bitcoinów, który był wówczas wyceniany na 7,5 miliona usd. Dzięki negocjacjom firma była w stanie obniżyć okup do 4,4 miliona dolarów i zapłacić go.

5 sposobów zapobiegania lub ograniczania wpływu ataków ransomware

Jak właśnie przeczytałeś, ataki ransomware nie oszczędzają nikogo – grupy przestępcze nie dbają o to, w jakiej branży działa Twoja firma ani jak duża jesteś firma. Jeśli Twoje środki bezpieczeństwa nie są wystarczająco solidne i złożone, zawsze będziesz narażony na ryzyko ataku złośliwego oprogramowania.

Nawet jeśli jesteś małą lub średnią firmą, nadal ważne jest, aby mieć solidną ochronę przed oprogramowaniem ransomware i chronić się przed możliwością ataku. Oto pięć sposobów, aby to zrobić:

1. Zawsze miej kopie zapasowe

Tworzenie kopii zapasowych nie polega tylko na uzyskaniu drugich kopii informacji o kliencie, zarządzania zapasami, danych biznesowych i plików. Tworzenie kopii zapasowych niezbędnych plików pozwala odzyskać po ataku ransomware jest przywrócenie danych z kopii zapasowej.

Ale nie możesz po prostu wykonać kopii zapasowej danych i nazwać tego dniem; aby zwalczać lub zapobiegać atakom ransomware, musisz być o krok do przodu.

Hakerzy wiedzą, że większość firm ma kopię zapasową przechowywaną gdzieś w swojej sieci. Dlatego używają oprogramowania, które skanuje ich docelową sieć w poszukiwaniu plików kopii zapasowych. Najprostszym sposobem jest zapisanie kopii plików kopii zapasowych poza witryną. Korzystanie z usług w chmurze jest tutaj zwykle najlepszym wyborem. Przechowując ważne pliki i dane w chmurze, zazwyczaj zabezpieczasz swoje pliki przed oprogramowaniem ransomware i innymi naruszeniami bezpieczeństwa.

2. Użyj oprogramowania, aby wykryć ransomware

Atak ransomware zwykle pochodzi z pliku wykonywalnego lub skryptu, który pobiera określony plik i uruchamia go. Jednym ze sposobów walki z tym jest zainstalowanie oprogramowania, które wykrywa ransomware lub inne złośliwe oprogramowania.

Aplikacje te powiadamiają system za każdym razem, gdy złośliwe oprogramowanie robi coś podejrzanego, na przykład zmienia nazwę wielu plików. Inne oprogramowanie chroni sieć przed innym złośliwym oprogramowaniem. Jest to jedna z tych aplikacji, które mogą wykryć ransomware, zanim będzie mogło je uruchomić.

3. Aktualizuj oprogramowanie

Większość firm zaopatrzona jest w oprogramowanie tworzące dodatkową warstwę zabezpieczającą wrażliwe dane. Niektórzy z nich ujawniliby swoje oprogramowanie na swojej stronie prywatności, podobnie jak Gili Sports powyżej uspokaja, podając oprogramowanie, z jakiego korzysta.

Ale instalowanie oprogramowania, które chroni firmy przed ransomware, nie wystarczy. Oprogramowanie lub aplikacje takie jak to muszą być monitorowane, jeśli należy je zaktualizować. Te aktualizacje są ważne, ponieważ nowsza wersja może być bardziej wydajna w zapewnianiu bezpieczeństwa sieci i wsparcia. Dlatego aktualizowanie oprogramowania jest jednym z najlepszych narzędzi do zmniejszenia ryzyka ataku ransomware.

Jeśli nie masz czasu na ciągłe sprawdzanie dostępności aktualizacji, możesz włączyć automatyczne aktualizacje, aby te programy mogły się aktualizować.

4. Szkolenie uświadamiające

W zakresie cyberbezpieczeństwa dla pracowników sposobem na zwiększenie odporności cybernetycznej i zmniejszenie ryzyka włamania lub ataku jest promowanie szkoleń uświadamiających dla pracowników.

Możesz kupić kurs lub bilety na wirtualne konferencje, aby umożliwić im naukę od osób posiadających wiedzę w tej dziedzinie. Umożliwienie im przyłączenia się do tych seminariów i szkoleń jest dobrą inwestycją dla Twojej firmy. Biorąc pod uwagę, że to oni pracują dla Twojej firmy i często zajmują się poufnymi danymi, zawsze dobrą decyzją jest edukowanie pracowników na temat tego, co robić, a czego nie robić online.

5. Regularnie monitoruj swoją sieć

Mimo że ataki ransomware są dużym wyzwaniem, możesz zapobiec gorszym scenariuszom, jeśli wykryjesz je wystarczająco wcześnie.

Twoja strona www powinna być porządnie zabezpieczona i stale monitorowana, gdyż może być najsłabszym ogniwem Twojej firmy. Staraj się zawsze aktualizować aplikacje i system operacyjny, gdy to możliwe.

Zmniejsz ryzyko ataków

Wzrost liczby ataków ransomware sprawił, że organizacje są bardziej świadome swojego bezpieczeństwa. Coraz więcej firm poważnie traktuje zarządzanie plikami i danymi.

Nie ma wątpliwości, że ataki ransomware są przerażającą sytuacją. Bez odpowiedniego oprogramowania i środków bezpieczeństwa każda ważna informacja, która posiada Twoja firma, jest podatna na włamania. Na szczęście nadal istnieją sposoby na powstrzymanie oprogramowania ransomware. Postępując zgodnie z pięcioma wyżej wymienionymi praktykami i stale ucząc się więcej o tej przestrzeni, sprawiasz, że Twoje pliki i biznes są o wiele bezpieczniejsze.