Hakerzy, malware jak i szkodliwi użytkownicy wewnętrzni (z ang. Malicious users) mogą wykorzystywać lokalne hasła administratora do przejmowania urządzeń Windows. Wielu klientów różnej wielkości popełnia ogromny błąd. Używają tego samego lokalnego hasła administratora do wszystkich swoich urządzeń klienckich i serwerowych z systemem operacyjnym Windows. Narażają się na ataki typu Lateral Movement. W tym artykule przejdziemy przez konfigurację Windows LAPS.

Jak uruchomić Windows LAPS

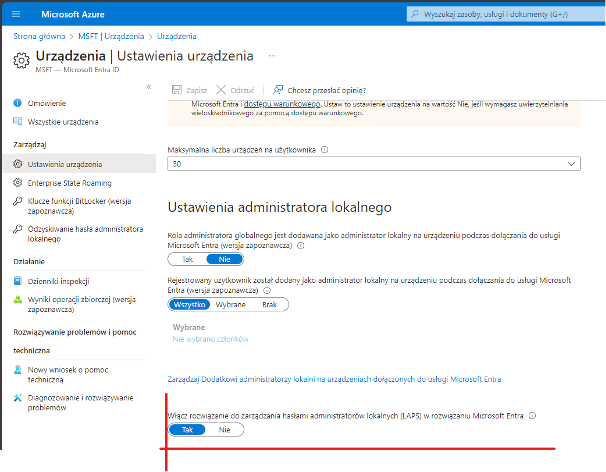

Aby uruchomić Windows LAPS w środowisku chmurowym, przejdź do Azure Entra ID, kliknij Urządzenia, a następnie przejdź do Ustawień urządzenia. Przewiń w dół i tutaj w sekcji Ustawień administratora lokalnego włącz LAPS. Od aktualizacji z kwietnia 2023 r. LAPS to natywna funkcją w systemach Windows 10, 11 i Server 2019 i 2022.

Windows LAPS dla migrujących do chmury

Windows LAPS może teraz przechowywać hasła w Azure Active Directory. Jest to dobra wiadomość dla wszystkich, którzy chcą przejść do chmury. Po migracji wszystko, co trzeba zrobić, to ustawić zasady dotyczące tego, jak LAPS będzie działać w danym środowisku biznesowym i jak zostanie skonfigurowany sposób zarządzania urządzeniami.

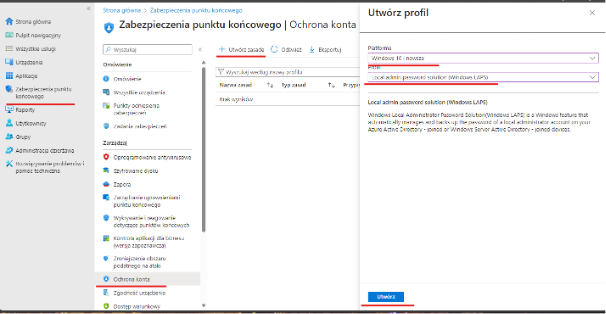

Zacznijmy więc od podejścia 100 Cloud LAPS z Microsoft Intune. Przejdź do zabezpieczenia punktu końcowego (intune.microsoft.com), a następnie Ochrona konta. Kliknij tutaj, aby utworzyć nową politykę. Platformą będzie Windows 10 lub nowszy, a profilem Windows LAPS. Nadaj polityce nazwę i opis, a następnie kliknij przycisk Dalej.

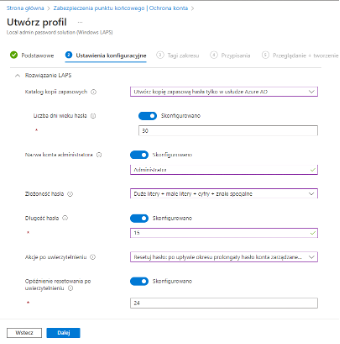

Teraz o tym, w jaki sposób możesz tworzyć kopie zapasowe haseł i zarządzać nimi. Jeśli masz urządzenia połączone z chmurą, możesz używać tylko Azure ID. Jeśli jednak korzystasz z połączenia hybrydowego, masz do dyspozycji Azure ID lub Active Directory. Wybierzmy tylko Azure AD.

Następnie musimy ustawić maksymalny okres ważności hasła. W przypadku Windows LAPS nieuczciwy administrator może nadal pobrać hasło z magazynu w chmurze i zapisać je w miejscu, w którym nie powinien. Wygaśnięcie haseł pomoże rozwiązać ten problem. Domyślnie jest to 30 dni, ale w przypadku przechowywania haseł w usłudze Active Directory po stronie Azure AD może to być nawet 7 dni.

Wskazówki do tworzenia haseł

Większość z Was pewnie ma standardową nazwę lokalnego konta administratora. W starszym produkcie LAPS powiązanie tego konta użytkownika z hasłem nie było możliwe. Na szczęście LAPS ułatwia to zadanie. Wystarczy wybrać preferowaną złożoność. Zdecydowanie zaleca się korzystanie z najbardziej skomplikowanej opcji. Długość hasła może wynosić od 8 do 64 znaków, a jeśli pozwolimy naszym hasłom żyć dłużej przed ich wygaśnięciem, tak jak w przypadku ostatniego ustawienia, lepiej mieć więcej znaków, dzięki czemu hasło będzie trudniejsze do złamania.

Teraz o opcjach po uwierzytelnieniu. Jako autoryzowany administrator możesz przeglądać hasła, kiedy tylko chcesz, ale po zalogowaniu się przy użyciu tego hasła LAPS wie o tym i może podjąć jedną z następujących czynności po okresie karencji:

- Zresetować hasło lub zmusić konto administratora do wylogowania się i zresetowania hasła lub

- Wymusić ponowne uruchomienie i reset

Okres karencji może wynosić od 0 do 24 godzin. Jeśli wybierzemy zero, akcje po wyłączeniu zostaną przerwane, a hasło zresetuje się. Dotyczy to usługi Azure AD. Jedna godzina to najkrótszy czas, w którym można przejść do aktywnego katalogu. Następnie kliknij Dalej i utwórz zasady. Gdy je aktywujesz, przejdź do urządzeń z systemem Windows, a następnie spójrz na konfigurację tego urządzenia i tam zobaczysz politykę LAPS. Teraz możesz przejść do lokalnego hasła administratora. Z tego miejsca możesz skopiować lub zobaczyć hasło.

Przechowywanie haseł

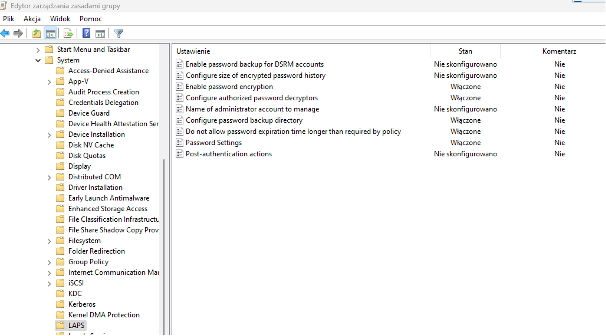

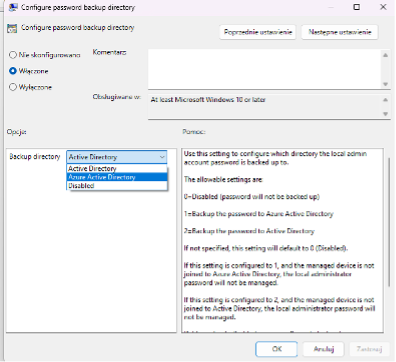

Jeśli urządzenia hybrydowe są zarządzane w usłudze Active Directory, możesz utworzyć nowy GPO, a następnie przejść do systemu szablonów administracyjnych LAPS. Otwórz i skonfiguruj katalog kopii zapasowych haseł i tutaj nadal masz opcję przechowywania hasła w usłudze Azure Entra ID lub możesz po prostu zarządzać nim w usłudze Active Directory, ale nie możesz mieć obu.

Najpierw przejdziemy przez prostszy sposób przechowywania w usłudze Azure AD, a następnie zajmiemy się pełną metodą Active Directory.

Zasady ustawiania haseł

Możemy ustawić te same opcje złożoności i długości, tak jak zrobiliśmy to w Intune zarówno dla akcji po uwierzytelnieniu i dla nazwy konta administratora. Ustawienia mogą być identyczne bez względu na to czy chcesz używać 80 GPOS lub zarządzać w pełni w Intune. Jeśli wybierasz metodę przechowywania w usłudze Azure AD, inne zasady nie mają zastosowania. Jednak, gdy chcesz zarządzać z Active Directory, możesz użyć kilku dodatkowych opcji. Aby to zadziałało, musisz wykonać aktualizację schematu.

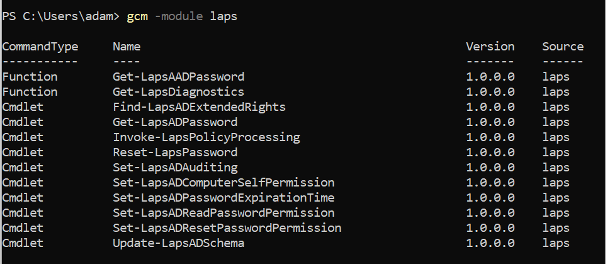

Zaloguj się jako administrator schematu, a następnie do Powershell i tutaj znajdziesz wszystkie polecenia LAPS. Możesz zaktualizować schemat / LAPS. Powinno to zająć chwilę, ponieważ dodatkowe funkcje zapewniają szyfrowanie haseł przechowywanych przez Legacy Labs w Active Directory w postaci zwykłego tekstu. Możesz je zaszyfrować. Teraz domyślnie administratorzy domeny są jedynymi, którzy mają dostęp do haseł. Dzięki tej polityce określisz dodatkową grupę administratorów, która może być albo podłączona do Sid albo do nazwy konta Sam, która jest nazwą domeny / grupy. W historii haseł przechowasz do 12 wersji.

Odzyskiwanie hasła i monitoring zdarzeń

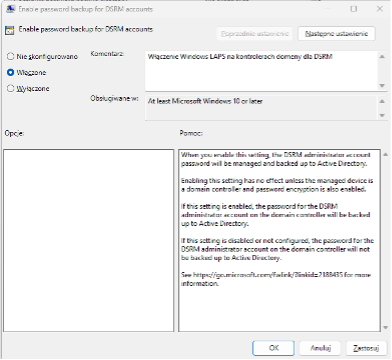

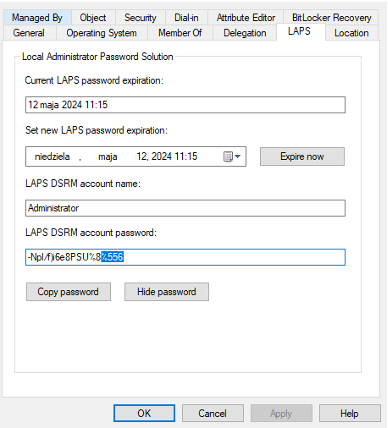

Ostatnia zaleta dotyczy kontrolerów domeny i polega na utworzeniu kopii zapasowej hasła konta DSRM. Jest ono wymagane, jeśli kiedykolwiek zajdzie potrzeba odzyskania DC. Po wykonaniu wszystkich tych czynności wystarczy odczekać na wdrożenie GPO, a następnie otworzyć użytkowników i komputery AD. Następnie przejść do obiektu komputera, do którego chcesz się zalogować, a następnie przejść do nowej karty LAPS.

A wynik to:

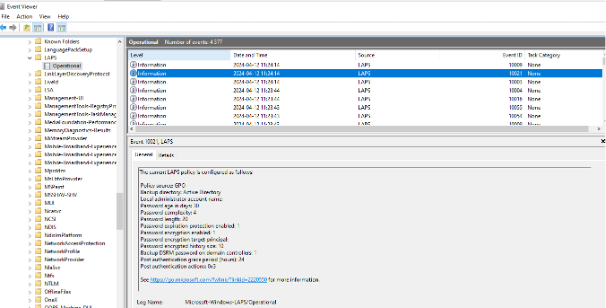

Wybierzmy hasło i zalogujmy się do naszej maszyny wirtualnej. Teraz, po zalogowaniu się za pomocą lokalnego konta administratora, hasło zostanie zresetowane na podstawie okresu karencji. Skąd więc wiemy, jak ustawienia są skonfigurowane i zarządzane po stronie klienta? Można oczywiście uruchomić RSOP z wiersza poleceń lub otworzyć rejestr, a następnie przejść do HKey_local_machine\software\Microsoft\Windows\Current\Version\Policies\LAPS. Tutaj znajdują się wszystkie ustawienia usługi Active Directory. Jeśli zarządzasz usługą Intune, musisz przejść do HKey_Local_Machine\Software\Microsoft\Windows\Policies\LAPS. A jeśli przejdziesz do Podglądu zdarzeń systemu Windows, przejdź do aplikacji i usług. Następnie do Microsoft Windows i folderu LAPS.

Zdarzenie 10022 będzie zawierało ustawienia usługi Intune, a zdarzenie 10021 ustawienia usługi Active Directory.

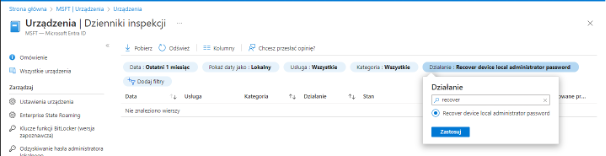

Zdarzenie 10020 poinformuje o aktualizacji haseł. Możesz wchodzić w interakcje z tymi wszystkimi ustawieniami za pomocą poleceń Powershell, ale także monitorować, kto uzyskuje dostęp do twoich haseł. Przejdź do Azure Active Directory, a następnie do dzienników audytu.

Następnie dodajmy filtr aktywności. Wpisz Recover, a następnie kliknij Add.

W tym miejscu znajdziesz znaczniki czasu i urządzenie, na którym uzyskano dostęp do hasła i kto je przeglądał.

Zapoznaj się z ofertą warsztatową, klikając w baner poniżej!

Redaktorka Net Complex Blog