Check Point Research w najnowszym, październikowym raporcie Global Threat Index donosi, że Agent Tesla zajął pierwsze miejsce jako najczęściej pojawiające się zagrożenie w globalnej sieci. Keylogger ten zainfekował 7% światowych organizacji. Według zestawienia nastąpił znaczny wzrost liczby ataków malware typu infostealer.

Firma Check Point ujawniła również jakie luki bezpieczeństwa są najczęściej wykorzystywane przez cyberprzestępców. Niechlubne pierwsze miejsce ponownie należy do luki Web Server Exposed Git Repository Information Disclosure, która dotknęła 43 proc. analizowanych organizacji na całym świecie. Tuż za nią plasuje się Apache Log4j Remote Code Execution z wpływem 41 proc. Jeśli chodzi o najczęściej atakowaną branżę na świecie, tutaj również bez zmian. W październiku na pierwszym miejscu utrzymał się sektor edukacji/badań naukowych.

Agent Tesla najbardziej rozpowszechnionym malware

Agent Tesla to zaawansowany trojan zdalnego dostępu (RAT) z funkcjami keyloggera oraz infostealera. Jest on w stanie monitorować i zapisywać dane wejściowe z klawiatury ofiary, robić zrzuty ekranu oraz wykradać dane uwierzytelniające. W ubiegłym miesiącu oprogramowanie to okazało się najszerzej rozpowszechnione wśród organizacji na całym świecie.

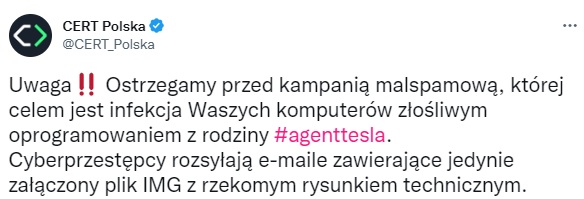

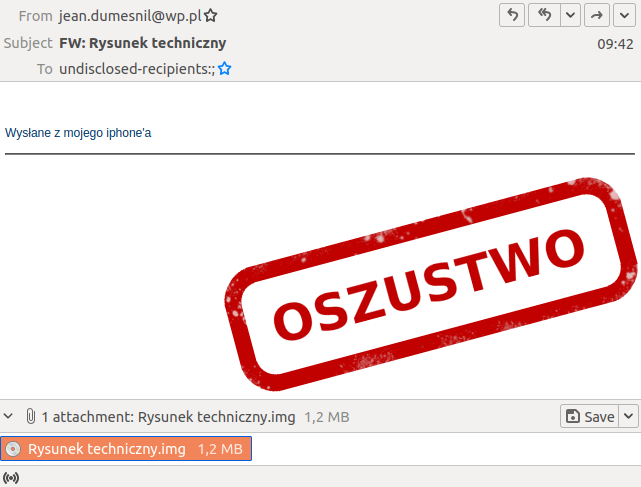

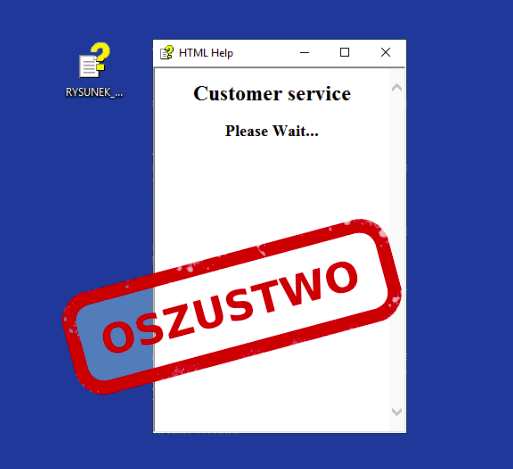

Przed infekcjami wspomnianym malware ostrzegał już w sierpniu br. CERT Polska. Kampania malspamowa opierała się na fałszywych wiadomościach e-mail z załączonym plikiem IMG zawierającym rzekomy rysunek techniczny. W rzeczywistości załącznik stanowiło archiwum z plikiem CHM, po uruchomieniu którego rozpoczynała się instalacja malware z rodziny Agent Tesla,

Keyloggery i infostealery najczęstszym zagrożeniem

Na drugie miejsce w zestawieniu najczęściej rozpowszechnionych malware awansował Snake Keylogger. Jego podstawowa funkcjonalność, jak sama nazwa wskazuje, to rejestrowanie naciśnięć klawiszy i przesyłanie zebranych danych do cyberprzestępców. Odkryte w listopadzie 2020 r. oprogramowanie stanowi poważne zagrożenie dla bezpieczeństwa w internecie. W samym październiku jego ofiarą padło 5% przedsiębiorstw na świecie.

Na podium, z wynikiem 4% zainfekowanych organizacji na świecie, znalazł się również Lokibot – infostealer dystrybuowany głównie za pomocą wiadomości phishingowych. Skupia się on w szczególności na kradzieży danych uwierzytelniających do poczty e-mail, portfeli kryptowalutowych i serwerów FTP.

Zarówno Agent Tesla, Snake Keylogger, jak i Lokibot awansowały na podium z niższych lokacji. Spadek zaliczył natomiast m.in. EMOTET – mimo że liczba wykrytych zagrożeń związanych z kampaniami tego malware wzrosła aż o 27 proc. w Q1 2022 r. w porównaniu z Q4 2021 r.

Pierwsza dziesiątka najbardziej rozpowszechnionych zagrożeń października 2022 r. prezentuje się następująco:

1.↑ Agent Tesla

2. ↑ Snake Keylogger

3. ↑ Lokibot

4. ↑ IcedID

5. ↓ XMRig

6. ↓ Emotet

7. ↓ Formbook

8. ↓ Ramnit

9. ↓ Vidar

10. ↔ Remcos

Zagrożenia urządzeń mobilnych

W zestawieniu ujęto również ranking najpopularniejszych zagrożeń, które mogą dotknąć urządzenia mobilne. W tej kategorii pierwsze miejsce utrzymał Anubis – trojan bankowy zaprojektowany specjalnie na urządzenia z systemem Android. Z czasem malware zyskało dodatkowe funkcje, w tym funkcjonalność trojana zdalnego dostępu, keyloggera, możliwości nagrywania dźwięku, a także różne funkcje ransomware. Został on wykryty w setkach różnych aplikacji dostępnych w Google Store. Anubis wyprzedził w zestawieniu oprogramowanie Hydra i Joker.

Badacze ostrzegają, że końcówka roku jest wyjątkowo niebezpiecznym okresem, jeśli chodzi o cyberprzestępczość. Wzmożony czas zakupów sprzyja uśpieniu naszej czujności, dlatego bardzo ważne jest, żeby pamiętać o podstawowych zasadach bezpieczeństwa w Internecie. Należy zwracać szczególną uwagę na podejrzane wiadomości e-mail, weryfikować informacje w pewnych źródłach i zadbać o to, by posiadać aktualną i skuteczną ochronę przed złośliwym oprogramowaniem.

Źródło: Check Point

Redaktorka Net Complex Blog