Badacze z BlackBerry poinformowali o odkryciu nowej kampanii wykorzystującej trojana zdalnego dostępu – RomCom RAT. Grupa stojąca za dystrybucją malware odświeżyła nieco swój wektor ataku i obecnie wykorzystuje w tym celu znane marki oprogramowania. Czym są ataki na łańcuch dostaw oprogramowania i czym charakteryzuje się nowa kampania RomCom RAT? Przeczytaj w poniższym artykule.

Ataki na łańcuch dostaw oprogramowania

Z definicji atakiem na łańcuch dostaw oprogramowania możemy nazwać sytuację, gdy atakujący wykorzystuje oprogramowanie firm trzecich w celu instalacji malware w całym łańcuchu dostaw. Złośliwy kod jest najczęściej wstrzykiwany bezpośrednio do kodu źródłowego teoretycznie zaufanej aplikacji lub oprogramowania. W ostatnich latach mogliśmy obserwować wiele głośnych ataków tego typu. W 2020 r. złośliwy kod wstrzyknięty w oprogramowanie firmy SolarWinds rozprzestrzenił się na skalę globalną, zarażając około 18 tys. organizacji.

RomCom RAT powraca

Grupa RomCom jest szeroko znana ze złośliwych kampanii, które przeprowadzała przy użyciu strojanizowanych wariantów programów Advanced IP Scanner i pdfFiller.

Badacze BlackBerry Threat Research and Intelligence odkryli, że zagrożenie pojawiło się ponownie. Tym razem grupa skupia się na tworzeniu stron internetowych podszywających się pod oficjalne portale pobierania narzędzi takich jak SolarWinds Network Performance Monitor (NPM), menedżera haseł KeePass i PDF Reader Pro. Ponadto badacze wykryli także, że cyberprzestępcy stworzyli witrynę podszywającą się pod oprogramowanie Veeam Backup and Recovery.

Oprócz kopiowania kodu HTML w celu odtworzenia autentycznych witryn, hakerzy, stosując typosquatting, rejestrują nowe domeny łudząco podobne do oryginałów, aby jeszcze bardziej uwiarygodnić złośliwą stronę. W ten sposób grupa jest w stanie ukrywać malware jako oficjalne produkty.

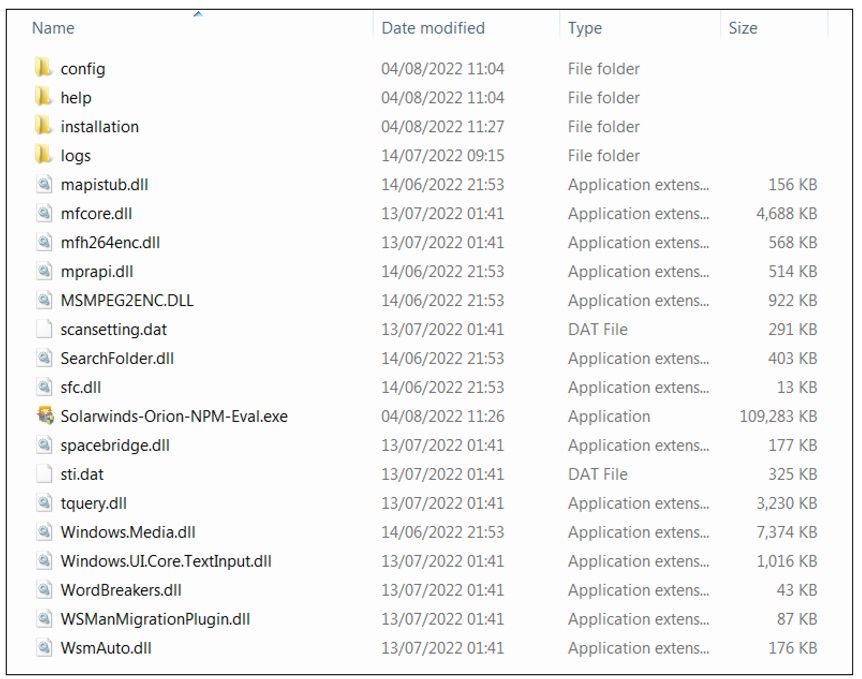

SolarWinds NPM

Witryna, która podszywa się pod SolarWinds Network Performance Monitor umożliwia pobranie bezpłatnej wersji próbnej narzędzia, którym w rzeczywistości jest RomCom RAT. Co ciekawe, podrobiona strona oferuje nawet możliwość skorzystania z autentycznego formularza kontaktowego.

Pobrana aplikacja zawiera szkodliwą bibliotekę DLL, która pobiera i uruchamia kopię trojana z folderu C:\Users\user\AppData\Local\Temp\winver.dll.

Funkcjonalności RomCom RAT obejmują wykonywanie zrzutów ekranu i zbieranie poufnych informacji.

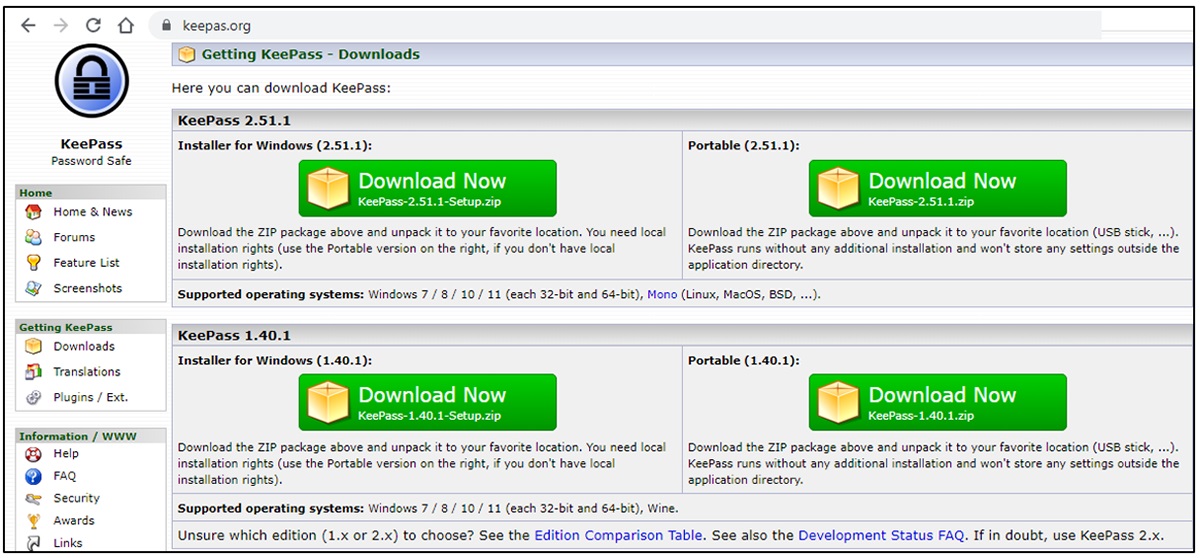

KeePass

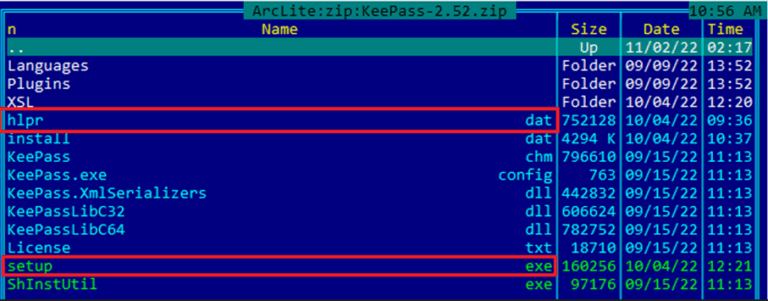

W przypadku sklonowanej witryny KeyPass, którą wykryto początkiem listopada 2022 r., napastnicy dostarczają na system ofiary złośliwy pakiet o nazwie KeePass-2.52.zip.

Archiwum ZIP zawiera dwa szkodliwe pliki. Są to hlpr.dat, czyli dropper RomCom RAT, oraz setup.exe, który ten dropper uruchamia.

Nie jest w tej chwili jasne, w jaki sposób cyberprzestępcy wabią ofiary na swoje witryny, jednakże najprawdopodobniej dokonują tego za pośrednictwem wiadomości phishingowych, postów w mediach społecznościowych lub przy pomocy techniki SEO poisoning.

Nie wiadomo także kto stoi za kampanią RomCom. Istnieją nowe spekulacje, że operacja jest powiązana z Cuba Ransomware i Industrial Spy, brak jest jednak konkretnych dowodów. Podobnie motywacja operatorów RomCom pozostaje niejasna.

Źródło: Bleeping Computer

Redaktorka Net Complex Blog