Badacze cyberbezpieczeństwa szczegółowo opisali różne środki podjęte przez podmioty ransomware. Jednocześnie ujawniając prawdziwą tożsamość online, a także lokalizację hostingu ich infrastruktury serwerów dark web.

Jak to działa?

“Większość operatorów ransomware korzysta z dostawców usług hostingowych spoza swojego kraju pochodzenia (takich jak Szwecja, Niemcy i Singapur). Do utrzymywania swoich witryn z oprogramowaniem ransomware” – przekazał Paul Eubanks, badacz Cisco Talos. “Używają punktów VPS jako serwera proxy, aby ukryć swoją prawdziwą lokalizację. Podczas łącznia się z infrastrukturą internetową ransomware w celu wykonywania zadań”.

Widoczne jest również wykorzystanie sieci TOR i usług rejestracji proxy DNS. Zapewniające dodatkowe warstwy anonimowości dla ich nielegalnych operacji.

Wykorzystując błędy w zabezpieczeniach i technikach cyberprzestępców, firma zajmująca się cyberbezpieczeństwem ujawniła w zeszłym tygodniu kilka ważnych rzeczy. Przed wszystkim zidentyfikowała ukryte usługi TOR hostowane na publicznych adresach IP. Niektóre są wcześniej nieznaną infrastrukturą powiązaną z grupami ransomware DarkAngels, Snatch, Quantum i Nokoyawa.

Grupy ransomware są znane z tego, że opierają się na Dark Web, aby ukryć swoje nielegalne działania. Począwszy od wycieku skradzionych danych po negocjowanie płatności z ofiarami. Talos ujawnił, że był w stanie zidentyfikować “publiczne adresy IP hostujące tę samą infrastrukturę cyberprzestępców, co w dark webie”.

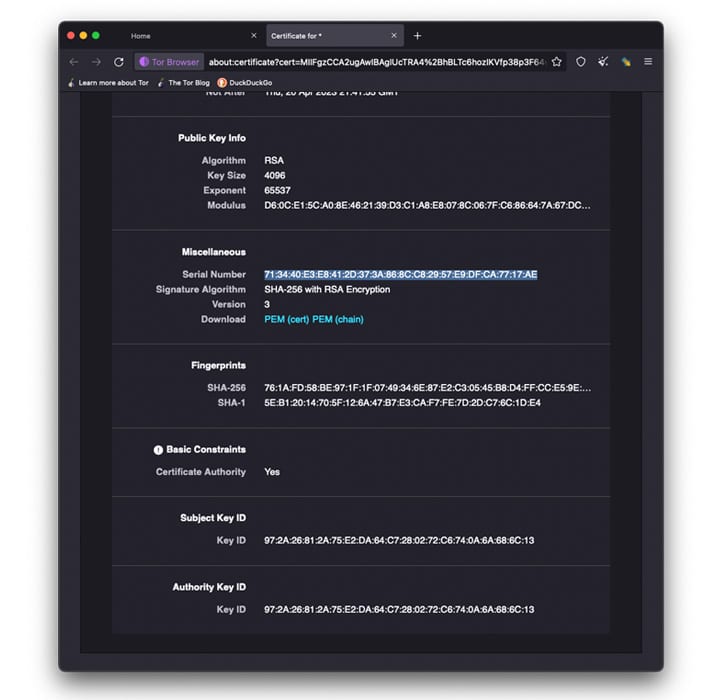

“Metody, których użyliśmy do identyfikacji publicznych adresów IP w Internecie, obejmowały. Przedewszystkim dopasowanie numerów seryjnych i elementów stron certyfikatów TLS cyberprzestępców do tych indeksowanych w publicznym Internecie” – powiedział Eubanks.

Jakie dane udało się zebrać z dark web?

Oprócz dopasowywania certyfikatów TLS, wykorzystano drugą metoda zastosowaną do wykrycia infrastruktury internetowej przeciwników. Specjaliści sprawdzili favicony związane ze stronami Dark Web w publicznym Internecie za pomocą robotów indeksujących, takich jak Shodan.

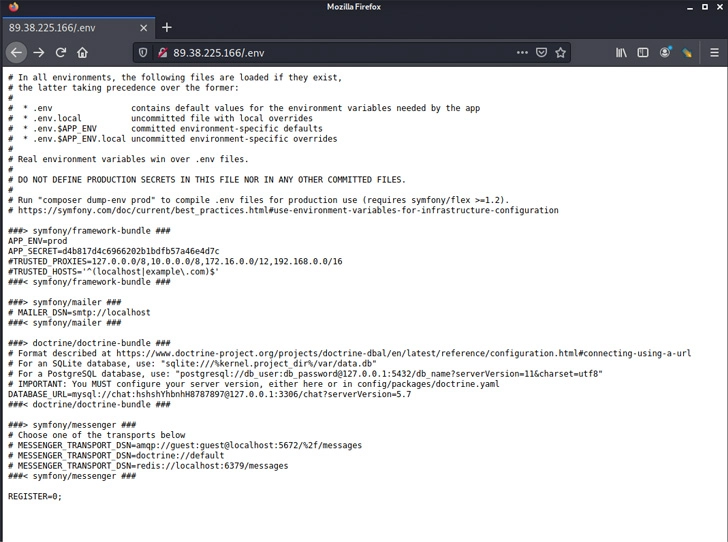

W przypadku Nokoyawa, nowego szczepu ransomware na systemy Windows, który pojawił się na początku tego roku i ma znaczne podobieństwa kodu z Karmą. Strona hostowana w ukrytej usłudze TOR okazała się zawierać lukę w przechodzeniu przez katalog, która umożliwiła dostęp do pliku “/var/log/auth.log” używanego do przechwytywania logów.

Wyniki pokazują, że nie tylko strony z wyciekami od przestępców są dostępne dla każdego użytkownika w Internecie. Także inne elementy ich infrastruktury, w tym dane serwera oraz możliwość uzyskanie lokalizacji i logów administratorów serwerów ransomware.

Dalsza analiza udanych logowań użytkowników root wykazała, że pochodzą one z dwóch adresów IP 5.230.29[.] 12 i 176.119.0[.] 195, z których pierwsza należy do GHOSTnet GmbH, dostawcy usług hostingowych oferującego usługi Virtual Private Server (VPS).

“176.119.0[.] 195 należy jednak do AS58271, który jest wymieniony pod nazwą Tyatkova Oksana Valerievna” – zauważył Eubanks. “Możliwe, że operator zapomniał użyć niemieckiego VPS do ukrycia i zalogował się do sesji z tym serwerem internetowym bezpośrednio z ich prawdziwej lokalizacji pod adresem 176.119.0[.] 195.”