Hakerzy wabią niczego niepodejrzewających użytkowników fałszywą aktualizacją systemu Windows 11 zawierającą złośliwe oprogramowanie, które kradnie dane przeglądarki i portfele kryptowalut. Kampania jest obecnie aktywna i opiera się na fałszowaniu wyników wyszukiwania, aby wyeksponować fałszywą witrynę promocyjną Windows 11.

Pasożytowanie na naiwności

Firma Microsoft oferuje użytkownikom narzędzie do uaktualniania, aby sprawdzić, czy ich komputer obsługuje najnowszy system operacyjny (OS) firmy. Jednym z wymagań jest obsługa modułu TPM (Trusted Platform Module) w wersji 2.0, który jest dostępna dopiero od 4 lat. Większość użytkowników nie poświęca czasu, aby sprawdzić wymagania, które trzeba spełnić przed instalacją jedenastki. To sprawia, że są łatwym celem dla hakerów.

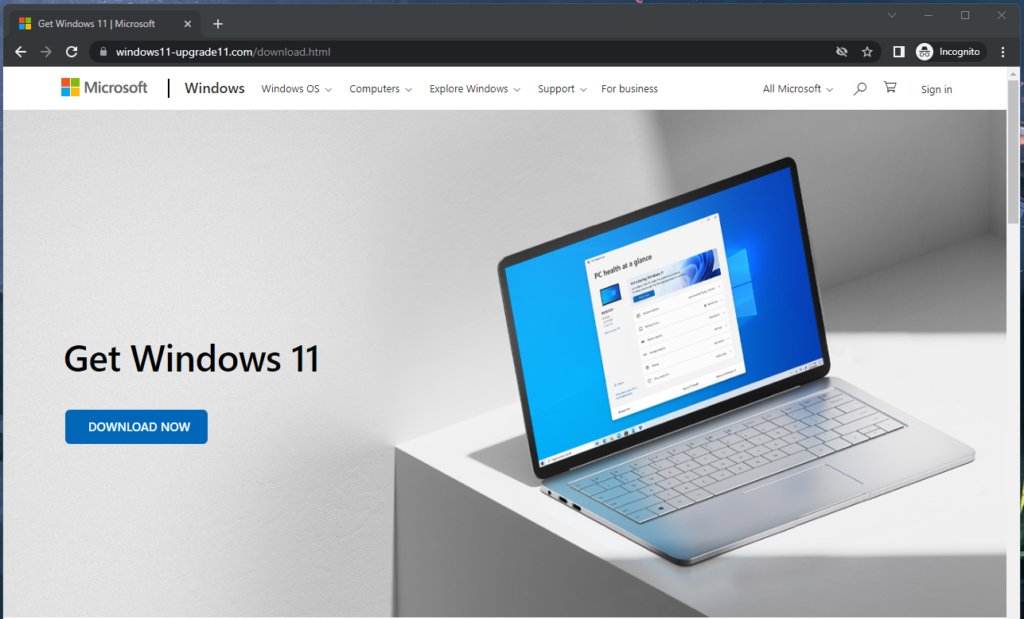

Wchodząc na stronę ukaże nam się wypisz wymaluj strona windows 11 od Microsoftu (co dodatkowo usypia czujność użytkownika). Pobieranie można wykonać jedynie poprzez bezpośredni dostęp (TOR oraz VPN został zablokowany). Tak uzyskany plik ISO, który zawiera pliki wykonywalne złośliwego oprogramowania wykradającego informacje.

Proces infekcji

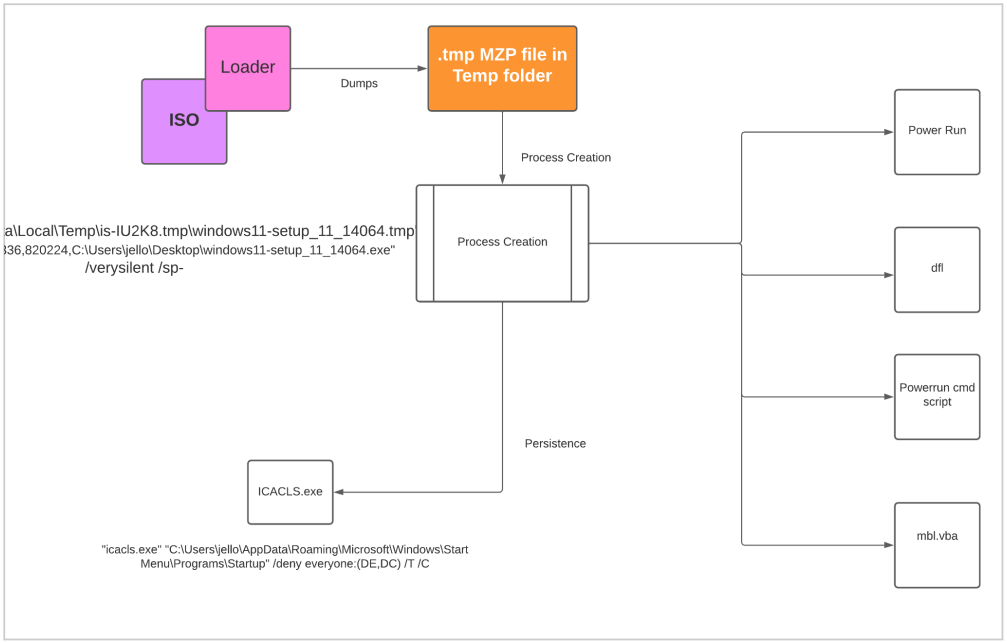

Według CloudSEK, osoby odpowiedzialne za tę kampanię wykorzystują nowe złośliwe oprogramowanie. “Inno Stealer” (bo tak go ochrzcili) ze względu na wykorzystanie instalatora Inno Setup Windows. Nie ma żadnych podobieństw kodu do innych złośliwych programów, które są obecnie w obiegu. Plik loadera (oparty na Delphi) to plik wykonywalny “Windows 11 setup” zawarty w ISO. Po uruchomieniu usuwa plik tymczasowy o nazwie is-PN131.tmp i tworzy kolejny plik .TMP, w którym loader zapisuje 3 078 KB danych. CloudSEK wyjaśnia, że program ładujący wywołuje nowy proces za pomocą interfejsu API Windows CreateProcess. Pomagający wywoływać nowe procesy oraz zapisywać pliki bez wiedzy użytkownika. Trwałość jest osiągana przez dodanie pliku .LNK (skrótu) w katalogu startowym i użycie icacls.exe do ustawienia uprawnień dostępu do niego w celu ukrycia go.

Dwa pliki to skrypty poleceń dla systemu Windows. Pierwszy służy do wyłączania zabezpieczeń rejestr i dodawania wyjątków w oprogramowaniu Windows Defender. Drugi nieco mniejszy odpala proces deinstalacji zabezpieczeń i poprzednią wersję plików. Według badaczy, złośliwe oprogramowanie usuwa również rozwiązania zabezpieczające firm Emsisoft i ESET. Trzeci plik to narzędzie do wykonywania poleceń z najwyższymi uprawnieniami systemowymi, a czwarty to skrypt VBA wymagany do uruchomienia dfl.cmd.

Drugi etap infekcji

Do katalogu C:\Users\\AppData\Roaming\Windows11InstallationAssistant; zagrożonego systemu jest umieszczany plik z rozszerzeniem .SCR. Plik ten jest agentem, który rozpakowuje złośliwe oprogramowanie i wykonuje go, wywołując nowy proces o nazwie “Windows11InstallationAssistant.scr”.

Możliwości Inno Stealer

Inno Stealer zbiera cookie i tymczasowe pliki przechowujące dane uwierzytelniające tj portfeli kryptowalut oraz danych systemowych. Nie zauważono, aby miał specjalne ograniczenia, jeśli chodzi wykorzystywanie przeglądarek. Interesującą cechą programu jest to, że funkcje zarządzania siecią i wykradania danych są wielowątkowe. Wszystkie skradzione dane są kopiowane za pomocą polecenia PowerShell do katalogu tymczasowego użytkownika, szyfrowane, a następnie wysyłane do serwera dowodzenia i kontroli operatora (“windows-server031.com”).

Operator złośliwego oprogramowania może również pobierać dodatkowe payloads – wykonywana tylko w nocy wykorzystując nieobecność właściciela przy sprzęcie. Te dodatkowe ładunki Delphi, które mają postać plików TXT, wykorzystują ten sam program ładujący oparty na Inno, wraz z narzędziami bezpieczeństwa hosta i wykorzystuje jego mechanizmy do pracy. Wykradają informacje ze schowka oraz pozyskują dane z najważniejszych katalogów.

Porady dotyczące bezpieczeństwa

Aktualizacja systemu do wersji Windows 11 to podatny grunt dla rozprzestrzeniania się takich kampanii i nie jest to pierwszy raz, kiedy coś takiego zostało zgłoszone. Zaleca się, aby unikać pobierania plików ISO z niejasnych źródeł i przeprowadzać główne aktualizacje systemu operacyjnego tylko z poziomu panelu sterowania systemu Windows 10 lub pobierać pliki instalacyjne bezpośrednio ze źródła. Jeśli uaktualnienie do systemu Windows 11 jest niedostępne, nie ma sensu próbować omijać ograniczeń ręcznie, ponieważ wiąże się to z szeregiem minusów i stabilnością, ale przed wszystkim poważnych zagrożeń dla bezpieczeństwa.

Jeżeli natomiast już zaopatrzyłeś się w windows z nieznanego źródła proponujemy dogłębne czyszczenie komputera i zakup oryginalnego oprogramowania. Czasami więcej zaoszczędzisz inwestując kilkaset złotych i dbając o bezpieczeństwo niż idąc na skróty tracąc w następstwie dostęp swoich kont i owoców swojej pracy.

źródło: https://www.pcworld.com/article/613508/hp-researchers-spotted-malware-in-fake-windows-11-upgrades.html