Hakerzy jednej z najbardziej elitarnych i bezczelnych agencji szpiegowskich putina (celowy błąd w pisowni) zainfekowali urządzenia sieciowe na całym świecie za pomocą “Cyclops Blink”. Wykorzystali do tego ukryte złośliwe oprogramowanie, które zamienia urządzenia w platformy ataku. Wirus mógł kraść poufne dane i atakować inne sieci.

Cyclops Blink, jak nazwano zaawansowane złośliwe oprogramowanie, zainfekował około 1 procent urządzeń sieciowych firmy WatchGuard. Złośliwe oprogramowanie jest w stanie wykorzystać legalny mechanizm aktualizacji oprogramowania układowego. W sposób, który zapewnia mu trwałość, co oznacza, że złośliwe oprogramowanie jest odporne na resetowanie pamięci podręcznej.

Cyclops Blink młodszym bratem VPNFilter

Cyclops Blink krąży od prawie trzech lat i zastępuje VPNFilter, (złośliwe oprogramowanie, które w 2018 roku badacze odkryli na blisko 500 000 routerach domowych i małych biur). Malwer stworzony na wzór szwajcarskiego scyzoryka, który pozwalał hakerom kraść dane lub manipulować ruchem oraz monitorować niektóre protokoły SCADA używane przez przemysłowe systemy sterowania. Departament Sprawiedliwości USA powiązał włamania z Wywiadem Sztabu Generalnego Sił Zbrojnych Federacji Rosyjskiej w skrócie GRU.

Po ujawnieniu VPNFilter hakerzy Sandworm stworzyli nowe złośliwe oprogramowanie do infekowania urządzeń sieciowych. Cyclops Blink ma wszystkie narzędzia, ale również nowe skrypty, które sprawiają, że jest trudniejszy do usunięcia i znalezienia.

“Samo złośliwe oprogramowanie jest wyrafinowane i modułowe. Podstawowa funkcja to wysyłanie informacji na serwer oraz umożliwienie pobierania i wykonywanie plików” – Narodowe Centrum Bezpieczeństwa Cybernetycznego”

“Istnieje również funkcja dodawania nowych modułów podczas działania złośliwego oprogramowania, co pozwala Sandworm zaimplementować dodatkowe możliwości w razie potrzeby.”

Urządzenia WatchGuard zostały zakładnikami

Do tej pory, jak stwierdzono w oficjalnych doniesieniach grupa Sandworm używa Malwera do infekowania urządzeń sieciowych firmy WatchGuard. Hakerzy prawdopodobnie są w stanie skompilować go, aby działały również na innych platformach. Złośliwe oprogramowanie zagnieżdża się na urządzeniach wykorzystując legalnego procesu używanego przez urządzenia do otrzymywania aktualizacji oprogramowania układowego.

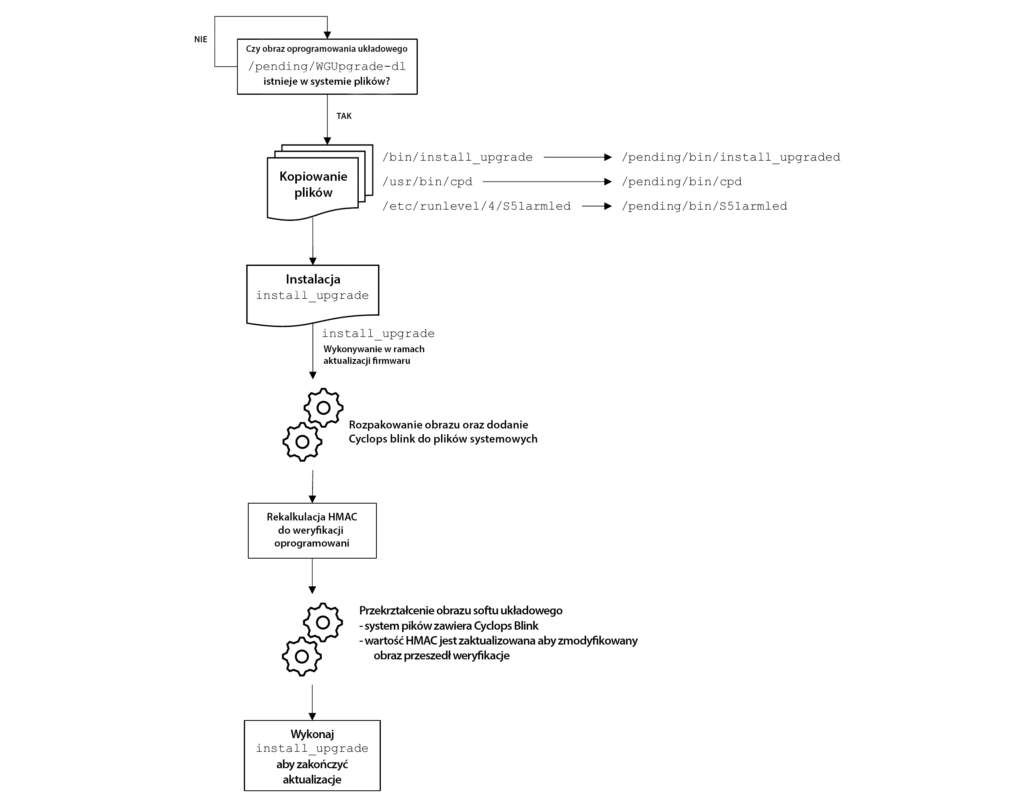

Złośliwe oprogramowanie zaczyna swoją pracę od kopiowania obrazów oprogramowania układowego przechowywanych na urządzeniu i modyfikowania ich w celu uwzględnienia złośliwych funkcji. Cyclops Blink następnie manipuluje wartością HMAC używaną do kryptograficznego udowodnienia, że obraz jest legalny, aby urządzenia go uruchomiły. Proces wygląda tak:

Malwer zawiera zakodowany na stałe klucz publiczny RSA. Używany do komunikacji C2, a także zakodowany na stałe klucz prywatny RSA i certyfikat X.509. Ale wygląda na to, że nie są aktywnie wykorzystywane w próbkach przeanalizowanych przez brytyjskich urzędników. Dzięki czemu możliwe jest, że mają być używane przez oddzielny moduł.

Cyclops Blink używa biblioteki kryptograficznej OpenSSL do szyfrowania komunikacji w ramach szyfrowania zapewnianego przez TLS.

W środowym biuletynie stwierdzono:

Za każdym razem, gdy szkodliwe oprogramowanie wysyła dane robi to wybierając miejsce docelowe z aktualnej listy adresów IPv4 serwera C2 i zakodowanej na stałe listy portów C2. Składają się z zakolejkowanych wiadomości zawierających dane z uruchomionych modułów. Każda wiadomość jest indywidualnie szyfrowana przy użyciu AES-256-CBC.

Funkcja OpenSSL_EVP_SealInit służy do losowego generowania klucza szyfrowania i IV dla każdej wiadomości. Następnie szyfrowania ich za pomocą zakodowanego na stałe klucza publicznego RSA. Funkcja OpenSSL_RSA_public_decrypt służy do odszyfrowywania zadań, otrzymywanych w odpowiedzi na sygnały nawigacyjne, przy użyciu zakodowanego na stałe klucza publicznego RSA.

Urzędnicy brytyjscy wspomnieli także:

Urządzenia ofiar są zorganizowane w klastry, a każda infekcja Cyclops Blink ma listę adresów IP i portów dowodzenia i kontroli (C2), których używa (T1008). Wszystkie znane dotychczas adresy IP C2 były używane przez zhakowane urządzenia zapory WatchGuard.

Komunikacja między klientami i serwerami Cyclops Blink jest chroniona przez Transport Layer Security (TLS) (T1071.001). Przy użyciu indywidualnie generowanych kluczy i certyfikatów. Sandworm zarządza Cyclops Blink, łącząc się z warstwą C2 przez sieć Tor:

Współpraca z FBI oraz Mandiant

WatchGuard doniesienia o zatrudnieniu firmy Mandiant do zbadania infekcji, a także o rozpoczęciu współpracy z organami ścigania.

Po przeanalizowaniu danych przez specjalistów zakomunikowali o braku dowodów na eksfiltracje danych firmy WatchGuard lub jej klientów. Systemy nie są zagrożone, jeśli nigdy nie zostały skonfigurowane tak, aby umożliwiały nieograniczony dostęp do zarządzania z Internetu. Dokument zawiera również listę wskaźników, których klienci WatchGuard mogą używać do wykrywania infekcji i kroków, które mogą podjąć, aby zdezynfekować swój sprzęt.

Po dokładnym dochodzeniu WatchGuard uważa, że podmiot zajmujący się zagrożeniami wykorzystał wcześniej zidentyfikowaną i załataną lukę. Była dostępna tylko wtedy, gdy zasady zarządzania urządzeniami zapory zostały skonfigurowane tak, aby umożliwić nieograniczony dostęp do zarządzania z Internetu.

Ta luka została w pełni rozwiązana przez poprawki bezpieczeństwa, które zaczęły pojawiać się w aktualizacjach oprogramowania w maju 2021 roku. Własne dochodzenie WatchGuard, jak również ocena przeprowadzona przez Mandiant, nie znalazły dowodów na to, że cyberprzestępca wykorzystał inną lukę.

Luka załatano w następujących wersjach systemu operacyjnego, na którym działają urządzenia zapory WatchGuard:

- v12.7 Update 1,

- v12.7.2 Update 1 lub nowszy,

- v12.5.7 Update 3 lub nowszy,

- v12.1.3 Update 5 lub nowszy,

Jeśli zasady zarządzania zostały skonfigurowane tak, aby umożliwić nieograniczony dostęp do zarządzania z zewnętrznych adresów IP przed zainstalowaniem tych wersji, sprzęt pozostaje podatny na infekcje.

Czym jest Sandworm

Sandworm to jeden z najbardziej zaawansowanych – nie wspominając już o bezwzględności – grup cyberszpiegowskich na świecie. Przez prawie dwie dekady stał za ambitnymi i niszczycielskimi cyberatakami. Przykłady obejmują:

- Hacki w 2015 i 2016 roku, które spowodowały przerwy w dostawie prądu na Ukrainie

- NotPetya, robak wymazujący dane, który rozprzestrzenił się na całym świecie w ciągu kilku godzin. Kosztował rządy i firmy dziesiątki miliardów dolarów

- Atak złośliwego oprogramowania na początku 2018 r., który zamknął kluczowe systemy Zimowych Igrzysk Olimpijskich

Dziennikarz WIRED Andy Greenberg opublikował w 2019 roku książkę o Sandworm, w której opisuje włamania i napięcia geopolityczne, które wykorzystują. W środowym zawiadomieniu stwierdzono, że Cyclops Blink może potencjalnie zainfekować dużą liczbę urządzeń.

„Podobnie jak VPNFilter, infekcja Cyclops Blink również wydaje się masowe i powszechne” – według brytyjskich specjalistów. „Grupa do tej pory wdrożył przede wszystkim Cyclops Blink na urządzeniach WatchGuard. Prawdopodobnie Sandworm byłby w stanie skompilować złośliwe oprogramowanie dla innych architektur i oprogramowania układowego”.