Zespół badawczy z Zscaler ThreatLabz poinformował, że odkryto nową wersję złośliwego oprogramowania Ducktail. Podobnie jak starsze wersje oprogramowania (.NetCore), najnowsza wersja (PHP) również ma na celu eksfiltrację cookies przeglądarki i wykorzystywanie uwierzytelnionych sesji Facebooka w celu pobrania informacji z konta ofiary. Ostatecznie kampania ukierunkowana jest na przejmowanie wszystkich kont Facebook Business, do których ofiara posiada dostęp.

Kampanie Ducktail

Kampanie wykorzystujące Ducktail ujawniono w lipcu 2022 r. przez badaczy z WithSecure, którzy powiązali ataki z wietnamskimi hakerami. Celem ataków byli głównie użytkownicy, którzy mogli dysponować wysokim poziomem uprawnień do konta Facebook Business. Zagrożenie w największym stopniu dotyczyło zatem administratorów stron, czy osób pełniących funkcje kierownicze i odpowiedzialnych za marketing, media i HR. Były to typowe kampanie phishingowe, które opierały się na atakach socjotechnicznych stosowanych za pośrednictwem LinkedIn.

Zscaler zauważył niedawno oznaki nowej aktywności związanej z odświeżoną kampanią Ducktail. Tym razem do kradzieży informacji z systemu Windows wykorzystywany jest skrypt PHP. Podczas gdy poprzednie wersje oprogramowania używały Telegramu jako kanału dowodzenia i kontroli (C2), nowy wariant nawiązuje połączenia z nowo hostowaną witryną w celu przechowywania danych w formacie JSON.

Złośliwe oprogramowanie PHP

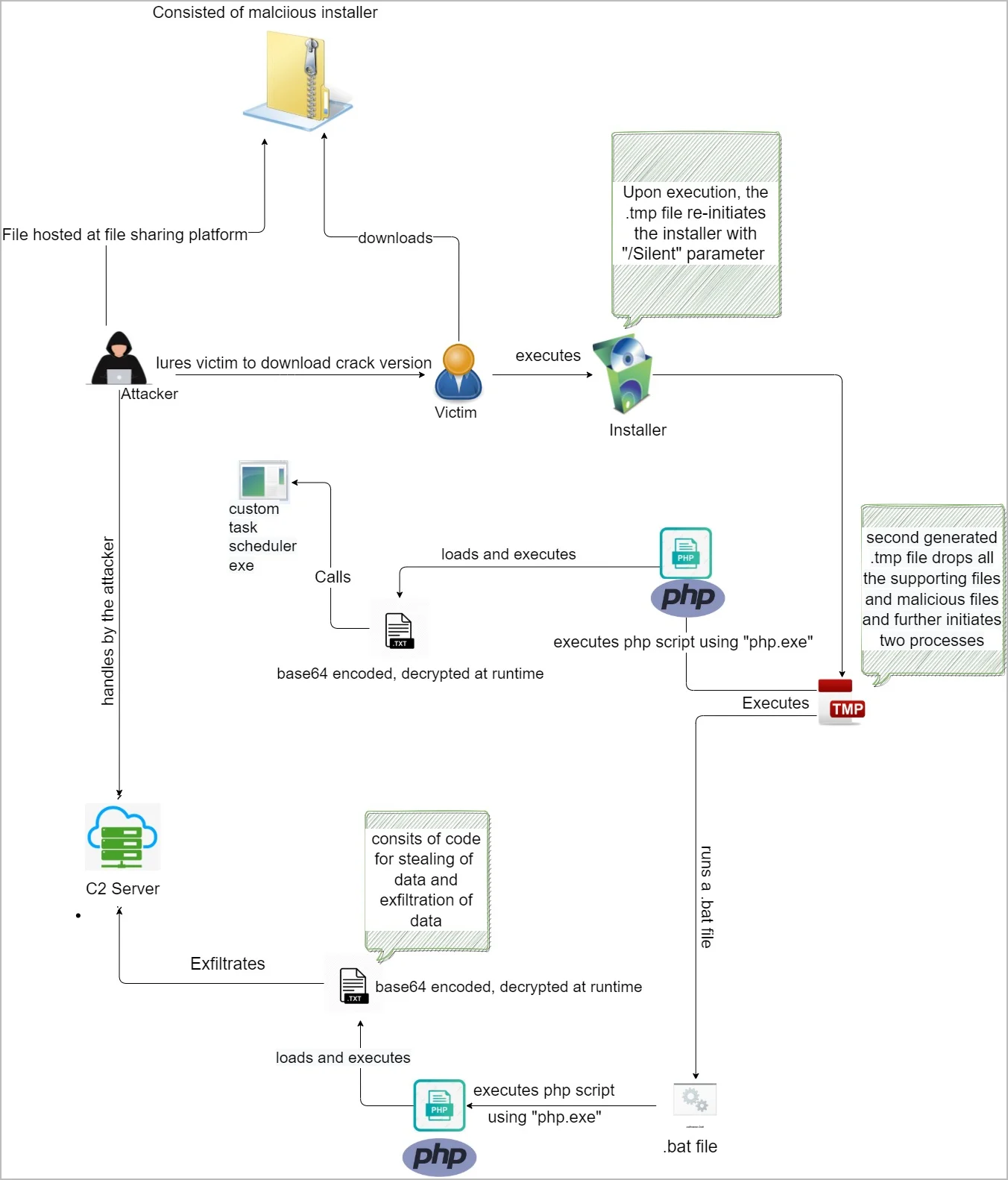

Większość przynęt stosowanych w nowej wersji kampanii jest związanych z grami, filmami dla dorosłych czy zhakowanymi wersjami aplikacji MS Office. Są one hostowane w formacie ZIP w legalnych usługach udostępniania plików. W rezultacie instalator aktywuje skrypt PHP, a ten z kolei uruchamia kod odpowiedzialny za kradzież i eksfiltrację danych z przeglądarek internetowych, portfeli kryptowalut, czy kont Facebook Business.

Odświeżona kampania – odświeżone cele

W poprzednich kampaniach przestępcy kierowali swoje działania w pracowników działów finansowych lub marketingowych. Ofiary klasyfikowano pod kątem domniemanego posiadania dostępu do kont reklamowych i biznesowych Facebooka. Celem ataków było przejęcie kontroli zarówno nad tymi kontami, jak i nad przypisanymi do nich danymi finansowymi. Niejednokrotnie przestępcy wykorzystywali przejęte konta do prowadzenia własnych kampanii reklamowych promujących Ducktail wśród większej liczby ofiar. Najnowsza kampania charakteryzuje się jednak poszerzonym targetowaniem ofiar i w ten sposób obejmuje również zwykłych użytkowników Facebooka.

Hakerzy stojący za stealerem nieustannie wprowadzają modyfikacje i ulepszają metody kradzieży poufnych informacji. Zscaler zaleca ostrożność nie tylko użytkownikom LinkedIn. W przypadku ataków phishingowych podstawą zawsze jest ostrożność przy otwieraniu wszelkich linków i pobieraniu plików.

Redaktorka Net Complex Blog