Przeciwnicy mogą czaić się w sieci użytkownika lub grozić włamaniem do niej, stosując coraz bardziej wyrafinowane metody, aby osiągnąć swój cel. Mówiąc wprost, na wczesnych etapach ataku często nie ma potrzeby wdrażania złośliwego oprogramowania. Zazwyczaj dysponują oni narzędziami, których potrzebują, aby dostać się do sieci i wykorzystać legalne aplikacje obecne na punktach końcowych, a następnie przeprowadzić atak typu “living-off-the-land” (LotL). Ten trend stanowi poważne wyzwanie dla programów bezpieczeństwa organizacji i podkreśla znaczenie stosowania kombinacji kontroli opartej na technologii z proaktywnym polowaniem prowadzonym przez człowieka. Wszystko aby zapewnić, że organizacja działa szybciej niż zagrożenie, zatrzymując je we wczesnej fazie ataku i pozostając dobrze chronioną i odporną.

Proaktywne podejście – Threat Hunting

Threat hunting jest niszową funkcją, często źle rozumianą. Można zdefiniować ją jako proces skoncentrowany na analityce. Umożliwia organizacjom odkrycie ukrytych i zaawansowanych zagrożeń, niewykrytych przez zautomatyzowane kontrole prewencyjne i detektywistyczne.

Upraszczając, threat hunting ma za zadanie znajdować te nieznane zagrożenia, które były w stanie ominąć kontrolę opartą na technologii. Podejście pozwala na wykrywanie nietypowych zachowań. “Polowanie na zagrożenia” to podejście, które powinno być wdrożony w każdej sieci, a nie tylko traktowane jako coś fajnego.

Zalety threat hunting

Threat hunting skraca czas wykrywania zagrożeń. Samo podejście staje się coraz bardziej popularna jako skuteczne rozwiązanie w zakresie cyberbezpieczeństwa.

Użytkownicy wskazując główną zaletę tego rozwiązania, wymieniają:

– Skrócenie czasu wykrycia (77% użytkowników);

– Zmniejszenie powierzchni ataku (75% użytkowników);

Ponadto:

64% użytkowników wskazuje jako główną zaletę zwiększenie dokładności procesu wykrywania i zmniejszenie liczby wyników fałszywie dodatnich.

57% wskazuje, zmniejszenie narażania na zagrożenia te zewnętrzne i wewnętrzne.

W przypadku wykrywania chodzi o wykrycie i potencjalne przerwanie zagrożenia w momencie jego uruchomienia. Threat hunting podejmuje działania prewencyjne, obejmując poszukiwanie uśpionych zagrożeń lub backdoorów otwartych przez złośliwe oprogramowanie.

Według liczb

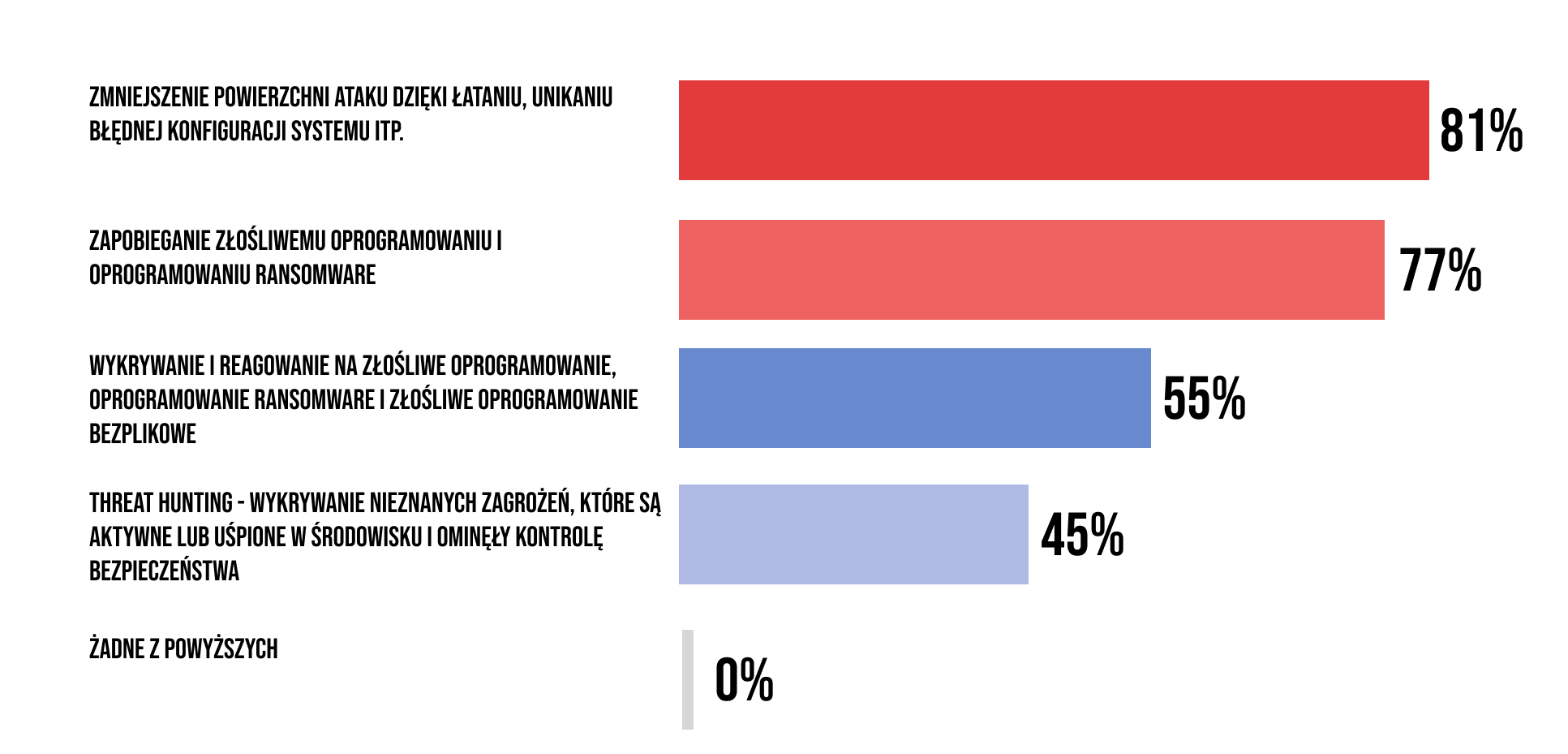

Jedynie 45% respondentów wdrożyło już procesy threat hunting w celu wykrywania nieznanych zagrożeń. Które były w stanie ominąć zabezpieczenia kontroli bezpieczeństwa i są aktywne lub uśpione w ich środowisku.

Na pytanie, które z poniższych środków bezpieczeństwa Twoja organizacja już wdrożyła, aby uniknąć naruszeń bezpieczeństwa, ankietowani odpowiedzieli następująco:

Jednak 53% respondentów wskazało, że planuje wprowadzić usługę threat hunting do swojego systemu bezpieczeństwa w najbliższym roku. Wykres wskazuje na wzrost zainteresowania nowymi technologiami zabezpieczającymi sieci.

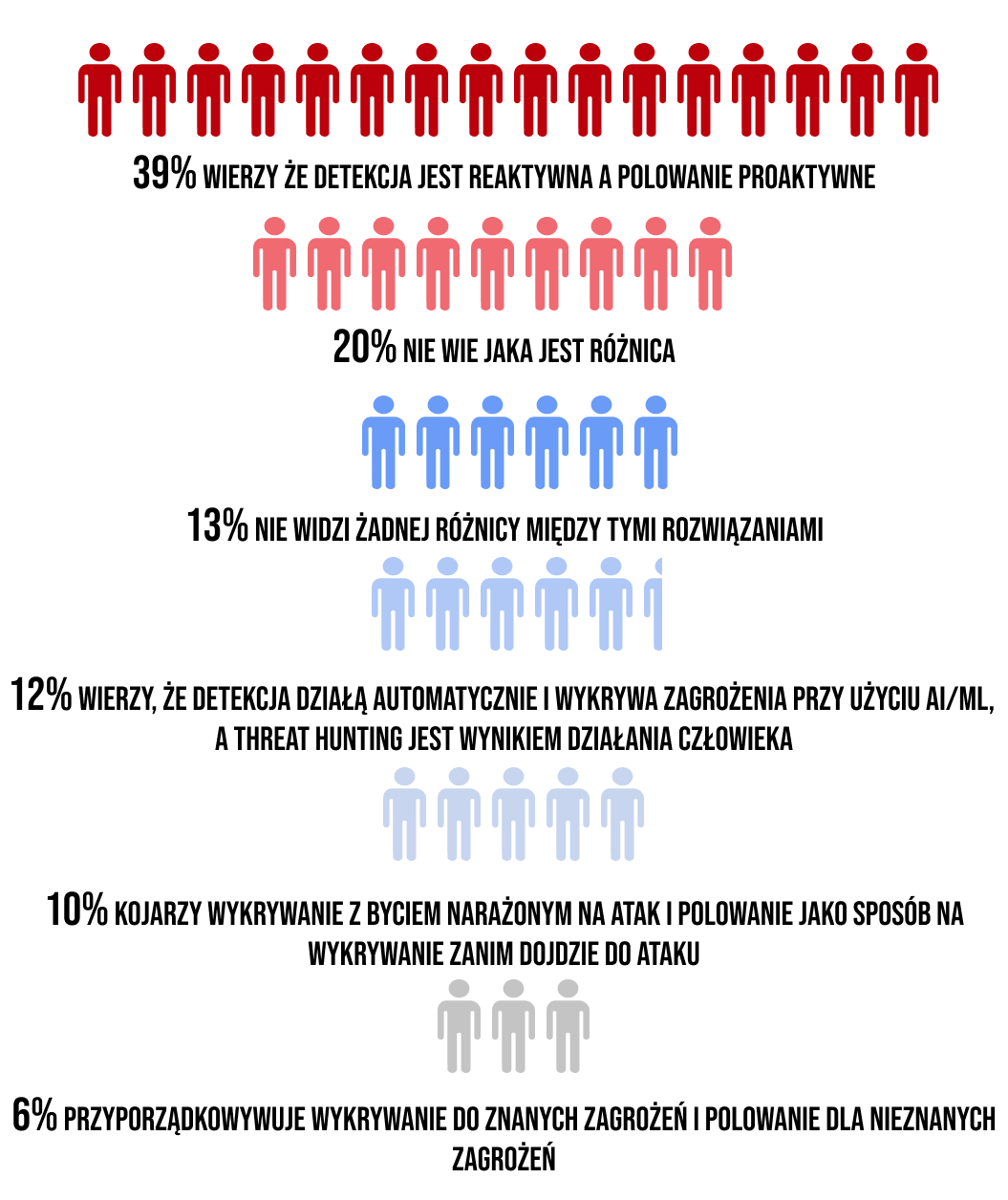

Różnica między Threat Hunting a Threat Detection

Definicje threat hunting i threat detection różnią się. Jedynie 39% ankietowanych wie, że polowanie na zagrożenia zachodzi proaktywnie a wykrywanie zagrożeń, zachodzi w sposób reaktywny.

Polowanie na zagrożenia to proces poszukiwania przeciwników, zanim zdołają oni skutecznie przeprowadzić atak. Polowanie na zagrożenia jest wczesnym etapem wykrywania zagrożeń, którego celem jest identyfikacja zagrożeń na najwcześniejszym możliwym etapie ataku lub kompromitacji. Wykrywanie zagrożeń jako szerszy termin odnosi się do pełnego zestawu procesów ukierunkowanych na identyfikację zagrożeń, zarówno przed, w trakcie, jak i po wystąpieniu zagrożenia. Narzędzia threat hunting analizują punkty końcowe, aplikacje, dane i zachowania użytkowników pod kątem anomalii wskazujących na zagrożenie.

Główne różnice

- Threat hunting działa w sposób proaktywny. Nie czeka na alert o znanym wzorcu. Stara się znaleźć wskazówki, jeszcze przed tym, jak dojdzie do naruszenia danych lub zanim nieznana, lub złośliwa binarka zostanie wykryta na punktach końcowych.

- Polowanie na zagrożenia polega na podążaniu za wskazówkami i pomysłami, a nie na weryfikowaniu znanych reguł.

- Usługa świadczona może być jedynie przez analityków specjalizujących się w poszukiwaniu wzorców ataku w tego typu danych. Łowcy zagrożeń polegają na swojej wiedzy, doświadczeniu i sposobie myślenia, dostosowanym do sposobu działania hakera, wiedząc o możliwości, ataku mogą oni działać z wyprzedzeniem.

- Proces wykrywania zagrożeń w większości przypadków jest zautomatyzowany i ukierunkowany na wykrywanie znanych zagrożeń, podczas gdy polowanie na zagrożenia to proces twórczy o elastycznej metodyce, w którym to łowca poluje na hakera.

Ograniczenia threat hunting

Skuteczne polowania na zagrożenia mogą sprawić, że zespoły ds. bezpieczeństwa i IT będą w stanie wykrywać zagrożenia i reagować na nie. Aby jednak program threat hunting był skuteczny, musi być prowadzony szybko i na dużą skalę. Wymaga to ustrukturyzowanych, powtarzalnych procesów, dojrzałych technologii, długoterminowej widoczności oraz łowców zagrożeń dysponujących dużym doświadczeniem i wiedzą w zakresie cyberzagrożeń.

Głównymi brakami, jakie stoją na przeszkodzie podczas wprowadzania odpowiedniego threat huntingu to:

1) Braki w narzędziach i technologii,

2) Braki w budżecie na odpowiednie rozwiązania

3) Brak wiedzy i umiejętności w zakresie cyberbezpieczeństwa.

Skuteczna ochrona threat hunting z programem WatchGuard Advanced Endpoint Security.

Dzięki ciągłemu monitorowaniu aktywności punktów końcowych przez WatchGuard agent bez problemowo może działać i informować platformę chmurową o uruchomionych plikach i kontekście ich wykonywania.

Według Ponemon Institute, w 2021 r. średni czas identyfikacji naruszenia wynosił 212 dni oraz kolejne 75 dni na jego opanowanie. Stąd konieczność prowadzenia retrospektywnego dochodzenia przez co najmniej 300 dni. Przechowywanie tych danych przez tak długi czas jest niezbędne z punktu widzenia analityków oraz osób odpowiedzialnych za bezpieczeństwo sieci.

Usługa WatchGuard Threat Hunting wspierana jest przez 365-dniową telemetrię, silnik behawioralnej SI, Threat Radar oraz przez własny wywiad, open-source (OSINT).

MITRE ATT&CK, Cyber Threat Alliance, identyfikuje nietypowe zachowania i kategoryzuje je jako wskaźniki ataków (IoAs). Osoby odpowiedzialne za sieć następnie przeszukują te wskaźniki, wyszukując te, które są prawdziwe i mają wysoki stopień pewności. Następnie przedstawiane są na konsoli administratora jako IoAs.

IoAs dostarczają cennych informacji, które pozwalają na złagodzenie ataku i podjęcie działań, aby następnym razem nie stać się celem zagrożeń.

Przykłady ataków IoA wykrywanych przez usługę Threat Hunting Service:

1) Ataki RDP

2) Ataki brute force

3) Eskalacja przywilejów

4) Ataki bez plikowe

5) Ruchy boczne

Podsumowując

Poza odpowiednią ochroną jest potrzebna również odpowiednia wiedza. Nie raz może się okazać, że dobry antywirus czy dobrze skonfigurowany firewall to za mało, aby ochronić nasze dane. Ogromną rolę przy tym wszystkim odgrywa człowiek, a dobrze wyszkolony potrafi zdziałać cuda. Proaktywne podejście do zabezpieczenia naszej sieci, pozwala na znalezienie ewentualnych luk jeszcze zanim staniemy się ofiarą cyberataku. Bycie krok przed napastnikiem daje nam ogromną przewagę rynkową, nie mówiąc już o tym, że pozwala zaoszczędzić mnóstwo czasu i nerwów.

Mamy nadzieje, że nie masz już wątpliwości czy warto jest stosować takie proaktywne podejście podczas zabezpieczania swojej sieci.