Zaledwie kilka dni po imponującej operacji międzynarodowych służb, grupa LockBit ponownie wchodzi do akcji. Tym razem grozi skoncentrowaniem swoich ataków na sektorze rządowym. Przestępczy syndykat opublikował obszerny komunikat, w którym przyznaje się do swoich niedociągnięć, które umożliwiły penetrację infrastruktury LockBit. Przedstawia również swoje plany na przyszłość…

LockBit wznawia działalność

Przypomnijmy, 19 lutego władze rozbiły infrastrukturę LockBit, likwidując 34 serwery. Pięć dni później LockBit powrócił i przedstawił szczegóły dotyczące naruszenia. Grupa omówiła również sposoby, w jaki zamierzają prowadzić dalszą działalność.

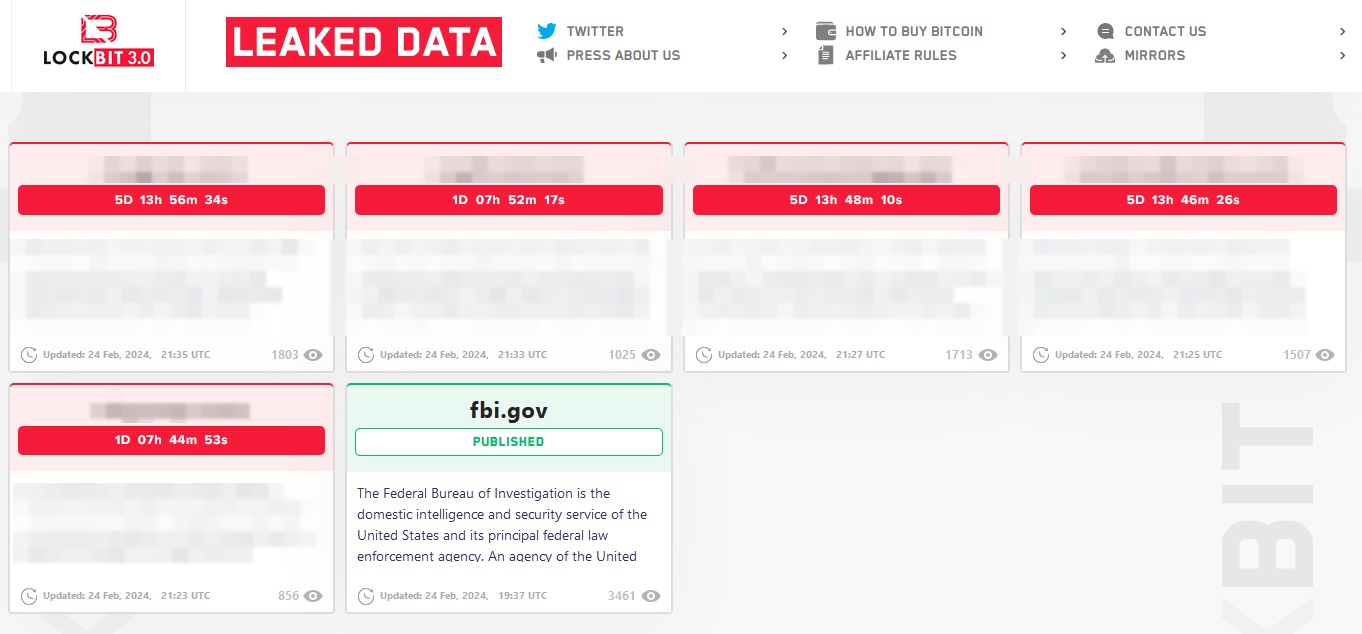

Bezpośrednio po incydencie, LockBit potwierdził naruszenie, twierdząc, że stracili jedynie serwery PHP, podczas gdy ich systemy kopii zapasowych bez PHP nie ucierpiały. W sobotę ogłosili wznowienie działań, przyznając, że do sukcesu operacji Cronos przyczyniły się ich błędy. Ponadto grupa przeniosła swoją stronę z wyciekami na nowy adres i opublikowała listę pięciu ofiar. Niektóre z nich wydają się być dotknięte przez wcześniej znane ataki.

Przestarzały serwer PHP

Przyczyną włamania miało być osobiste zaniedbanie lidera grupy. Przyznał on, że “przez 5 lat pływania w pieniądzach stał się bardzo leniwy”. W szczególności wskazał na swoje zaniedbanie w kontekście aktualizacji PHP, co doprowadziło do kompromitacji serwera panelu administracyjnego i czatu ofiary oraz serwera bloga. Działały one na wersji PHP 8.1.2, która była podatna na krytyczną lukę bezpieczeństwa oznaczoną jako CVE-2023-3824. W odpowiedzi na te wydarzenia, LockBit zaktualizował swoje serwery do najnowszej wersji PHP i ogłosił nagrodę dla każdego, kto znajdzie lukę w ich zaktualizowanym systemie.

W kolejnym fragmencie oświadczenia spekulowano, że włamanie “FBI” było motywowane styczniowym atakiem na hrabstwo Fulton. Stwarzał on bowiem ryzyko ujawnienia informacji wpływających na wybory w USA. Doprowadziło to cyberprzestępców do przekonania, że poprzez częstsze ataki na sektor rządowy sprawdzą reakcję FBI.

Działania po operacji Cronos

W trakcie operacji Cronos, organy ścigania zgromadziły ponad 1000 kluczy deszyfrujących, co stanowi niezaprzeczalny sukces. Jednakże, LockBit twierdzi, że klucze te zostały uzyskane z “niezabezpieczonych deszyfratorów”. Miały one nie posiadać włączonej funkcji zapewniającej maksymalną ochronę przed odszyfrowaniem. Grupa zaznacza, że na ich serwerze znajdowało się blisko 20 000 takich deszyfratorów, co sugeruje, że ujawnione klucze stanowią jedynie część z całkowitej liczby wygenerowanych przez cały okres działalności operacji.

Grupa definiuje “niezabezpieczone deszyfratory” jako kompilacje złośliwego oprogramowania szyfrującego pliki, które nie miały włączonej funkcji “maksymalnej ochrony przed odszyfrowaniem”. Są one zwykle używane przez partnerów na niższych szczeblach, którzy domagają się mniejszych okupów.

LockBit planuje wprowadzić szereg zmian mających na celu wzmocnienie zabezpieczeń swojej infrastruktury. Zapowiedziano przejście na ręczne wydawanie deszyfratorów i próbne odszyfrowywanie plików, a także zamiar hostowania panelu partnerskiego na wielu serwerach. Dodatkowo, grupa zamierza zapewnić swoim partnerom dostęp do różnych kopii narzędzi w zależności od poziomu zaufania.

Oświadczenie wydane przez grupę LockBit może być interpretowane jako próba odbudowy zaufania wśród jej partnerów. Mimo, że grupie udało się przywrócić swoje serwery, partnerzy wciąż mogą wykazywać pewien stopień nieufności wobec zdolności organizacji do ochrony swoich zasobów i utrzymania bezpieczeństwa operacji.

Źródło: https://www.bleepingcomputer.com/news/security/lockbit-ransomware-returns-restores-servers-after-police-disruption/

Redaktorka Net Complex Blog