Narzędzie Cobalt Strike powstało jako komercyjne narzędzie służące do przeprowadzania symulacji zaawansowanych ataków podczas testów red teamingowych. Jednakże, w roku 2020 narzędzie zostało scrackowane, a obecnie jego kopie można łatwo znaleźć na forach, które gromadzą entuzjastów cyberprzestępczości.

W wielkim skrócie platforma umożliwia atakującemu wdrożenie na zaatakowanej maszynie agenta o nazwie “beacon”, co zapewnia operatorowi zdalny dostęp do systemu. Teraz badacze z SentinelOne zauważyli, że Geacon, złośliwa implementacja beacona oparta na Go, coraz częściej służy do atakowania urządzeń z systemem macOS.

Co to jest Geacon?

Kiedy Geacon po raz pierwszy pojawił się na platformie GitHub hakerzy wydawali się nie zwracać na niego zbyt dużo uwagi. Jednakże SentinelOne raportuje, że sytuacja ta zmieniła się w kwietniu, kiedy anonimowi chińscy programiści opublikowali na GitHubie dwa forki Geacona. Mowa o Geacon Plus — darmowej i publicznie dostępnej wersji, oraz prywatnej, płatnej wersji — Geacon Pro. Historyczne dane z Virus Total wskazują, że payloady Mach-O dla darmowej wersji forka były rozwijane od listopada 2022 roku.

Obecnie, fork Geacon został dodany do projektu ‘404 Starlink’, publicznego repozytorium GitHub poświęconego narzędziom redteamowym, utrzymywanego przez Zhizhi Chuangyu Laboratory. To pomogło zwiększyć popularność forka i najpewniej przyciągnęło uwagę cyberprzestępców.

Ataki na macOS

SentinelOne odkrył dwa przypadki złośliwej implementacji Geacon w dwóch zgłoszeniach na VirusTotal, które miały miejsce 5 kwietnia i 11 kwietnia.

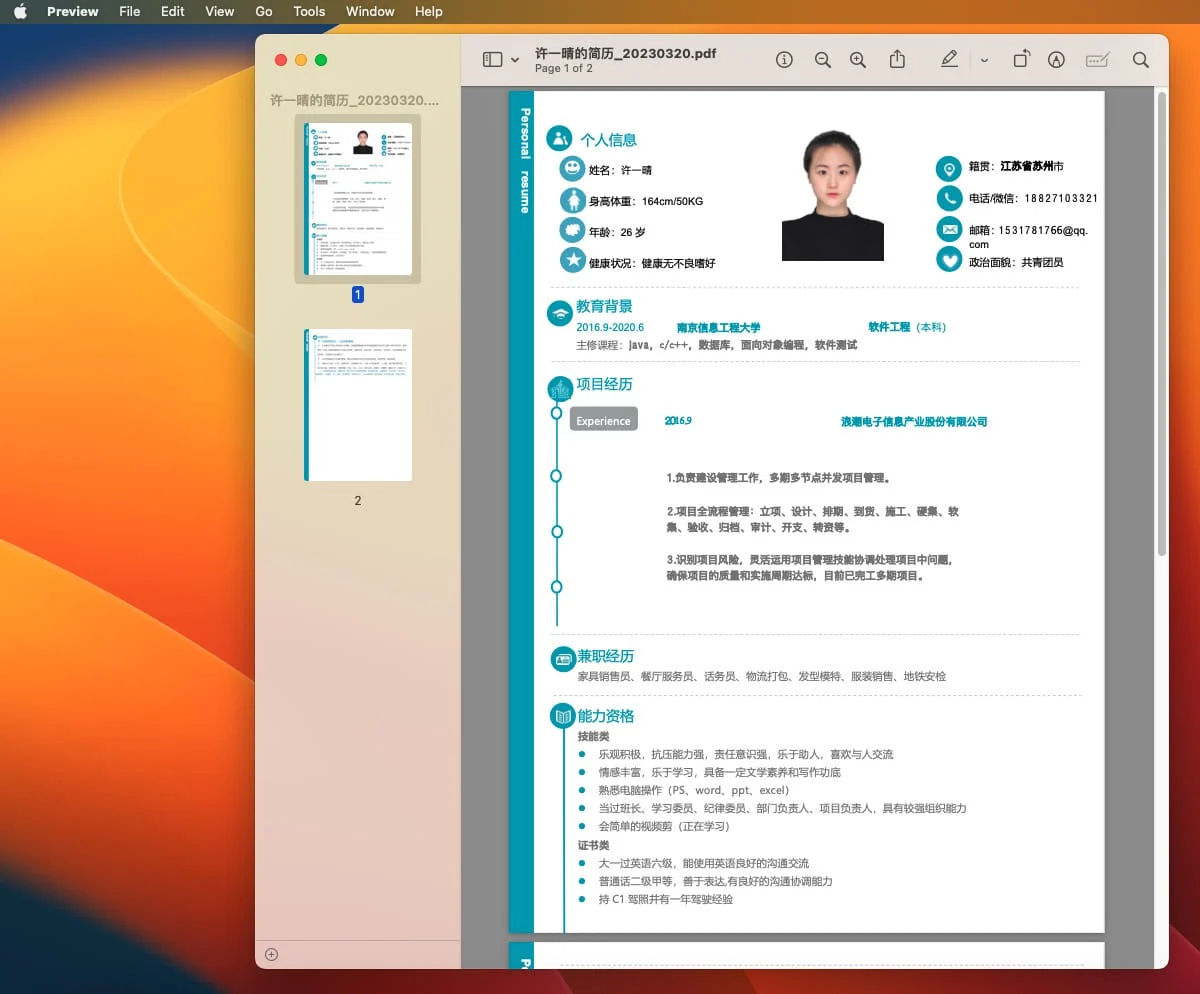

Pierwszy z nich to plik AppleScript o nazwie “Xu Yiqing’s Resume_20230320.app”, który ma na celu potwierdzenie, że działa w systemie macOS. Po uzyskaniu potwierdzenia pobiera on niepodpisany ładunek “Geacon Plus” z serwera dowodzenia i kontroli (C2) o chińskim adresie IP. Badacze zauważają, że konkretny adres C2 (47.92.123.17) wiązano wcześniej z atakami Cobalt Strike na maszyny z systemem Windows.

Przed rozpoczęciem aktywności, payload wyświetla ofierze wabik w postaci dokumentu osadzonego w pliku binarnym Beacon. Otwierany PDF zawiera CV osoby o imieniu Xy Yiqing widoczny poniżej.

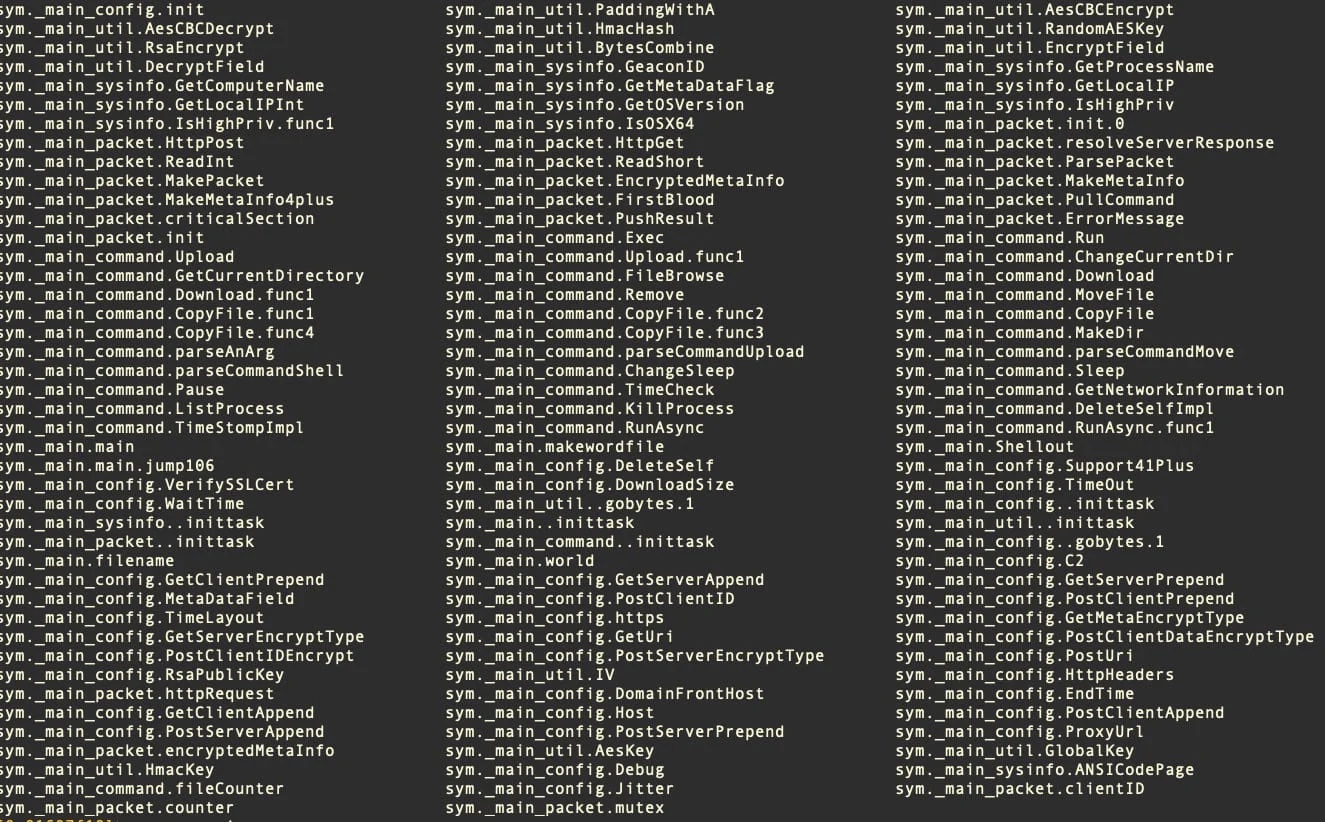

Ładunek Geacon obsługuje komunikację sieciową, szyfrowanie i deszyfrowanie danych. Ponadto może także pobierać dodatkowe ładunki oraz eksfiltrować dane z zaatakowanego systemu.

Drugim ładunkiem jest aplikacja SecureLink.app oraz SecureLink_Client. Jest to zainfekowana wersja aplikacji zdalnego wsparcia SecureLink, która zawiera kopię Geacon Pro.

W tym przypadku plik binarny atakuje tylko systemy Mac oparte na procesorach Intel, wersje OS X 10.9 (Mavericks) i nowsze.

Po uruchomieniu aplikacja prosi o dostęp do kamery, mikrofonu, kontaktów, zdjęć, przypomnień, a nawet o uprawnienia administratora. Główny komponent aplikacji to ładunek Geacon oparty na projekcie geacon_pro, który nawiązuje połączenie ze znanym serwerem C2 w Japonii.

Specjaliści z SentinelOne zgadzają się, że część zaobserwowanej aktywności Geacon jest prawdopodobnie związana z legalnymi operacjami Red Teamów. Niemniej jednak istnieje duża szansa, że forki Geacon staną się szeroko wykorzystywane w cyberprzestępczym półświatku. Na poparcie tej konkluzji badacze przywołują zwiększoną liczbę próbek Geacon obserwowanych w ciągu ostatnich miesięcy.

Zwiększona liczba próbek Geacon obserwowanych w ciągu ostatnich miesięcy podkreśla potrzebę zwrócenia uwagi przez zespoły bezpieczeństwa na to narzędzie. Ponadto ważne jest, by upewnić się, że mają odpowiednie zabezpieczenia.

Warto również nadmienić, że rozwój ten ma miejsce w momencie, gdy ataki na macOS stają coraz częstsze, również za sprawą grup cyberprzestępczych sponsorowanych przez państwa. Wszystko to ma na celu wdrażanie backdoorów i narzędzi służących do kradzieży informacji.

Źródło: https://www.bleepingcomputer.com/news/security/open-source-cobalt-strike-port-geacon-used-in-macos-attacks/

Redaktorka Net Complex Blog