Ransomware jako zaawansowane złośliwe oprogramowanie ma za zadanie przejąć całkowicie urządzenie, blokując dostęp użytkownikowi do urządzenia lub do części plików. W tym artykule omówimy, w jaki sposób cyberprzestępcy mogą wejść w posiadanie naszych danych oraz gdzie powinniśmy zachować czujność.

Typowe wektory ataków ransomware

Strategie dotyczące ransomware stosowane przez cyberprzestępców przyjmują najprzeróżniejsze formy. Możemy jednak wyróżnić trzy główne wektory używane do uzyskiwania dostępu w kampaniach ransomware.

- Phishing

- Nadużycia RDP (zdalny pulpit)

- Techniki skanowania i wykorzystywania luk (exploit)

Phishing

Według firmy Gartner do 2025 roku 85% udanych ataków prędzej będzie wykorzystywać czynnik ludzki niż używać zaawansowanego złośliwego oprogramowania.

W porównaniu z technologią czynnik ludzki będzie ewoluował zdecydowanie wolniej. 83% firm padło ofiarą phishingu, ponieważ ostatnio znacznie większa ilość pracowników pracuje zdalnie. Zabezpieczenie zdalnych miejsc pracy jest wyzwaniem dla większości mniejszych i średnich firm, co za tym idzie, można stwierdzić, że takie ataki są coraz częstsze i będzie ich jeszcze więcej.

Poczta e-mail jest najbardziej preferowaną metodą dostarczania tego typu oprogramowania. Jednak istnieją również inne możliwości, takie jak wiadomości tekstowe czy aplikacje do czatu. Spear phishing, a także whaling wymierzone są w CIO i pracowników na poziomie C w organizacjach. Zazwyczaj taki atak wymaga podszywania się pod użytkownika wewnętrznego firmy. Włamania do firmowej poczty stają się coraz częstsze. Według FBI, BEC poniosło ponad 26 miliardów USD strat w latach 2016-2019.

Nadużycie RDP

Pandemia COVID-19 spowodowała powstanie ponad 1,5 miliona nowych protokołów zdalnego pulpitu (RDP). Serwery są wystawione na dostęp do internetu, aby pracownicy mogli szybko się łączyć bez potrzeby większej ingerencji osób technicznych. Oczywiście wszystko kosztem bezpieczeństwa. Upychanie poświadczeń i ataki typu brute force na usługi RDP wystawione do sieci czy prywatne sieci szyfrowane VPN, z reguły są już standardem i występują stosunkowo często. Zwykle technika takiego ataku polega na systematycznym zgadywaniu listy haseł, które zostały wcześniej zeskanowane czy też pochodzą z poprzednich naruszeń. Haker stara się wymusić uwierzytelnienie na urządzeniu lub usłudze.

Techniki skanowania i wykorzystywania luk

Tego typu taktyki wykorzystują fakt, że wiele organizacji wciąż nie ma odpowiednich możliwości zarządzania podatnością i poprawkami w kwestiach bezpieczeństwa. Tego typu organizacje to łatwy cel dla atakujących. W rzeczywistości niewielka liczba luk w zabezpieczeniach, stoi za dużymi atakami ransomware. W wielu przypadkach luki pochodzą sprzed lat.

Tak więc inwestowanie w skuteczne środki do oceny i naprawy takich luk systemowych, mają kluczowe znaczenie. Według badania z roku 2020 od firmy zajmującej się cyberbezpieczeństwem SenseCy nadużywane były tylko cztery luki, w znacznej części ze 180 incydentów, które badali.

Wykrywanie Ransomware

Do niedawna produkty antywirusowe (AV) były głównym sposobem zapobiegania przedostawaniu się złośliwego oprogramowania, takiego jak ransomware, do sieci czy komputerów. Rozwiązania antywirusowe polegają na ludzkich badaniach, które mają za zadanie znaleźć nowe warianty złośliwego oprogramowania i odkryć różne wzorce w złośliwych plikach, które jednoznacznie je identyfikują. Wykorzystując te wzorce/sygnatury rozwiązania te są w stanie rozpoznać i zablokować wcześniej wykryte złośliwe oprogramowanie, jeszcze zanim dostanie się do sieci lub zainfekuje komputery w naszej firmie.

Przez długi czas te oparte na sygnaturach rozwiązania wydawały się wystarczające i pomogły zwalczyć większość złośliwego oprogramowania. Jednak starsze rozwiązania AV mają piętę achillesową, ponieważ są oparte na wzorach, rozwiązania są zawsze reaktywne, a nie proaktywne. System tego antywirusa nim będzie mógł utworzyć sygnatury blokujące, musi wcześniej znać i mieć próbkę złośliwego oprogramowania. Krótko mówiąc, nie może on zidentyfikować próbek nowego złośliwego oprogramowania zaraz po jego wydaniu.

Aby wykorzystać ten problem, hakerzy w celu uniknięcia rozwiązań antywirusowych opartych o sygnatury rozwinęli swoje złośliwe oprogramowanie. Zaprojektowali złośliwe oprogramowanie, które ładuje się etapami za pomocą plików droppera, złośliwego oprogramowania, które próbuje wyłączyć programy zabezpieczające, w tym AV. Składa się również ze złośliwych plików zakodowanych w różny sposób, aby być w stanie przejść obok najnowszych podpisów. W odpowiedzi produkty AV również ewoluowały, wykorzystując bardziej złożone reguły podpisu, aby wychwycić szerszy zakres próbek (nazywanego rodziną złośliwego oprogramowania). Zostały również wzbogacone o projektowanie podstawowych rozwiązań heurystycznych, aby próbować zidentyfikować nowe złośliwe oprogramowanie na podstawie atrybutów jego plików.

Polimorfizm

Niestety przestępcy adaptują się znacznie częściej. Jedną z bardzo skutecznych technik unikania, która zmieniła zasady gry i pozwoliła wielu nowym próbkom złośliwego oprogramowania, ominąć starsze rozwiązania jest polimorfizm.

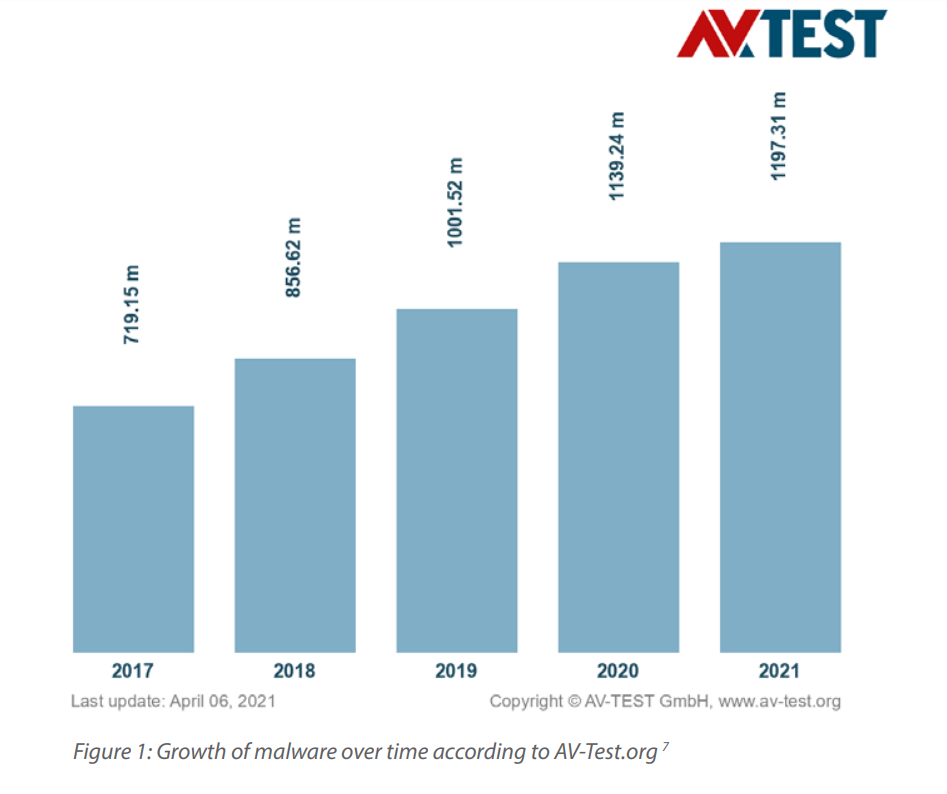

Złośliwe oprogramowanie polimorficzne to wymyślne określenie na złośliwe oprogramowanie, które nieustannie zmienia swój wygląd, aby uniknąć wykrycia opartego o sygnatury. Używanie metody, którą przestępcy nazywają “pakowanie i szyfrowanie” może wielokrotnie zmienić plik złośliwego oprogramowania na poziomie binarnym, dzięki czemu wygląda inaczej dla antywirusa. Złośliwy plik, mimo że wygląda jak nowy plik, to nadal robi dokładnie to samo. Produkty antywirusowe nie są w stanie rozpoznać złośliwego oprogramowania, mimo że już wcześniej o nim wiedziały. Z powodu polimorfizmu zaobserwowaliśmy wykładniczy wzrost liczby wydawanych nowych wariantów złośliwego oprogramowania rok do roku (patrz wykres poniżej).

Więc, jak powszechna jest luka “zero day” lub nowe i unikalne złośliwe oprogramowanie? Niestety z powodu polimorfizmu problem ten stał się epidemią. Według Webroot, 97% wykonywalnego szkodliwego oprogramowania wykrytego na punktach końcowych to 5 unikalnych robaków. Co oznacza, że nie były one widziane wcześniej i prawdopodobnie nie będą wyłapane przez rozwiązania AV oparte o sygnatury. Większość ekspertów zgadza się z faktem, że prawie połowa produktów AV nie posiada aktualnych nowo wydanych złośliwych produktów. Rozwiązania AV oparte o sygnatury nadal są w jakimś stopniu przydatne do szybkiego zapobiegania pewnych podstawowych zagrożeń. Jednak są niewystarczające przy bardziej zaawansowanych próbkach złośliwego oprogramowania, wliczając w to wyrafinowane oprogramowania ransomware, które nękało w ostatnich czasach wiele organizacji.

W kolejnym artykule przedstawimy możliwości, jakie daje nam WatchGuard podczas walki z ransomware.

Źródło: https://www.watchguard.com/wgrd-resource-center/white-paper/defeating-ransomware-watchguard-unified-security