Przez pojawienie się nowych luk w zabezpieczeniach, zmieniły się cele ataków ransomware

Kradzieże danych nadal są bardzo powszechne. Aktualnie osiągnęliśmy punkt zwrotny, w którym zdecydowana większość ataków ransomware obejmuje kradzież danych korporacyjnych.

W pierwszym kwartale 2021 r. nastąpiło odwrócenie średniej i mediany kwoty okupu. Średnia w pierwszym kwartale br. została podniesiona przez szereg ataków polegających na eksfiltracji danych przez jedną konkretną grupę. Wykorzystała ona nową sposobność i lukę (o której nieco więcej poniżej).

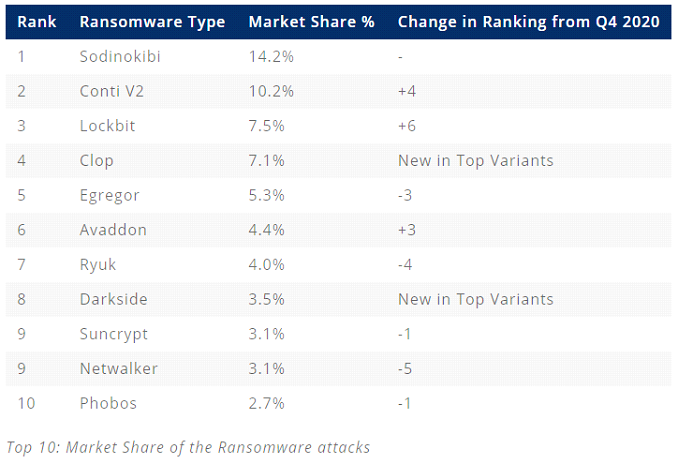

Średnia kwota okupu wzrosła o 43% z 154 108 USD w (IV kwartale) 2020 r. do 220 298 USD. Mediana płatności w I kwartale również wzrosła do 78 398 USD z 49 450 USD, co stanowi wzrost o 58%. Średnie i mediany zostały podniesione przez niewielką liczbę grup cyberprzestępców. W szczególności grupa CloP była niezwykle aktywna w ostatnim czasie. Atakując duże korporacje, stawiając zarazem wysokie żądania wykupu.

Ofiary wyłudzenia mają bardzo niewiele do zyskania, płacąc cyberprzestępcom. Pomimo tego, że żądania są coraz wyższe, a do tego zdarzają się coraz częściej, cieszy nas to, że coraz większa liczba ofiar nie płaci haraczu. W setkach przypadków nie spotkaliśmy się jeszcze ze scenariuszem, w którym zapłacenie cyberprzestępcy za ukrywanie skradzionych danych pomogło ofierze zmniejszyć lub uniknąć szkód biznesowych. Wręcz przeciwnie, płacenie tworzy fałszywe poczucie bezpieczeństwa oraz przyszłe zobowiązania względem oprawcy.

Założenia

Nasze stanowisko pozostaje niezmienne i radzimy ofiarom wyłudzenia danych przyjąć następujące założenia:

- Dane nie będą trwale zniszczone. Ofiary powinny zakładać, że dane mogą zostać sprzedane konkurencji lub przetrzymane do przyszłej próby wymuszenia.

- Ukradzione dane były z pewnością przechowywane w wielu miejscach i nie były w żaden sposób zabezpieczone. Nawet jeśli cyberprzestępca usunie pewną ilość skradzionych danych po otrzymaniu okupu, wciąż mogą istnieć osoby, które mają dostęp do naszych danych i w przyszłości planować kolejne wyłudzenia.

- Dane i tak mogą zostać celowo lub omyłkowo opublikowane, tak jak w przypadku CDP Red.

- Pełen zapis tego, co zostało skradzione, może nie zostać dostarczone przez cyberprzestępcę. Nawet jeśli wyraźnie obiecano dostarczyć takie dane po dokonaniu płatności.

Wycieki danych

Odsetek ataków ransomware zawierających groźbę ujawnienia skradzionych danych wzrósł z 70% w czwartym kwartale 2020 do 77% w pierwszym kwartale 2021. Większość ataków ransomware, które obejmują eksfiltrację danych, ma zazwyczaj dwa główne cele:

- eksfiltrację danych firmowych z najsłabszego serwera plików

- eskalację uprawnień i wdrożenie oprogramowania ransomware na jak największej liczbie punktów końcowych.

Większość grup RaaS kupuje dostęp do sieci i używa skradzionych danych wyłącznie jako dodatkowy atut przeciwko ofierze. Oznacza to, że cyberprzestępcy rzadko poświęcają czas na kradzież danych, które to chcieliby kupić inni przestępcy czy konkurencja. Skradzione dane są tylko dowodem na to, że doszło do ataku, czasami także stwarzają prawne zobowiązania dla ofiary.

Grupa zajmująca się oprogramowaniem ransomware CloP przyjęła zupełnie inną strategię, wykorzystując w pierwszym kwartale 2021 produkt Accellion FTA. Począwszy od końca grudnia i przez większą część pierwszego kwartału CloP wykorzystywał dwie luki zero-day. Umożliwiały one im zdalne wykonywanie kodu w lukach instancji Accellion’u FTA.

Grupa CloP prawdopodobnie wykupiła exploit Accellion’u, nie pozwalał on jednak na rozmieszczanie oprogramowania ransomware w środowisku ofiar. Można założyć, że kradzież danych z urządzeń była od samego początku jedynym celem ataku CloPs. Takie zachowanie stoi w wyraźnej sprzeczności z tym, w jaki sposób większość takich akcji przebiega.

W przeciwieństwie do większości exploitów wykorzystywanych przez cyberprzestępców ransomware niezabezpieczone instancje Accellion FTA były rzadkością (prawdopodobnie istniało mniej niż 100). Dla porównania podatnych na ataki instancji RDP na całym świecie jest setki tysięcy. Grupa CloP musiała być przekonana, że tak mała liczba celów przyniesie wymierny zysk i miała rację. Dziesiątki ofiar padły ofiarą wyłudzenia na dziesiątki milionów dolarów. Większość ofiar nie zdecydowała się jednak zapłacić, co poskutkowało opublikowaniem ich danych na stronie CloP. Mogłoby się wydawać, że CloP zostawili już klientów Accelionu w spokoju, jednak powrócili oni do swoich starych metod. Wykorzystując w swoich atakach, tradycyjnych wektorów dostępu do sieci i oprogramowania szyfrującego ransomware.

Strategie ataków ransomware

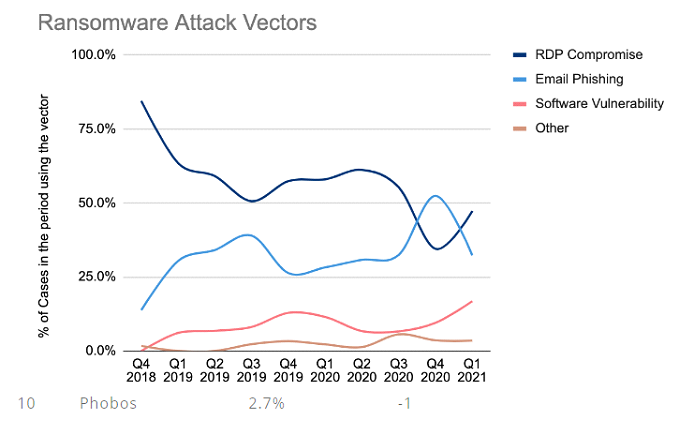

W pierwszym kwartale 2021 r. czołową pozycję jako najczęstszy schemat ataku było połączenie poprzez zdalny pulpit. Protokół RDP pozostaje powszechną luką, pomimo dobrze znanych praktyk bezpiecznego połączenia zdalnego.

E-maile phishingowe, które instalują złośliwe oprogramowanie do kradzieży poświadczeń lub trojana pozwalającego na zdalny dostęp, nadal pozostają powszechnymi rodzajami ataków. Podobnie jak w przypadku protokołu RDP, techniki obrony, które obejmują: minimalne uprawnienia i uwierzytelnianie dwuskładnikowe. Łatwo ograniczają zdolność atakującego do eskalacji uprawnień poza początkowo zhakowaną maszynę.

Obrona przed narastającymi skutkami udanego ataku phishingowego nie wymaga żadnego nowego sprzętu czy oprogramowania. Wymagana jest jedynie implementacja i odpowiednia konfiguracji prostych narzędzi.

Najczęstsze luki w oprogramowaniu wykorzystywane początkiem tego roku dotyczyły urządzeń VPN, takich jak Fortinet i Pulse Secure. Kilka grup RaaS wykorzystało te luki w VPN.

Prawdopodobnie prawdziwi operatorzy RaaS oraz osoby z nimi związane nie były stroną, która uzyskała dostęp do sieci za pośrednictwem tych luk. Były to zapewne wyspecjalizowane jednostki, które zbierają dane uwierzytelniające do sieci i są specjalnie przeszkoleni do masowego skanowania wrażliwych adresów IP.

Specjaliści ci odsprzedają dostęp do tych sieci osobom związanym z oprogramowaniem ransomware, które wykorzystują te dane do przeprowadzenia ataków. Ten celowy podział pracy rzuca światło na to, jak szerokie są operacje RaaS, które koncentrują się na mniejszych ofiarach. Specjalizacja i koordynacja łańcucha dostaw podkreśla również ciągły rozwój gospodarki cyber wymuszeń.

Wzrost przestępczości w sieci

W pierwszym kwartale ekonomicznym, łańcuch dostaw cyber wyłudzeń doskonale pokazał, w jaki sposób można zidentyfikować, wykorzystać i spieniężyć luki w powszechnie używanych urządzeniach VPN. Rzadko zdarza się, aby luki w oprogramowaniu były bezpośrednio wykorzystywane przez podmioty stowarzyszone z grupami RaaS. Jednak gdy specjaliści szeroko promują wyniki swoich umiejętności pozyskiwania danych, koszty przeprowadzenia ataku spadają. Obniżając tym samym bariery wejścia dla nowych cyberprzestępców.

Ciągła ewolucja i rozwój łańcucha dostaw oprogramowania ransomware to niepokojący trend. Niższe koszty operacyjne obniżają barierę wejścia i zwiększając tym samym opłacalność takich ataków. Dopóki ataki ransomware nie staną się mniej opłacalne, możemy spodziewać się dalszego wzrostu liczby ataków. Jeszcze bardziej niepokojąca jest dojrzałość i rozwój łańcucha dostaw w gospodarce cyber wymuszeń. Infrastruktura, która jest tworzona do obsługi tej gospodarki, będzie trudna do zwalczenia. Im dłużej będzie trwać jej rozwój, tym trudniej później będzie go zatrzymać.

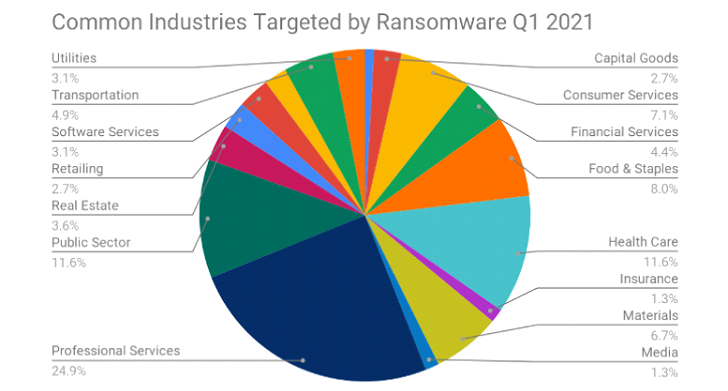

Cele ataków ransomware

Najbardziej zauważalną zmianą w branżach, na które wpłynęły ataki ransomware w pierwszym kwartale 2021 roku, był sektor usług profesjonalnych. Szczególny wzrost można było zaobserwować u firm prawniczych. Małe i średnie firmy prawnicze w dalszym ciągu poddają się takim atakom. Niestety polityka wielu mniejszych firm usługowych nie uwzględnia implementacji odpowiednich zabezpieczeń.

Ataki na małe firmy rzadko trafiają na nagłówki gazet. Firmy te często nie posiadają odpowiednich środków finansowych lub wiedzy technicznej, aby właściwie poradzić sobie z incydentem czy też wdrożyć odpowiednie środki wymagane, aby zapobiec ponownemu atakowi. Największym wyzwaniem cyberbezpieczeństwa są małe firmy, które niestety nie mają budżetu na dobre zabezpieczenia i często korzystają jedynie z darmowych rozwiązań, które są w znacznym stopniu niewystarczające. Firmy takie są świetną pożywką dla hakerów, którzy mogą ćwiczyć swoje umiejętności, a firma walcząca o swoje istnienie może być zmuszona do zapłaty okupu.

Podsumowanie

Czas trwania takich incydentów średnio wydłużył się o 10% w 1 kwartale 2021 r; wynosił on 23 dni. Czynnikami, które przyczyniły się do tego wzrostu, był średni czas potrzebny do rozwiązania problemów związanych z kradzieżą danych oraz wyzwaniem technicznym związanym z naprawą uszkodzonych plików.

W pierwszym kwartale można było również zaobserwować wiele przypadków celowego zakłócenia przez cyberprzestępców czynności naprawczych prowadzonych po ataku. Obejmowały próby kradzieży dodatkowych danych lub ponownego uruchomienia oprogramowania ransomware. Wcześniej takie podejście było rzadkością, ale wydaje się, że taktyka zyskuje na popularności wśród niektórych grup hakerskich. Takie zachowanie nie tylko wydłuża przerwy w działalności firmy, ale opóźnia również potencjalne negocjacje. Podważa to zarazem pewność ofiary, że sprawca zagrożenia pomoże w pomyślnym rozwiązaniu problemu. Oczekiwania, że ponowne ataki zwiększą presję na dokonanie wpłaty, są błędne. Ponowne ataki sprawiają, że ofiary są mniej skłonne do dokonywania jakiejkolwiek wpłaty na rzecz hakera.

Czytając takie raporty, można jasno stwierdzić, że zabezpieczenie naszych danych osobowych czy firmowych jest niezmiernie istotne. W naszej ofercie znajdziecie najnowsze rozwiązania, które pomogą wam uniknąć podobnych sytuacji. Sami nasi eksperci chętnie podzielą się wiedzą, w jaki sposób możecie się zabezpieczyć przed takimi scenariuszami.

Źródło: https://www.coveware.com/blog/ransomware-attack-vectors-shift-as-new-software-vulnerability-exploits-abound

Zapraszamy również do zapoznania się z nową ofertą Eset’a, sklep netcomplex 🙂