Microsoft poinformował o wykryciu nowej kampanii ransomware ukierunkowanej w polskie i ukraińskie przedsiębiorstwa transportowe i logistyczne. Nowo odkrytą rodzinę ransomware nazwano “Prestige”. Do serii ataków doszło we wtorek, 11 października, za pomocą nieznanego badaczom oprogramowania, a incydent spowodował paraliż systemów odpowiedzialnych za logistykę w firmach. Koncern nie podaje szczegółów dotyczących ilości zaatakowanych organizacji, ani skutków, jakie wywołała fala.

Ransomware Prestige powiązane z Rosją

Badana kampania znacznie wyróżnia się spośród innych obserwowanych przez Microsoft. Na uwagę zasługuje fakt, iż jej aktywność nie przypominała żadnej z aktywności 94 obecnie działających grup ransomware śledzonych przez korporację. Także na Ukrainie tego typu ataki należały do tej pory do rzadkości. Mimo tego, że badacze nie powiązali kampanii z konkretną grupą, istnieją przesłanki ku temu, że ataki są elementem rosyjskiej wojny cybernetycznej. Na powiązanie z Rosją wskazuje przede wszystkim scenariusz ataku. Podobne techniki wdrażania można było zauważyć przy infekcjach wykorzystujących FoxBlade (znane również jako HermeticWiper), które w ostatnim czasie mocno wpłynęły na wiele organizacji ukraińskiej infrastruktury krytycznej. Microsoft nadał kampanii nazwę kodową DEV-0960.

Jak atakuje Prestige

Przed wdrożeniem payloadu atakujący wykorzystują zazwyczaj dwa narzędzia pozwalające na zdalne wykonanie kodu: RemoteExec oraz Impaket WMIexec. Ponadto w celu eskalacji uprawnień Prestige wykorzystuje narzędzia takie jak:

- winPEAS – eskalacja uprawnień w systemie Windows;

- comsvcs.dll – zrzut pamięci procesu LSASS do kradzieży danych uwierzytelniających;

- ntdsutil.exe – tworzenie kopii zapasowej bazy danych Active Directory, prawdopodobnie do późniejszego użycia poświadczeń;

Metoda uzyskania początkowego dostępu, póki co, pozostaje dla badaczy nieznana. Microsoft zauważył jednak, że napastnik mógł posiadać dostęp do poświadczeń administratora domeny z wcześniejszych włamań, być może w powiązanej infrastrukturze. Metody wdrażania ransomware różnią się w poszczególnych środowiskach ofiar, niemniej eksperci są zdania, że nie wynika to z konfiguracji zabezpieczeń uniemożliwiających atakującemu użycie tych samych technik. Microsoft wyróznił trzy metody implementacji payloadu:

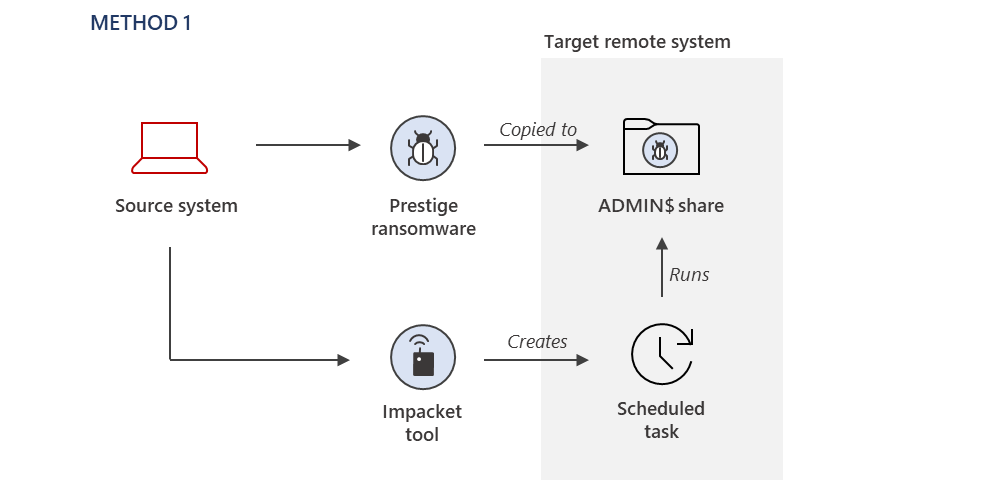

Metoda 1

Payload jest kopiowany do zasobu administracyjnego ADMIN$. Impacket natomiast jest używany do zdalnego stworzenia zadania w Harmonogramie Zadań, przy wskazaniu systemu zdalnego jako właściwego do uruchomienia ładunku.

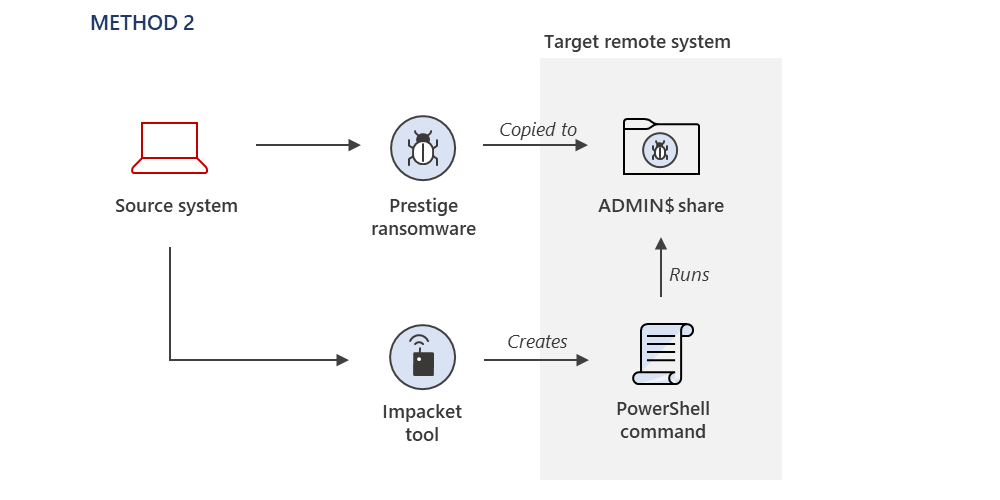

Metoda 2

W tej metodzie ransomware jest kopiowane do zasobu administracyjnego ADMIN$. Impacket jest wykorzystywane do zdalnego wywołania payloadu poprzez komendy PowerShell.

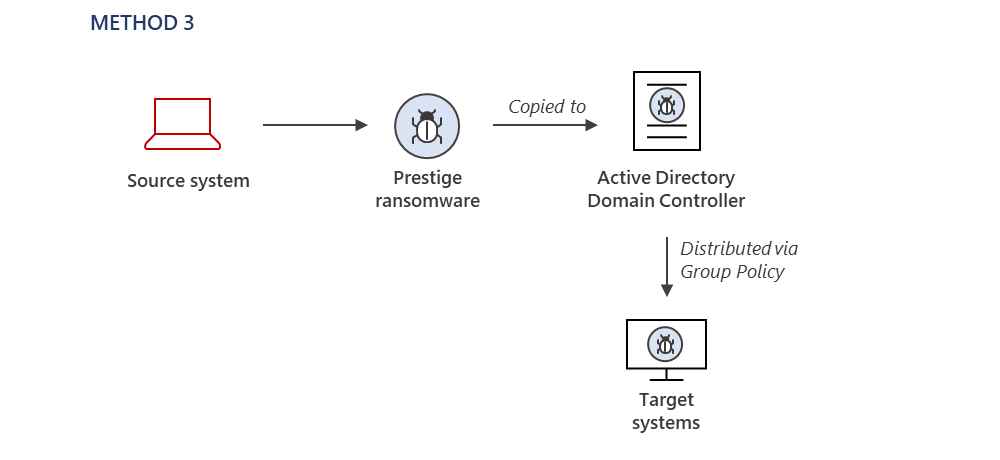

Metoda 3

Ładunek ransomware jest kopiowany do kontrolera domeny Active Directory. Następnie ma miejsce uruchomienie i wdrożenie w systemach przy użyciu Default Domain Group Policy Object.

Podsumowanie

Prestige, podobnie jak wiele innych ładunków ransomware, próbuje zatrzymać usługę MSSQL Windows, aby zapewnić pomyślne szyfrowanie. Ransomware szyfruje dane, bazując na predefiniowanej liście rozszerzeń plików utworzonej przez twórców, a do procesu wykorzystuje bibliotekę CryptoPP C++. Dodatkowo, aby utrudnić odzyskiwanie systemu i plików, Prestige uruchamia także polecenie w celu usunięcia katalogu kopii zapasowych z systemu.

Podsumowując, krajobraz zagrożeń stale ewoluuje, a ataki ransomware i wiper opierają się na wykorzystywaniu podobnych słabości w strukturach bezpieczeństwa. Z tego powodu, aby zminimalizować ryzyko, Microsoft zaleca podjęcie następujących działań:

- Blokowanie tworzenia procesów pochodzących z poleceń PSExec i WMI celem zatrzymania ruchu bocznego;

- Uruchomienie ochrony przed naruszeniami oraz ochronę w chmurze w stosowanym programie antywirusowym. Rozwiązania wykorzystujące uczenie maszynowe są w stanie blokować ogromną większośc nowych i nieznanych zagrożeń;

- Stosowanie uwierzytelniania wieloskładnikowego (MFA)

Źródło: https://www.microsoft.com/security/blog/2022/10/14/new-prestige-ransomware-impacts-organizations-in-ukraine-and-poland/

Redaktorka Net Complex Blog