W jaki sposób SOC (Security Operations Center) może wspomóc działanie przedsiębiorstwa w obliczu stojących przed nimi wyzwań? Sprawdzamy!

Dlaczego operacje bezpieczeństwa mają znaczenie?

Bezpieczeństwo cybernetyczne staje się poważnym problemem dla przedsiębiorstw, bez względu na ich rozmiar czy branżę, w której działają. Coraz ciężej jest bowiem nadążać za rosnącą liczbą i wyrafinowaniem zagrożeń. Ekspozycję na ryzyko zwiększa wciąż rozszerzająca się powierzchnia ataku (rosnące wykorzystanie chmury, wzrost liczby pracowników pracujących w trybie hybrydowym), a także niewystarczający czas wykrywania i reagowania na incydenty. Tymczasem udane naruszenie danych to nie tylko strata czasu, zasobów i reputacji, ale również znaczne koszty.

Jednocześnie organizacje napotykają wiele wyzwań w zakresie wzmacniania swojej cyberodporności. Są to między innymi:

- Niewielka świadomość zagrożeń;

- Liczba i złożoność różnych narzędzi bezpieczeństwa, które generują liczne fałszywe alerty, co uniemożliwia skuteczną priorytetyzację zagrożeń;

- Brak zautomatyzowanych procesów usprawniających wykrywanie zagrożeń, prowadzenie dochodzeń i reagowanie na incydenty.

By podołać wszystkim tym wyzwaniom, przedsiębiorstwa coraz częściej decydują się na uruchomienie własnych zespołów SOC. Przy odpowiednich zasobach finansowych i personalnych mogą być to centra zbudowane od podstaw lub też dostarczane jako usługa – w modelu MSSP.

Kluczowe funkcje pełnione przez SOC

10 kluczowych funkcji pełnionych przez Nowoczesne Centrum Operacji Bezpieczeństwa.

- Prewencja. Czyli wszystkie działania podejmowane w celu zapobiegania atakom. Etap ten obejmuje m.in. regularne aktualizowanie systemów, aktualizację polityk zapory sieciowej, łatanie podatności czy zabezpieczanie aplikacji.

- Zarządzanie tzw. data lake. Nowoczesny SOC jest odpowiedzialny za gromadzenie i regularne przeglądanie zdarzeń i logów dotyczących sieci, użytkowników, aktywności punktów końcowych i komunikacji w całej organizacji. Dane te pomagają w wykrywaniu podejrzanych aktywności, a także są wykorzystywane do remediacji i kryminalistyki.

- Proaktywny monitoring. Narzędzia wykorzystywane przez nowoczesny SOC monitorują aktywność w sieci 24 godziny na dobę, 7 dni w tygodniu i oznaczają wszelkie podejrzane działania. Pozwala to na natychmiastową identyfikację pojawiających się zagrożeń, a tym samym bezzwłoczną reakcję.

- Segregacja, priorytetyzacja i korelacja. Analitycy SOC, wspierani przez zautomatyzowaną analitykę bezpieczeństwa (ML/AI), badają każdy alert pod kątem wyłapywania false positives i określania krytyczności zagrożeń.

- Threat hunting. Czyli proaktywne poszukiwania ukrytych zagrożeń.

- Badanie przyczyn incydentów. W następstwie incydentu nowoczesny SOC jest odpowiedzialny za ustalenie, co dokładnie się stało – kiedy, jak i dlaczego.

- Reakcja na nieprawidłowości. Etap ten obejmuje działania ograniczające atak, takie jak izolacja punktów końcowych, zakończenie szkodliwych procesów (lub uniemożliwienie ich wykonania), usunięcie plików itp. Celem jest reagowanie w niezbędnym zakresie, przy jednoczesnym jak najmniejszym wpływie na ciągłość działania.

- Przywracanie po incydencie. W następstwie incydentu nowoczesny SOC będzie pracował nad przywróceniem systemów i odzyskaniem wszelkich utraconych lub zagrożonych danych.

- Wyciąganie wniosków. Działanie kluczowe do poprawy stanu bezpieczeństwa organizacji.

- Optymalizacja modelu operacji bezpieczeństwa.

Pomiar wyników SOC

Podobnie jak w przypadku każdej podstawowej operacji biznesowej istnieje potrzeba mierzenia skuteczności i efektywności SOC. Minimalne metryki operacyjne, które to umożliwiają to:

- Średni czas do wykrycia (MTTD). Wskazuje, ile czasu zajmuje odkrycie lub wykrycie infiltrowanych zagrożeń w sieci. Jest to kluczowa miara efektywności operacji bezpieczeństwa oraz możliwości łowców zagrożeń i analityków I linii wsparcia.

- Średni czas oczekiwania na odpowiedź (MTTR). Mierzy czas, jaki zajęło zespołowi zbadanie i złagodzenie wykrytych zagrożeń. Jest to kluczowa miara efektywności operacji bezpieczeństwa oraz zdolności analityków i analityków II i III linii wsparcia SOC.

Model dojrzałości operacji bezpieczeństwa

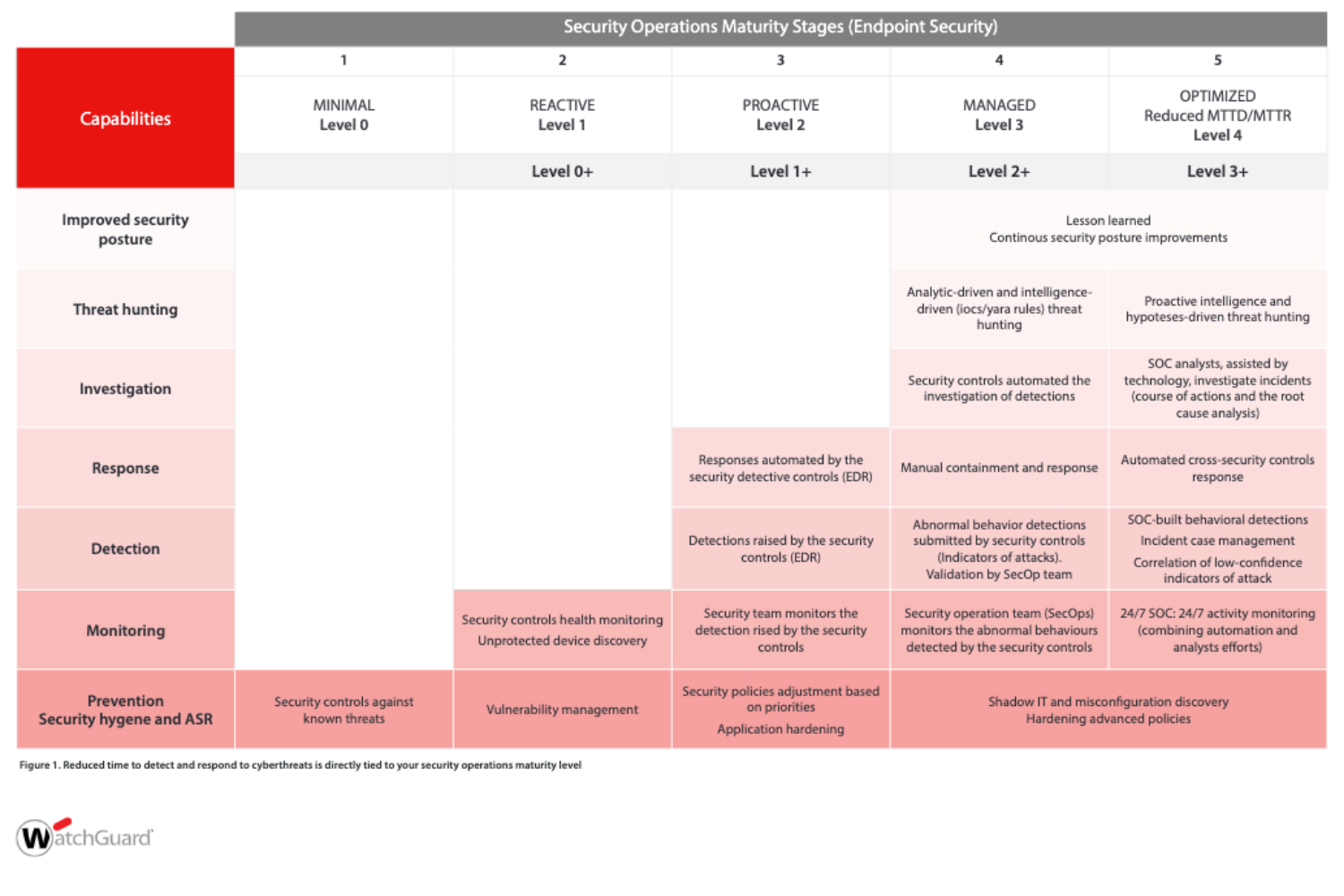

Model dojrzałości operacji bezpieczeństwa ocenia obecne możliwości organizacji w zakresie bezpieczeństwa. Ocena taka jest kluczowa w celu zmniejszania ryzyka, kosztów incydentów i podnoszenia odporności na zagrożenia. Składa się z pięciu poziomów w zależności od możliwości organizacji w kierunku redukcji MTTD/MTTR.

Poniższa tabela opisuje każdy poziom dojrzałości i identyfikuje kluczowe funkcje, które powinny być wdrożone na każdym z nich.

W miarę wzrostu dojrzałości operacji bezpieczeństwa rośnie ilość i złożoność wymaganych inwestycji. Wzrasta jednak również możliwość wykrywania zagrożeń, które mogłyby być ominięte przez istniejące mechanizmy kontrolne.

Więcej o modelu dojrzałości operacji bezpieczeństwa przeczytasz tutaj: https://www.watchguard.com/wgrd-resource-center/ebook/empowering-soc

Grafika: freepik

Redaktorka Net Complex Blog