Ursnif (malware znane również jako Gozi/Gozi ISFB) pojawił się ponownie. Tym razem jako backdoor, pozbawiony pierwotnej funkcjonalności trojana bankowego. Badacze wskazują, że operatorzy nowej wersji koncentrują się tym razem na dystrybucji ransomware. Czy jest się czego bać?

Jak zmieniał się Ursnif

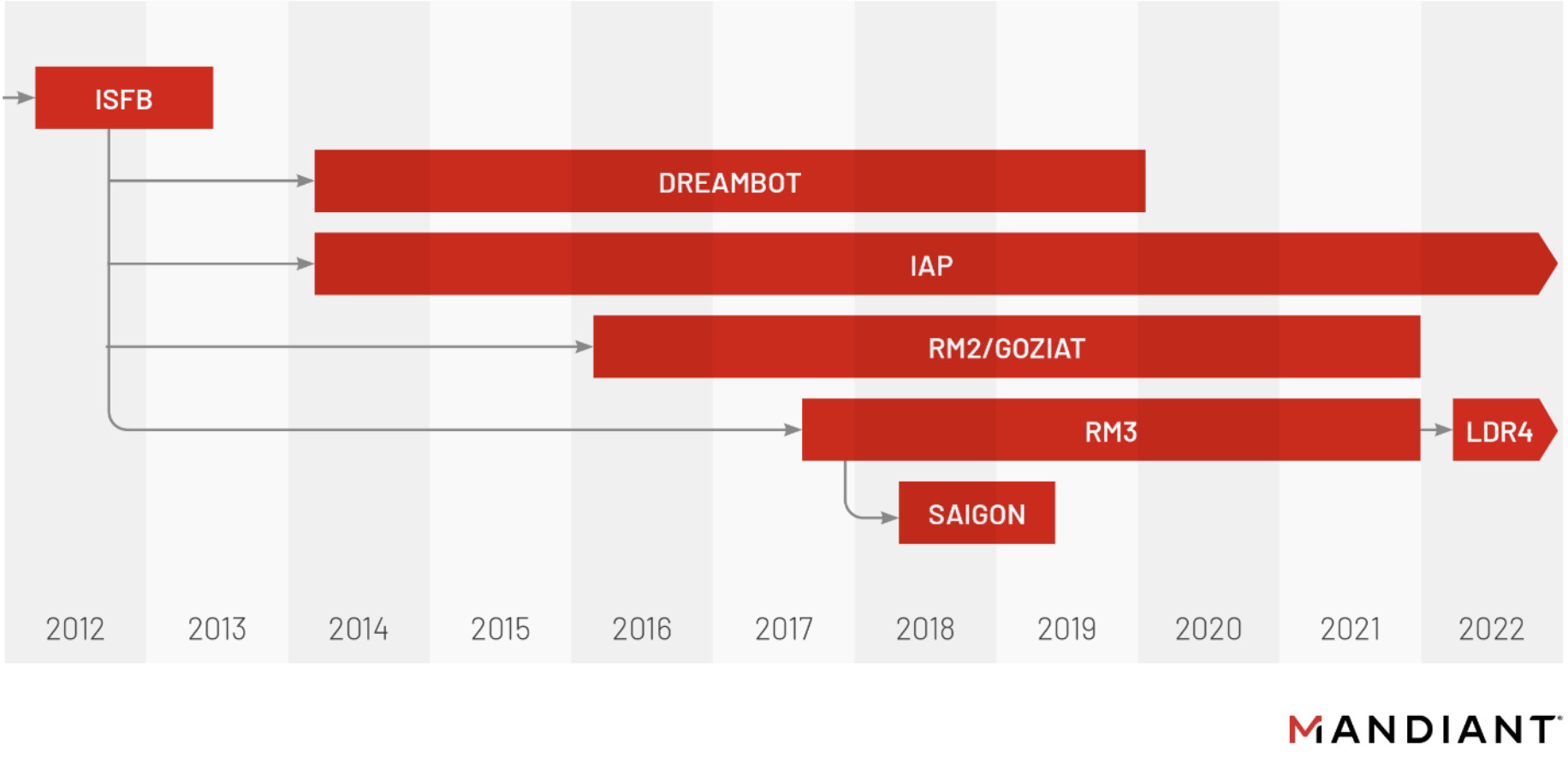

Ursnif jest jedną z najstarszych, wciąż aktywnych rodzin malware. W krajobrazie zagrożeń pojawił się w 2007 r., zaś prawdziwą popularność zyskał w 2014 r., kiedy to wyciekł jego kod źródłowy. Sytuacja ta pozwoliła cyberprzestępcom na opracowywanie własnych wersji oprogramowania. Jego nowy wariant o nazwie kodowej LDR4 zaobserwowali w czerwcu 2022 r. badacze z firmy Mandiant. Tym razem twórcy całkowicie usunęli funkcjonalności bankowe, a działania malware opierają się na rozpowszechnianiu złośliwych ładunków i kradzieży danych. Według specjalistów za dystrybucję trojana odpowiada ta sama grupa, która przez ostatnie lata zajmowała się rozprowadzaniem Ursnifa w poprzedniej wersji RM3.

“Biorąc pod uwagę odniesiony sukces i wyrafinowanie, jakim wcześniej wykazywał się RM3, LDR4 może być znacznie bardziej niebezpiecznym wariantem, zdolnym do rozpowszechniania oprogramowania ransomware.” – twierdzi Mandiant.

Nowa kampania

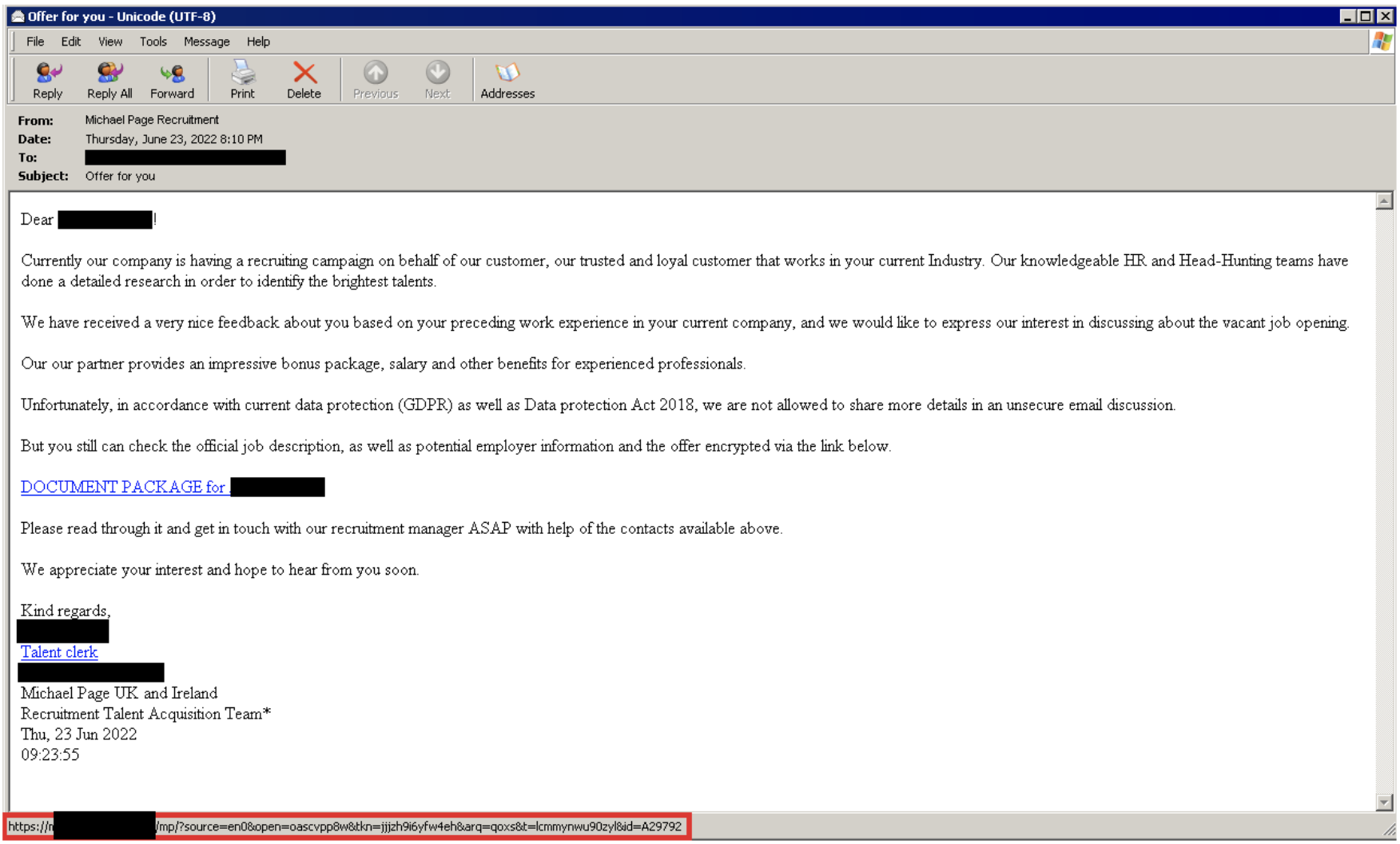

Badacze zauważyli, że cyberprzestępcy dystrybuują wersję LDR4 za pośrednictwem fałszywych, phishingowych wiadomości e-mail, w których podszywają się pod head-hunterów/działy HR. E-mail zachęca do przejścia na zhakowaną witrynę internetową, która z kolei przekierowuje do domeny podszywającej się pod istniejącą firmę. Taktyka ta nie jest niczym nowym, ponieważ Ursnif już we wcześniejszych wersjach stosował podobną strategię.

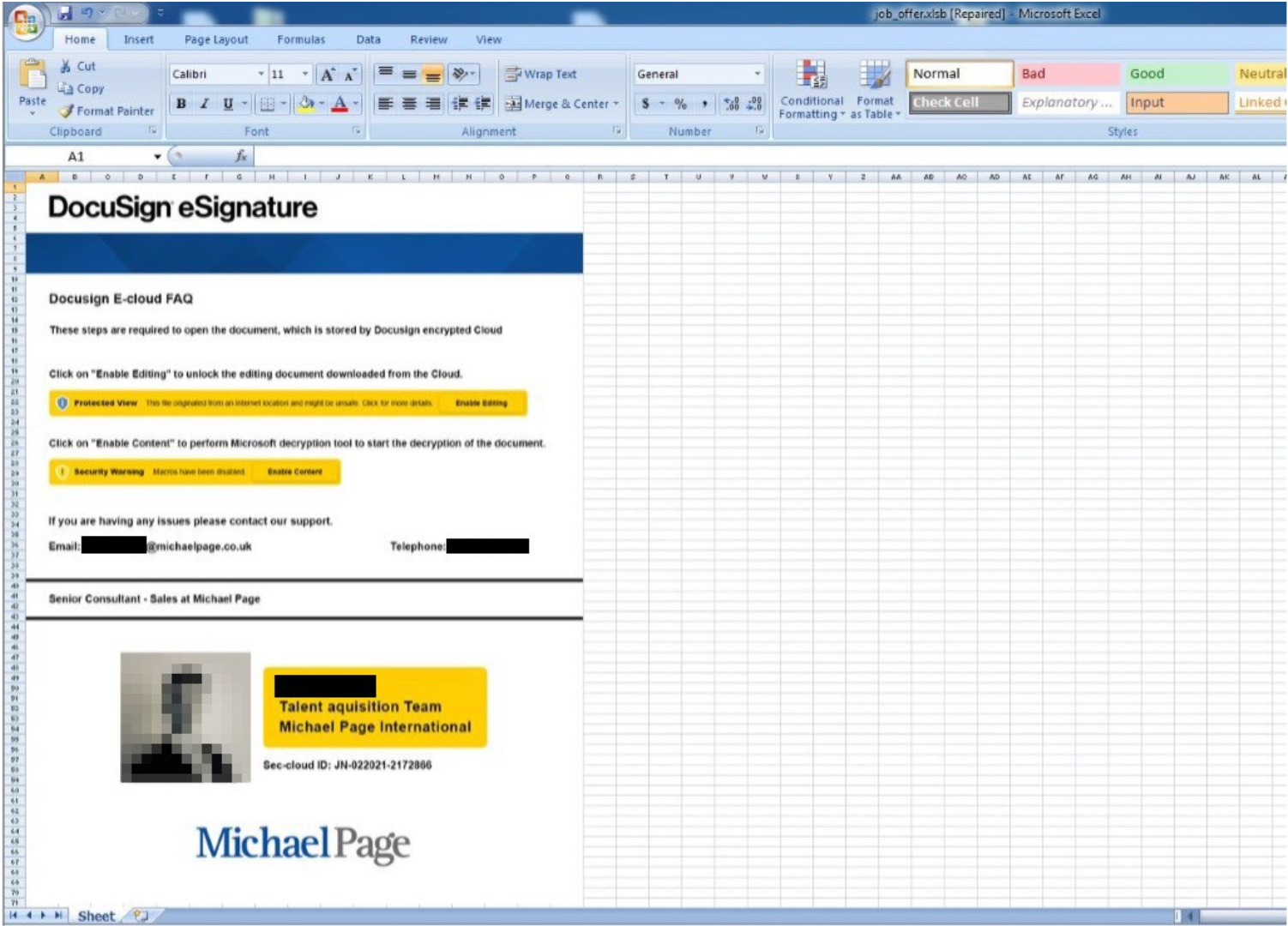

Następnie, po trafieniu na witrynę mamy możliwość pobrania dokumentu Excel z “dodatkowymi informacjami”. Plik XLSM oczywiście jest zainfekowany, co oznacza, że przy włączonych makrach pakietu Office rozpoczyna się pobieranie złośliwego oprogramowania.

Wariant LDR4 ma postać DLL (loader.dll). Ponadto plik binarny niejednokrotnie jest podpisany ważnymi certyfikatami. To z kolei umożliwia uniknięcie wykrycia przez narzędzia bezpieczeństwa w systemie ofiary.

Era backdoorów

Po uruchomieniu LDR4 pobiera z rejestru Windows dane o usługach systemowych oraz generuje identyfikator użytkownika i systemu. W następnej kolejności za pomocą klucza RSA dostępnego w pliku konfiguracyjnym łączy się z serwerem dowodzenia i kontroli. Stamtąd zaś próbuje pobrać listę poleceń do wykonania na zainfekowanym hoście.

Najnowsza wersja malware posiada wbudowany wiersz poleceń, przez który ustanawiany jest reverse shell łączący się ze zdalnym adresem IP. Powłoka ta pozwala atakującym na wykonywanie poleceń systemowych za pośrednictwem programu cmd.exe.

Poprzednie warianty URSNIF umożliwiały rozszerzenie możliwości malware za pomocą różnych wtyczek ładowanych za pomocą polecenia LOAD_PLUGIN. Autorzy LDR4 wyeliminowali system wtyczek. Mandiant zaobserwował co najmniej jeden przypadek pobrania modułu VNC (virtual network computing) za pomocą polecenia LOAD_DLL. Polecenie to pozwala zatem na prostsze rozszerzanie funkcji trojana za pomocą dowolnych modułów DLL.

Naukowcy podsumowują swój raport stwierdzeniem, że Ursnif zdaje się podążać tą samą ścieżką, co wcześniej EMOTET i TRICKBOT, które także porzuciły funkcje związane z oszustwami bankowymi i skupiły się na nowych strategiach. Mandiant zauważa również, że najprawdopodobniej zmiany te spowodowane są faktem, iż cyberprzestępcy coraz częściej skoncentrowani są na działaniach w operacjach ransomware.

Źródło: BleepingComputer, Mandiant

Redaktorka Net Complex Blog