Alert RCB oraz atak DDoS w bonusie

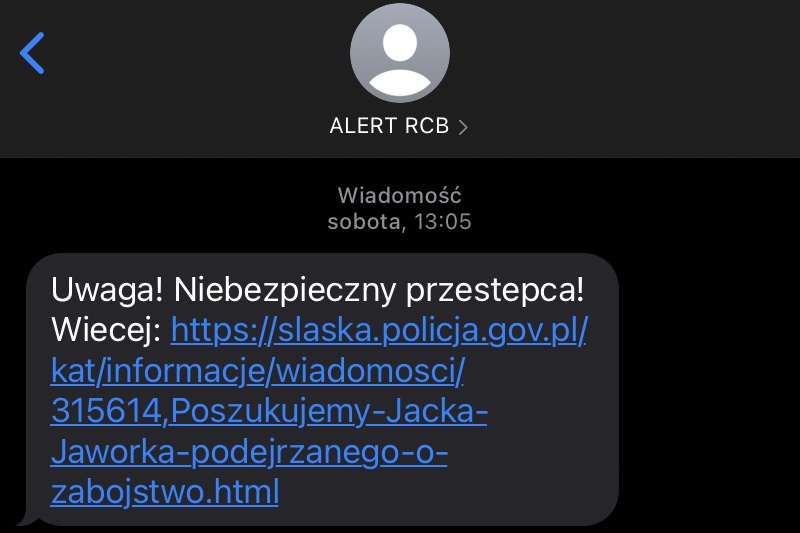

Czas czytania: < 1 min Alert RCB “Uwaga! Niebezpieczny przestępca!” – tak zaczynała się wiadomość SMS zawarta w alercie RCB wysyłana kilka dni temu do mieszkańców województw świętokrzyskiego, śląskiego i łódzkiego. W treści wiadomości otrzymaliśmy również link, który zaniepokoił znaczną część osób, i słusznie. Warto uważać na takie linki tym bardziej w dzisiejszych czasach, kiedy w sieci jest mnóstwo wyłudzeń i oszustów. Tym razem jednak nie był to żaden niebezpieczny link. Autentyczność tej wiadomość została potwierdzona przez wpis na oficjalnym twitterze Rządowego […]