Ransomware Ragnar Locker a maszyny wirtualne

Wirtualne maszyny są ważnym narzędziem dla analityków zagrożeń, ponieważ pozwalają debugować kod oraz bezpiecznie badać złośliwe oprogramowanie. Jednak tym razem to cyberprzestępcy wykorzystali technologie maszyn wirtualnych na swoją korzyść w ataku. Chodzi o ransomware Ragnar Locker. To pierwszy taki udokumentowany przypadek.

Badacze z firmy Sophos wykryli przypadek zastosowania tej techniki w praktyce. Podkreślają, że to być może pierwsza podjęta próba jej wykorzystania nie tylko w kodzie ransomware, ale i w ogóle. Taktyka ta “bardzo dobrze nadaje się do wykorzystania przy tworzeniu ransomware, ponieważ pozwala zaszyfrować dane za pośrednictwem zaufanej aplikacji.” – powiedział Mark Loman, dyrektor ds. Inżynierii i ograniczania zagrożeń Sophos, w wywiadzie dla SC Media.

Loman w swoim wpisie na blogu wyjaśnia, że atak, który wykorzystuje środowisko maszyny wirtualnej “przenosi techniki omijania zabezpieczeń na nowy poziom”. Dzieje się tak, ponieważ podczas gdy złośliwy kod atakuje dyski zainfekowanego hosta, oprogramowanie antywirusowe zainstalowane na tym hoście, nie może dotrzeć do złośliwego oprogramowania. “Wszystkie zabezpieczenia mają jedynie wgląd w maszynę fizyczną, ale nie w wirtualną”, wyjaśnia autor wpisu.

Sophos ustalił, że zainfekowana maszyna korzystała z maszyny hypervisora Oracle VirtualBox z 2009 r. Oryginalnie oprogramowanie było znane pod nazwą Sun xVM VirtualBox.

Zobacz w praktyce – webinarium

WatchGuard Threat Detection And Response w zderzeniu z nieznanymi zagrożeniami

Eksperci wyjaśniają proces działania Ragnar Locker

Zgodnie z opublikowanym na blogu wpisem, technika ataku wykorzystuje zadanie Windows Group Policy Objects do uruchomienia pliku wykonawczego Microsoft Installer. Następnie zainstalowany zostaje niepodpisany pakiet MSI ze zdalnego serwera WWW. Pakiet uruchamia maszynę wirtualną, plik obrazu dysku wirtualnego (VDI) zawierający wykonywalny ransomware oraz kilka dodatkowych plików obsługujących łańcuch infekcji.

W ramach procesu infekcji Ragnar Locker kasuje ‘shadow copies’ po to, aby utrudnić odtwarzanie plików. Do tego wykrywa wszystkie dyski lokalne, podłączone dyski wymienne i zmapowane dyski sieciowe na maszynie fizycznej. Dzięki temu może je skonfigurować tak, aby były dostępne z wnętrza maszyny wirtualnej poprzez foldery współdzielone.

“Żeby zaszyfrować dane, złośliwy kod musi uzyskać wpływ na dane fizycznie znajdujące się na nośnikach. Aby tak się stało, wektor ataku musi przebiegać przez foldery współdzielone. Jest to normalnym działanie w przypadku hypervisora, na którym postawiona jest maszyna wirtualna” – wyjaśnił Loman w wywiadzie. “Ochrona punktów końcowych może kontrolować tylko maszynę fizyczną i nie ma wpływu na maszynę wirtualną. Maszyna wirtualna jest poza zasięgiem narzędzi do wykrywania złośliwego oprogramowania. Dlatego kod binarny ma w takiej maszynie pełną swobodę działania”.

Następnie ransomware przesiewa listę procesów i usług i zamyka wszystkie otwarte zadania, co skutkuje zaszyfrowaniem danych. Jak donosi Sophos, lista zamykanych procesów jest dostosowana do narzędzi wykorzystywanych w danej organizacji, w tym do wykorzystywanych przez nią programów antywirusowych.

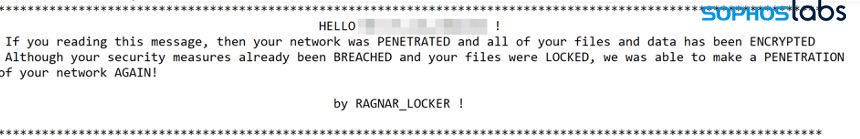

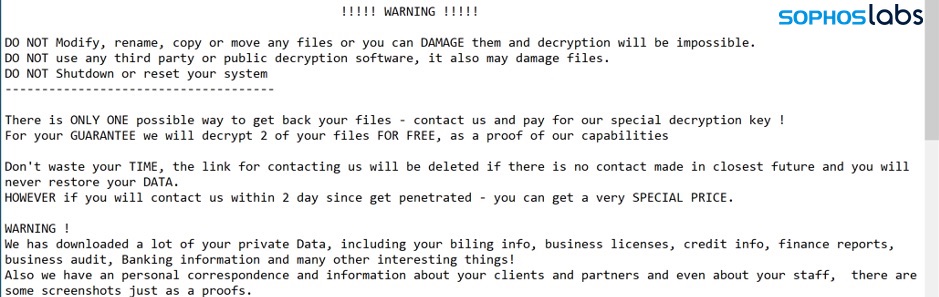

Źródło: Sophos

Źródło: Sophos

Ransomware skrojony na miarę

O tym, że oprogramowanie jest dostosowywane do każdej zaatakowanej firmy z osobna świadczy też inny fakt. Polecenie przekazania okupu różni się w zależności od ofiary. Notka, którą pozostawia atakujący, za każdym razem zawierała nazwę zaatakowanej organizacji.

Na szczęście takie ataki mogą zostać wykryte, zanim wyrządzone zostaną realne szkody. Oprogramowanie działające według strategii „zero zaufania” ciągle może monitorować znane oprogramowanie, w tym wypadku hypervisora. Zwracając uwagę na każdy plik, z którego korzysta hypervisor, można wykryć rozpoczęcie procesu szyfrowania.

Zobacz także: Obrona przed malware zasilana przez sztuczną inteligencję – WatchGuard

Źródło: Sophos

Redaktorka Net Complex Blog