W ostatnim czasie zaobserwowano, nowe ruchy ze strony FIN8. FIN8 znany jest z tego, że skupia swoje działania na handlu detalicznym, hotelarstwie, i branży rozrywkowej. Tym razem wdraża zupełnie nowy backdoor w zainfekowanych systemach. Wskazuje to na to, że hakerzy nieustannie zmieniają położenie swojego złośliwego oprogramowania, aby uniknąć wykrycia i pozostać poza zasięgiem radarów.

Poprzednie nieudokumentowane złośliwe oprogramowanie zostało nazwane “Sardonic”. Rumuńska firma zajmująca się technologią cyberbezpieczeństwa Bitdefender. Napotkała podczas dochodzenia kryminalistycznego dotyczącego nieudanego ataku przeprowadzonego przez FIN8, na nienazwaną instytucję finansową zlokalizowaną w USA.

Możliwości nowego backdoor’a

Mówi się, że Sardonic jest w fazie aktywnego rozwoju, „Backdoor Sardonic jest niezwykle silny i ma szeroki zakres możliwości, które pomagają cyberprzestępcom wykorzystać nowe złośliwe oprogramowanie w locie bez aktualizacji komponentów” – powiedzieli badacze Bitdefender Eduard Budaca i Victor Vrabie w raporcie udostępnionym na portalu thehackernews.com.

Od momentu pojawienia się na scenie w styczniu 2016 r., FIN8 wykorzystywał wiele technik, takich jak spear-phishing i złośliwe oprogramowanie, takie jak PUNCHTRACK i BADHATCH, w celu kradzieży danych kart płatniczych z systemów punktów sprzedaży (POS).

Grupa FIN8 znana jest z robienia dłuższych przerw między swoimi kampaniami. W celu dopracowania swojej taktyki i zwiększenia wskaźnika powodzenia swoich operacji. Cyberataki przeprowadzane są przeważnie poprzeż ataki typu “Living off the Land” (LotL). Przy użyciu wbudowanych narzędzi i interfejsów, takich jak PowerShell. Hakerzy korzystają również z legalnych usług, takich jak sslip.io, w celu ukrycia swojej aktywności.

Bitdefender ujawnia powrót FIN8

W marcu Bitdefender ujawnił powrót FIN8 po póltorarocznej przerwie. Tym razem hakerzy obrali sobie za cel branżę ubezpieczeniową, detaliczną, technologiczną i chemiczną w USA, Kanadzie, RPA, Puerto Rico, Panamie i Wloszech. Wykorzystali oni odnowioną wersję BADHATCH z ulepszonymi możliwościami, w tym przechwytywaniem ekranu, tunelowaniem proxy, kradzieżą poświadczeń i wykonywaniem bezplikowym.

W najnowszym incydencie analizowanym przez firmę osoby atakujące miały zinfiltrować sieć docelową w celu przeprowadzenia szczegółowego rozpoznania. Przed przeprowadzeniem ruchu poprzecznego i działań związanych z eskalacją uprawnień w celu rozmieszczenia ładunku szkodliwego oprogramowania. „Istniało wiele prób wdrożenia backdoora Sardonic na kontrolerach domeny w celu kontynuacji eskalacji uprawnień i ruchu bocznego, ale złośliwe wiersze poleceń zostały zablokowane” – stwierdzili naukowcy.

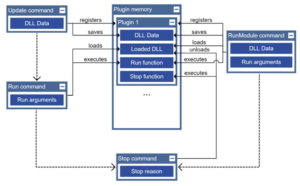

Napisany w języku C++ , Sardonic nie tylko podejmuje kroki w celu zapewnienia trwałości na zaatakowanej maszynie. Jest również wyposażony w możliwości, które pozwalają mu na uzyskanie informacji systemowych. Wykonanie dowolnych poleceń oraz załadowanie i wykonanie dodatkowych wtyczek, których wyniki są przesyłane do zdalnego serwera kontrolowanego przez atakującego.

Najnowsze osiągnięcie jest kolejną oznaką zmiany taktyki przez FIN8, polegającej na wzmocnieniu jego możliwości i infrastruktury dostarczania szkodliwego oprogramowania. Aby ograniczyć ryzyko związane ze złośliwym oprogramowaniem, zaleca się oddzielenie sieci punktów sprzedaży od sieci używanych przez pracowników lub gości. Przeszkolenie pracowników, aby lepiej rozpoznawali wiadomości phishingowe, oraz udoskonalenie rozwiązań bezpieczeństwa poczty elektronicznej w celu filtrowania potencjalnie podejrzanych załączników.

Źródło: https://thehackernews.com/2021/08/researchers-uncover-fin8s-new-backdoor.html