Phishing ukryty w poczcie PayPal nie powinien przedostać się przez anty-spam?

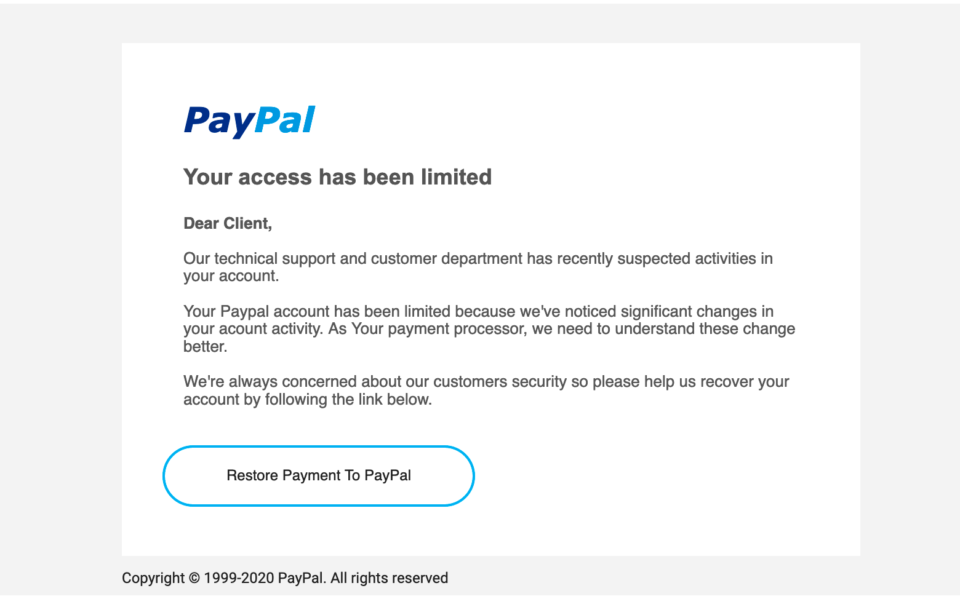

A jednak, pewnego dnia trafia on do skrzynki osobistego e-maila. Postanawiasz uruchomić sandbox na wypadek, gdyby w grę wchodziło złośliwe oprogramowanie. Phishing ukryty w poczcie z PayPal informuje, że dostęp do konta został ograniczony z powodu podejrzanej aktywności. Ale kilka rzeczy w mailu wydaje się podejrzanych:

– Po pierwsze, PayPal zwykle umieszcza imię i nazwisko odbiorcy w swoich wiadomościach, a sformułowanie „Drogi Kliencie” jest odejściem od tej normy.

– Następna rzecz, poniższe zdanie jest kompletnie bez sensu:

„Nasz dział pomocy technicznej oraz dział obsługi klienta ostatnio podejrzewał działania na Twoim koncie.”

Powinno brzmieć raczej:

„… ostatnio wykryto podejrzaną aktywność na Twoim koncie” lub coś podobnego.

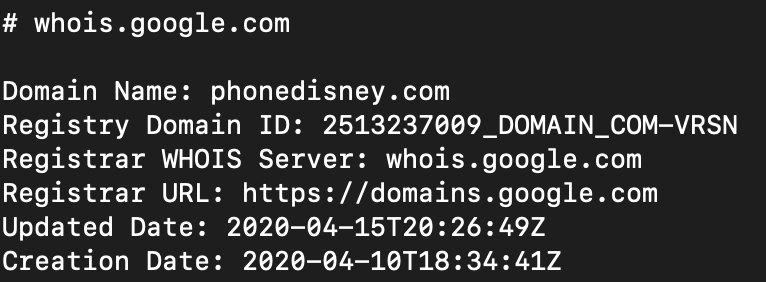

Poza samą treścią, forma również wzbudza wątpliwości. Nagłówek „Od” został sfałszowany, aby wyglądał, jakby pochodził z domeny e-mail PayPal, chociaż rzeczywisty adres nadawcy to phonedisney[.]com. Nazwę domeny zarejestrowano dosłownie kilka dni przed tym e-mailem.

Phishing – skuteczny atak na Twoje dane, z którym spotykasz się codziennie – Onwelo

Nagłówek „Do” zamiast “UDW”!

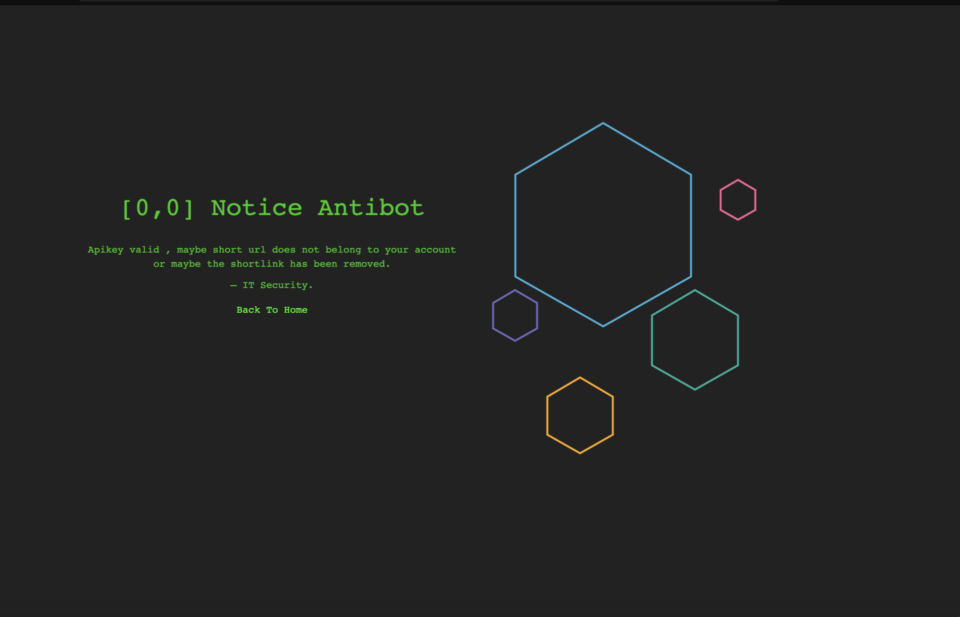

Wiadomość została wysłana na 180 różnych adresów e-mail bliskich sobie alfabetycznie. Link w wiadomości e-mail używa usługi skracania adresów URL. Wygląda na to, że sama witryna została zbudowana na cPanel i używała wtyczki skracającej URL lub czegoś innego, mniej znanego. Odwiedzenie kilku zmodyfikowanych ścieżek łącza wywołuje błąd wykazujący, że “skracacz” komunikuje się z jakimś interfejsem API. Poszukiwania prowadzą do kilku różnych witryn korzystających z tej samej usługi.

Oryginalny link z phishingiem przekierowuje do service-account[.]genuinelysmash[.]com. Ścieżka URL zawiera losowo wygenerowany i pozornie unikalny klucz zapisany jako cookie danej sesji. Serwer www, który hostuje phishing, sprawdza, czy użytkownik powiązany z tym kluczem przeszedł już wszystkie formularze phishingu, a jeśli tak, przekierowuje na właściwą stronę paypal.com. Ta funkcja uniemożliwia ofierze powrót do danych wejściowych, bez czyszczenia lokalnej pamięci sesji.

Pierwsza strona phishingu wygląda jak formularz logowania PayPal.

Zarówno „problemy z logowaniem”, jak i „rejestracja” prowadzą bezpośrednio do legalnych adresów PayPal, podczas gdy link „login” przesyła dane uwierzytelniające na serwer hakera.

Bez względu na to, czy dane są prawidłowe, czy nie, na następnej stronie pojawia się powiadomienie o ograniczeniu konta ofiary i link do strony:

„Działanie Twojego konta zostało ograniczone”.

Następna strona zawiera informacje, które sugerują techniczne odblokowanie konta PayPal, ale tak na prawdę, przechwytują tożsamość: imię, nazwisko, adres, numer telefonu, numer ubezpieczenia społecznego i nazwisko panieńskie matki ”.

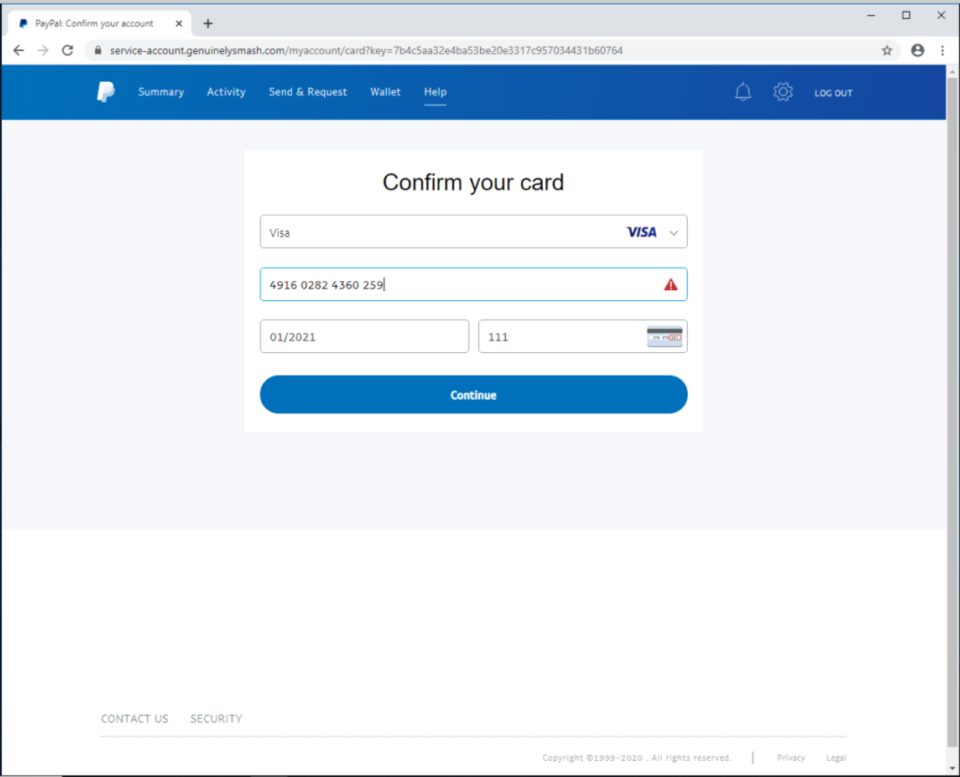

Później pojawia się pytanie o kartę kredytową. Co ciekawe, strona faktycznie sprawdza numer karty kredytowej za pomocą algorytmu Luhna i zapobiega wpisywaniu fałszywych liczb!

Po wprowadzeniu „ważnego” numeru karty kredytowej, strona przekierowuje użytkownika na paypal.com/signin. Ze względu na pliki cookie i dane sesji ofiara nie może wrócić do formularza bez zresetowania przechowywanych danych na stronie.

To przykład phishingu, który perfekcyjnie (za wyjątkiem maila) podszywa się pod oryginalne adresy PayPal. Jeśli ofiara nie zauważy adresu URL oraz innych podejrzanych sygnałów w wiadomości e-mail, z łatwością nabierze się na ten atak. Oczywiste staje się, jak ważna jest weryfikacja każdego niechcianego, nietypowego lub niespodziewanego e-maila. Jeśli otrzymasz wiadomość e-mail z wezwaniem do działania od usługodawcy, takiego jak PayPal, który przetwarza dane, szczególnie płatnicze, koniecznie podejmij dodatkowy wysiłek. Zamiast klikać bezpośrednio łącze e-mail, ręcznie przejdź do samej witryny poprzez skopiowanie linku. Jeśli nadal masz wątpliwości, po prostu weź telefon i zadzwoń bezpośrednio do rzekomego autora.

Dobra wiadomość jest taka, że jeśli jesteś klientem WatchGuard, usługa DNSWatch blokuje wszystkie domeny powiązane z takim phishingiem.

Źródło: https://www.secplicity.org/2020/05/04/paypal-phishing/

Redaktorka Net Complex Blog